El Azov Ransomware continúa estando muy distribuido en todo el mundo, ahora se ha demostrado que es un limpiador de datos que destruye intencionalmente los datos de las víctimas e infecta otros programas.

El mes pasado, un actor de amenazas comenzó a distribuir malware llamado ‘ Azov Ransomware ‘ a través de grietas y software pirateado que pretendía encriptar los archivos de las víctimas.

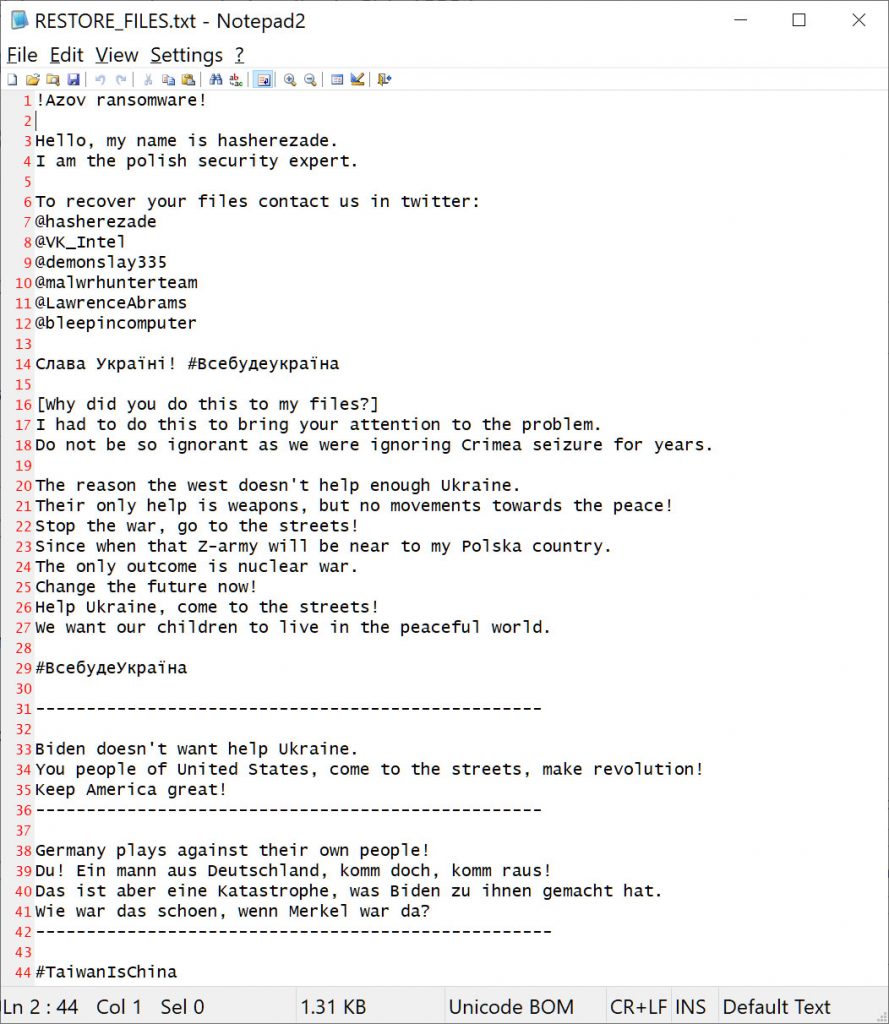

Sin embargo, en lugar de proporcionar información de contacto para negociar un rescate, la nota de rescate les decía a las víctimas que se pusieran en contacto con investigadores de seguridad y periodistas para incriminarlos como los desarrolladores del ransomware.

Fuente: BleepingComputer

Como no había información de contacto y los contactos enumerados no tenían forma de ayudar a las víctimas, asumimos que el malware era un borrador de datos.

Un limpiador de datos diabólico

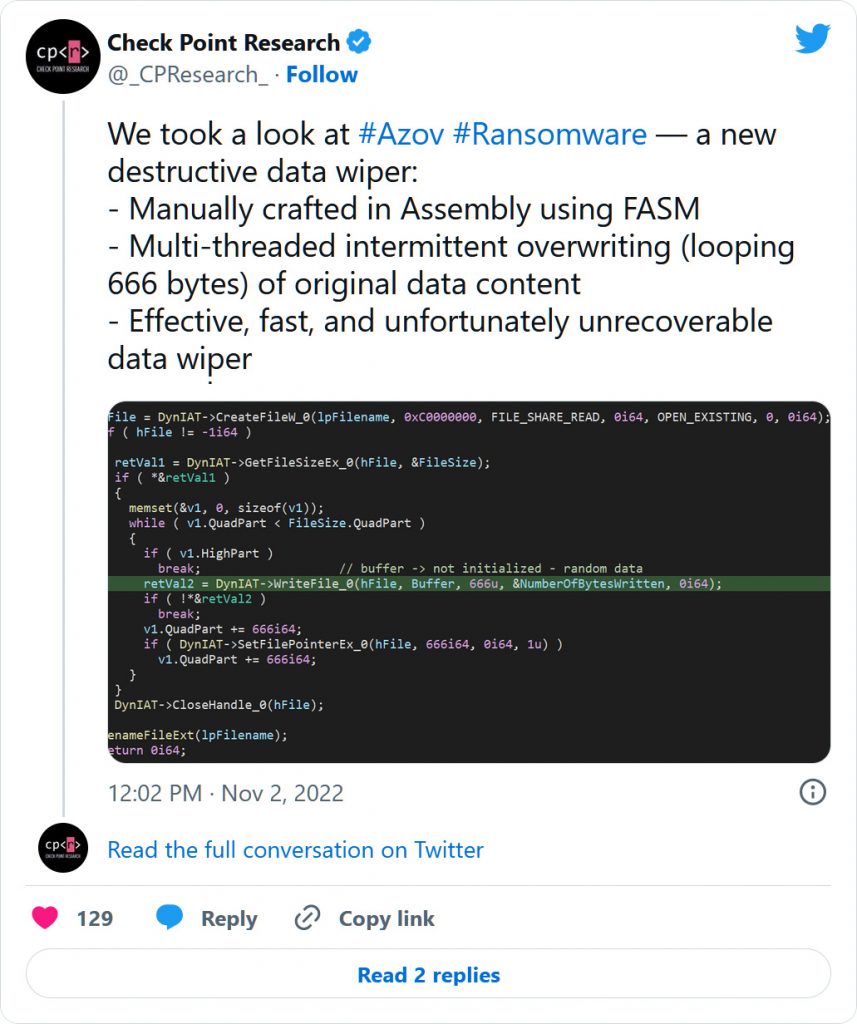

La semana pasada, el investigador de seguridad de Checkpoint, Jiří Vinopal, analizó el ransomware Azov y confirmó a BleepingComputer que el malware fue diseñado especialmente para corromper los datos.

El malware incluía un tiempo de activación que haría que permaneciera inactivo en los dispositivos de la víctima hasta el 27 de octubre de 2022 a las 10:14:30 a. m. UTC, lo que luego provocaría la corrupción de todos los datos en el dispositivo.

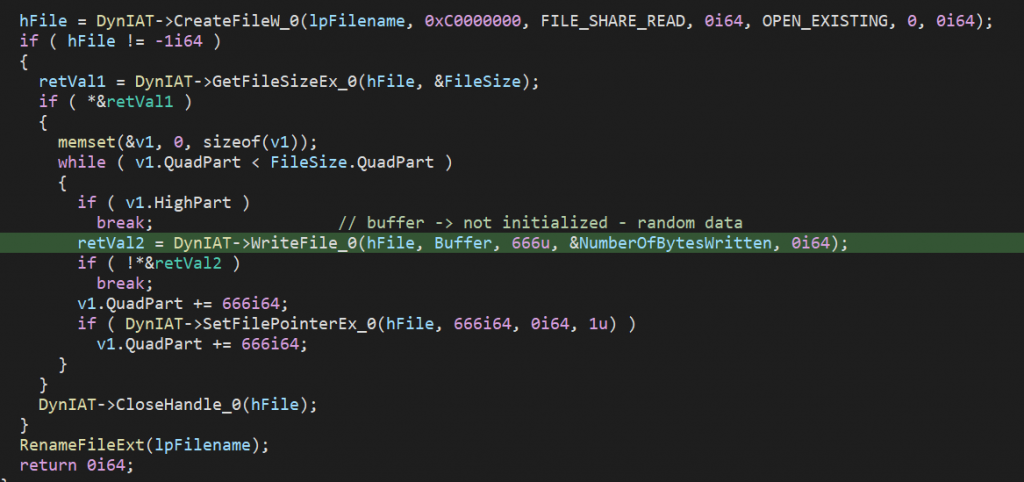

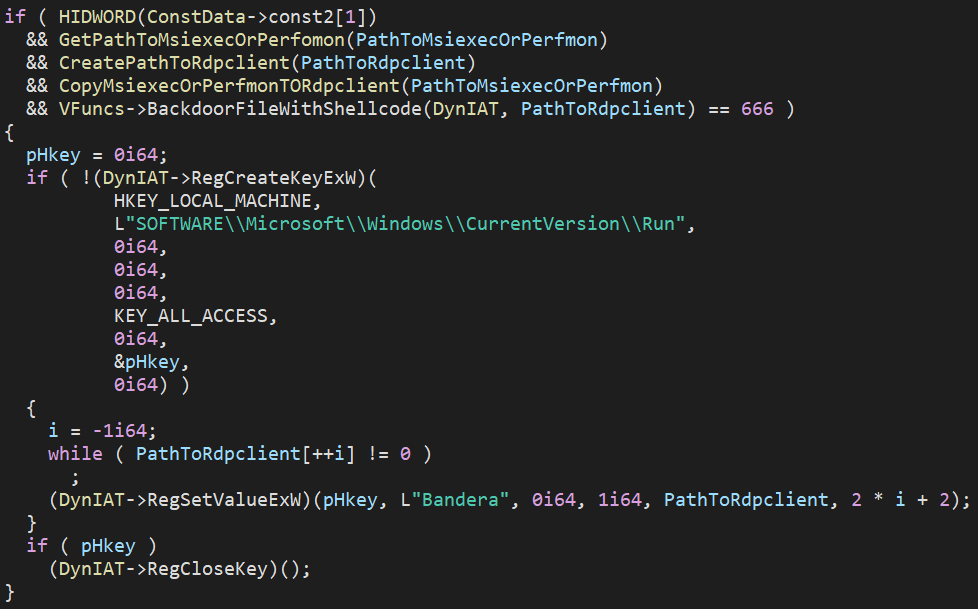

Vinopal dice que sobrescribiría el contenido de un archivo y dañaría los datos alternando fragmentos de datos basura de 666 bytes. El número 666 se asocia comúnmente con el ‘Diablo’ bíblico, lo que muestra claramente la intención maliciosa del actor de la amenaza.

“Cada ciclo se sobrescriben exactamente 666 bytes con datos aleatorios (datos no inicializados) y los siguientes 666 bytes se dejan originales”, dijo Vinopal a BleepingComputer.

“Esto funciona en un bucle, por lo que la estructura del archivo borrado se vería así: 666 bytes de basura, 666 bytes originales, 666 bytes de basura, 666 bytes originales, etc…”

Fuente: Jiří Vinopal

Para empeorar las cosas, el borrador de datos infectará, o ‘puerta trasera’, otros ejecutables de 64 bits en el dispositivo Windows cuya ruta de archivo no contenga las siguientes cadenas:

:\Windows

\ProgramData\

\cache2\entries

\Low\Content.IE5\

\User Data\Default\Cache\

Documents and Settings

\All UsersAl hacer backdoor en un ejecutable, el malware inyectará un código que hará que se inicie el borrador de datos cuando se inicie un ejecutable aparentemente inofensivo.

“La puerta trasera de los archivos funciona de forma polimórfica, lo que significa que los mismos códigos de shell utilizados para los archivos de puerta trasera se codifican cada vez de forma diferente”, explicó Vinopal.

“(por ejemplo, si el mismo archivo A se retrocedería 2 veces para el archivo B1 y B2, las partes del código de shell B1 y B2 son diferentes, por lo que B1 y B2 también son diferentes en el disco), esto probablemente se use para evitar la detección de AV estático”.

Fuente: Jiří Vinopal

Hoy, el actor de amenazas continúa distribuyendo el malware a través de la red de bots Smokeloader, que se encuentra comúnmente en software pirateado falso y sitios de crack.

En el momento de escribir este artículo, ya hay páginas de envíos de este malware a VirusTotal solo por hoy, que muestran cuántas víctimas se han visto afectadas por este malware en las últimas dos semanas.

Fuente: BleepingComputer

No está claro por qué el actor de amenazas está gastando dinero para distribuir un borrador de datos. Sin embargo, las teorías van desde que se hace para encubrir otro comportamiento malicioso o simplemente para ‘trolear’ a la comunidad de ciberseguridad.

Independientemente del motivo, las víctimas que estén infectadas con Azov Ransomware no tendrán forma de recuperar sus archivos, y como otros ejecutables están infectados, deben reinstalar Windows para estar seguros.

Además, dado que Smokeloader se usa para distribuir el limpiador de datos Azov, es probable que también se instale con otro malware, como el robo de contraseñas. Por lo tanto, es esencial restablecer las contraseñas de cuentas de correo electrónico, servicios financieros u otra información confidencial.

Finalmente, aunque el ransomware lleva el nombre del regimiento militar ucraniano ‘Azov’, es probable que este malware no esté afiliado al país y solo esté usando el nombre como una bandera falsa.

fuente:bleepingcomputer