El equipo del Laboratorio de Investigación de ESET Latinoamérica analizó una campaña de espionaje que se registró en diciembre de 2022 apuntando a blancos de alto perfil de Colombia. Los actores maliciosos detrás de esta campaña, a la cual hemos denominado Operación Absoluta, lanzaron sus ataques a entidades gubernamentales y compañías privadas de industrias como la construcción, entre muchas otras.

El objetivo era descargar en los sistemas de las víctimas AsyncRAT, un Troyano de Acceso Remoto (RAT, por sus siglas en inglés) que tal como lo indica su nombre permite a los atacantes realizar remotamente diversas acciones maliciosas en el equipo comprometido. Por ejemplo, acceder a archivos y carpetas, realizar capturas de pantalla, registrar pulsaciones de teclado para robar credenciales o incluso descargar en el equipo malware adicional.

El proceso de infección comenzaba con un correo electrónico que incluía un documento de Microsoft Office. El mismo contiene un enlace que libera un código malicioso que finalmente descarga AsyncRAT en el equipo de la víctima. Estos correos utilizan como señuelo para engañar a las víctimas temas como demandas o procesos judiciales. Además, como parte de la ingeniería social, hemos visto casos en los que utilizan datos personales de personas reales para hacer más creíble el correo.

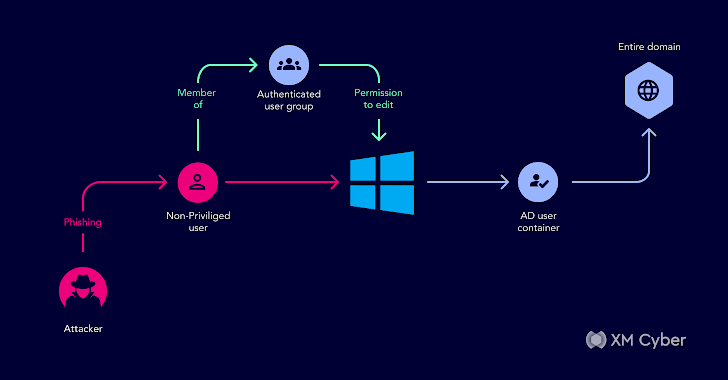

Esta campaña está compuesta por tres etapas con diferentes características cada una y se descubrió por un correo de phishing que distribuía una amenaza que afecta a sistemas operativos de Windows. La misma es detectada por las soluciones de seguridad de ESET como BAT/Agent.PRS y su actividad llamó nuestra atención.

Una cualidad que caracteriza a Operación Absoluta y por la cual hemos decidido llamar así a esta campaña es la técnica de ofuscamiento que emplea, ya que utiliza diversas operaciones matemáticas, como el cálculo de valor absoluto. Es posible que esta característica haya sido utilizada para evadir alguna solución de seguridad o hacer más difícil la tarea de análisis.

En el siguiente diagrama se puede ver cómo es el proceso de infección de esta campaña, partiendo desde la recepción de un correo electrónico que contiene adjunto un documento Word, el cual contiene un enlace que descarga un archivo desde Google Drive, hasta llegar a los últimos códigos maliciosos encargados de infectar y ejecutar en la máquina de la víctima el payload final: AsyncRAT.