Los investigadores de seguridad cibernética han descubierto una debilidad en las implementaciones de software del Protocolo de puerta de enlace fronteriza (BGP) que se puede armar para crear condiciones de denegación de servicio (DoS) en pares BGP vulnerables.

Los tres defectos se enumeran a continuación:

-CVE-2022-40302 (puntaje CVSS: 6.5): lectura fuera de los límites al procesar un mensaje BGP OPEN con formato incorrecto con la opción de longitud de parámetro opcional extendida.

-CVE-2022-40318 (puntaje CVSS: 6.5): lectura fuera de los límites al procesar un mensaje BGP OPEN con formato incorrecto con la opción de longitud de parámetro opcional extendida.

-CVE-2022-43681 (puntaje CVSS: 6.5): lectura fuera de los límites al procesar un mensaje BGP OPEN con formato incorrecto que termina abruptamente con un octeto de longitud de opción.

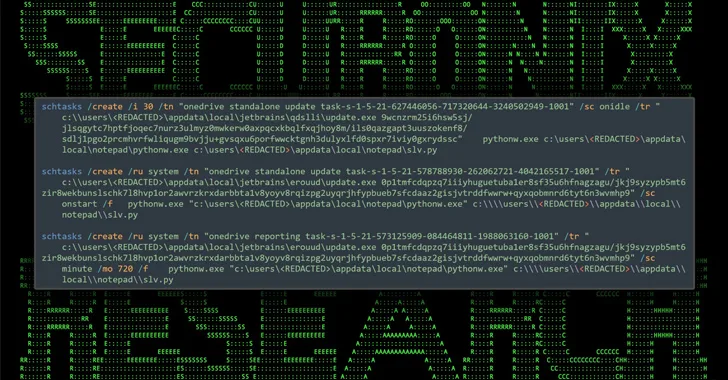

En un informe compartido con The Hacker News, la compañía dijo que los problemas “podrían ser explotados por un atacante para implementar una condición DoS en un par BGP vulnerable, eliminando así todas las sesiones BGP y tablas de enrutamiento y haciendo que el par no responda”.

“La condición de DoS se puede prolongar indefinidamente mediante el envío repetido de paquetes con formato incorrecto. La causa raíz principal es que el mismo patrón de código vulnerable se copia en varias funciones relacionadas con las diferentes etapas del análisis de mensajes ABIERTOS”.

Los actores de amenazas pueden falsificar direcciones IP válidas de pares BGP confiables o explotar otras fallas y configuraciones incorrectas para comprometer pares legítimos y luego enviar mensajes BGP OPEN no solicitados especialmente diseñados.

Esto se logra aprovechando “el hecho de que “FRRouting” comienza a procesar el mensaje OPEN (por ejemplo, al expandir los parámetros opcionales) antes de que haya tenido la oportunidad de examinar el identificador BGP del enrutador de origen y los campos ASN”.

Forescout también proporciona una herramienta de código abierto llamada bgp_boofuzzer que permite a las organizaciones probar la seguridad de las suites BGP utilizadas internamente, así como descubrir nuevas fallas en las implementaciones de BGP.

“Las implementaciones modernas de BGP todavía son propensas a dar frutos que los atacantes pueden abusar”, dijo Forescout. “Para reducir el riesgo de una implementación de BGP vulnerable, […] el mejor consejo es parchear los dispositivos de infraestructura de red con la mayor frecuencia posible”.

Hace unas semanas, ESET descubrió que los enrutadores de segunda mano que se usaban anteriormente en entornos de redes comerciales ocultaban datos confidenciales, incluidas las credenciales de la empresa, los detalles de VPN, las claves de cifrado y otra información importante del cliente.

“En las manos equivocadas, los datos obtenidos de los dispositivos, incluidos los datos de los clientes, las claves de autenticación de enrutador a enrutador, las listas de aplicaciones y más, podrían ser suficientes para lanzar un ciberataque”, dijo la firma de seguridad Slovakia Cybersecurity.

FUENTE: The Hacker News