Recientemente, eSentire TRU (Unidad de Respuesta a Amenazas) informó que desde noviembre de 2022, había observado la resurrección de una campaña maliciosa que los hackers atacan objetivos explícitamente en organizaciones de fabricación, comerciales y de atención médica.

Si bien los investigadores de ciberseguridad reconocen que la campaña está siendo llevada a cabo por actores de amenazas que son hablantes nativos de ruso.

En este análisis, los expertos se centran principalmente en cuatro instancias separadas en las que Bluesteel, una herramienta de aprendizaje automático para PowerShell de eSentire, identificó comandos dañinos que ejecutaban un script desde un dominio bajo el control de un atacante.

Archivos PDF Armados como Vector Inicial

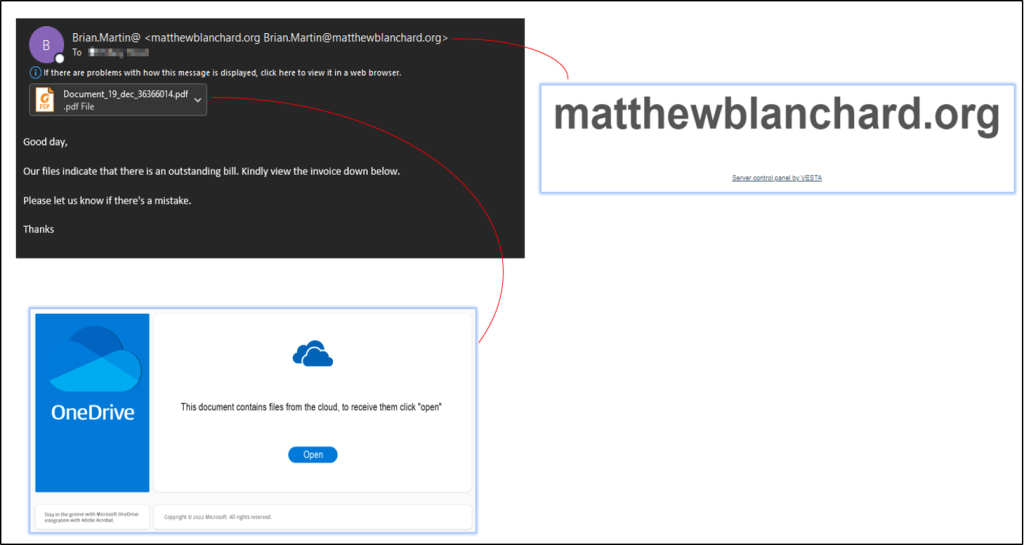

En este caso, el correo electrónico de phishing se ha identificado como el vector de infección inicial.

Para distribuir la carga útil maliciosa, el ataque de los hackers está adoptando activamente el secuestro de correo electrónico y, a través de archivos adjuntos en PDF, entregan la carga útil maliciosa.

Para engañar a los usuarios haciéndoles creer que el dominio es genuino, los atacantes incluyen el dominio del remitente dentro del Panel de control de Vesta.

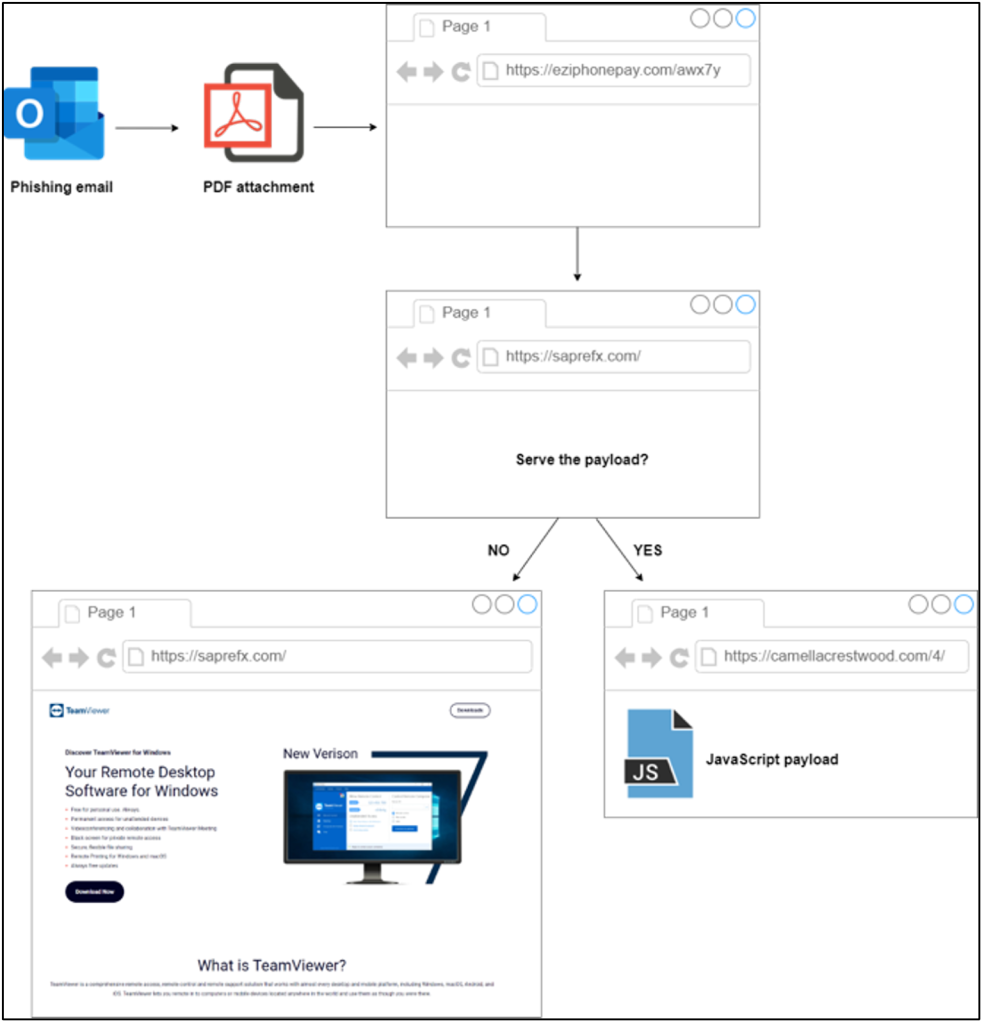

El usuario es redirigido al dominio saprefx[.]com a través de un enlace al dominio incrustado con el archivo PDF adjunto.

El comportamiento del dominio cambia dependiendo de la ubicación del usuario.

Aquí hemos mencionado las dos opciones disponibles:

Los usuarios serán redirigidos al dominio final con la carga útil de JavaScript.

o

Los usuarios encontrarán la página del instalador de TeamViewer.

Generalmente, los sitios web de WordPress comprometidos son la plataforma de alojamiento para la carga útil de JavaScript.

Al utilizar el método InstallProduct, el script malicioso descarga y ejecuta el archivo MSI, y todo esto ocurre cuando el usuario abre el archivo adjunto de JavaScript.

Utilizando el número de serie de la unidad C como parámetro, el archivo VBS establece una conexión con el servidor C2.

Posteriormente, obtiene el producto Windows Installer y lo ejecuta sigilosamente en segundo plano sin el conocimiento del usuario.

Se incluyen varias herramientas y scripts dentro de los archivos MSI, y están diseñados principalmente para capturar capturas de pantalla de la computadora cuando se infectó.

Este proceso se ejecuta mediante la implementación de un script AutoHotKey. Y a continuación.

Entre estas herramientas tenemos a AutoIt, Python scripts y i_view32.exe.

Los hackers utilizan archivos PDF armados para atacar

En las primeras etapas de la campaña, los analistas de seguridad observaron que los actores de amenazas lanzaban puertas traseras, la carga útil de Cobalt Strike y scripts de Python.

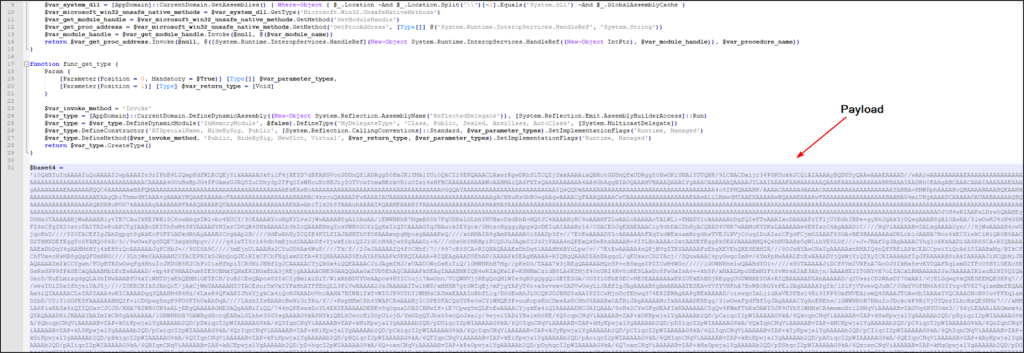

El comando malicioso de PowerShell mencionado anteriormente obtiene y ejecuta el script de PowerShell, que se encuentra en:

- 31.41.244[.]142

El script de PowerShell utiliza LoadLibraryA para cargar kernel32.dll y crypt32.dll.

Luego, para convertir la cadena base64 en un formato binario, emplea la función CryptStringToBinaryA de crypt32.dll.

Usando CreateToolhelp32Snapshot, el cargador Cobalt Strike, que actúa como la carga útil maliciosa, examina el proceso “powershell.exe”.

Los actores de amenazas introdujeron su herramienta de puerta trasera desarrollada personalmente llamada “resident2.exe” en el segundo incidente, y esta herramienta es un ejecutable de 32 bits escrito en lenguaje de programación C.

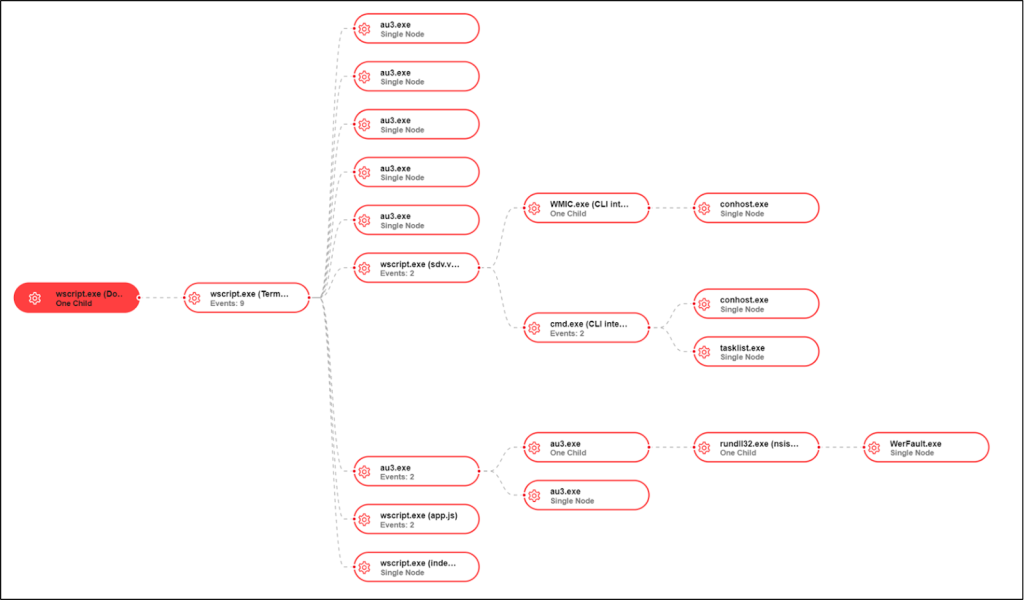

Los actores de amenazas involucrados en el tercer incidente inician su intrusión manipulando wscript.exe para iniciar el archivo JavaScript malicioso.

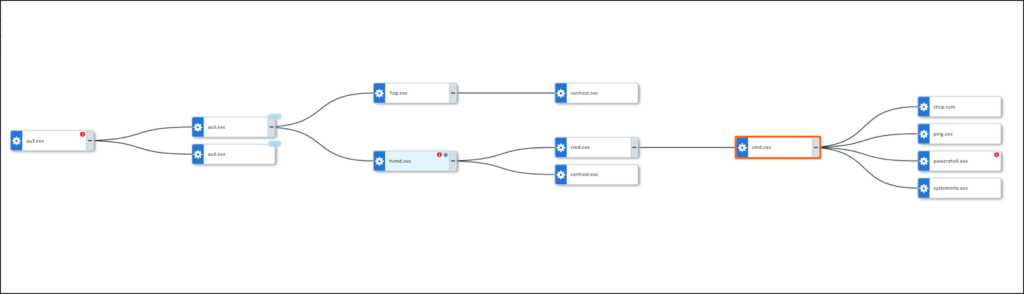

En la última instancia del ataque, los atacantes primero emplearon au3.exe, que luego generó una cadena de ejecutables maliciosos adicionales.

A continuación, mencionamos los archivos que sueltan los actores de amenazas:

- Terminal App Service.vbs (C:\ProgramData\Cis)

- app.js (C:\ProgramData\Dored) – similar to the previous case

- au3.exe (C:\ProgramData\2020)

- au3.ahk (C:\ProgramData\2020)

- index.js (C:\ProgramData\Dored) – screenshot sender script, similar to the 3rd incident

- i_view32.exe (C:\ProgramData\Dored)

- skev.jpg – screenshot image (C:\ProgramData\Dored)

- hcmd.exe (AppData\Roaming\hcmd\hcmd.exe)

- index.js (AppData\Roaming\hcmd)

- hcmd.exe (AppData\Roaming\hcmd)

Recomendaciones

A continuación, mencionamos todas las recomendaciones ofrecidas por los investigadores de seguridad.

- Valide que cada dispositivo tenga implementadas las soluciones EDR necesarias para una protección mejorada.

- Utilice PSAT para proporcionar a sus empleados la educación adecuada sobre los riesgos que implican los ladrones de productos básicos y las descargas no autorizadas.

- Asegúrese de que existan protocolos establecidos para que los empleados los sigan al enviar contenido que pueda considerarse malicioso para una evaluación adecuada.

- Utilice las reglas de reducción de superficie de ataque de Windows para bloquear la ejecución de contenido descargado iniciado por JavaScript y VBScript.

Fuente: cybersecuritynews