Presentado en 1999, Microsoft Active Directory es el servicio de administración de identidad y acceso predeterminado en las redes de Windows, responsable de asignar y hacer cumplir las políticas de seguridad para todos los puntos finales de la red. Con él, los usuarios pueden acceder a varios recursos a través de las redes. Como suelen ser las cosas, los tiempos están “cambiando”, y hace unos años, Microsoft presentó Azure Active Directory, la versión basada en la nube de AD para ampliar el paradigma de AD, brindando a las organizaciones una Identidad como un Solución de servicio (IDaaS) tanto en la nube como en las aplicaciones locales. (Tenga en cuenta que a partir del 11 de julio de 2023, este servicio pasó a llamarse Microsoft Entra ID , pero para simplificar, nos referiremos a él como Azure AD en esta publicación)

Tanto Active Directory como Azure AD son fundamentales para el funcionamiento de los ecosistemas locales, basados en la nube e híbridos, y desempeñan un papel clave en el tiempo de actividad y la continuidad del negocio. Y con el 90 % de las organizaciones que utilizan el servicio para la autenticación de los empleados, el control de acceso y la gestión de ID, se ha convertido en las llaves del proverbial castillo.

Active Directory, activamente problemático

Pero a pesar de lo central que es, la postura de seguridad de Active Directory a menudo carece lamentablemente.

Echemos un vistazo rápido a cómo Active Directory asigna usuarios, lo que arrojará algo de luz sobre por qué esta herramienta tiene algunos, digamos, problemas asociados con ella.

Básicamente, lo que hace Active Directory es establecer grupos que tienen funciones y autorizaciones asociadas a ellos. A los usuarios se les asigna un nombre de usuario y una contraseña, que luego se vinculan a su objeto de cuenta de Active Directory. Con el protocolo ligero de acceso a directorios, las contraseñas se verifican como correctas o incorrectas y también se verifica el grupo de usuarios. En general, los usuarios se asignan al grupo Usuario de dominio y se les otorgará acceso a los objetos a los que los usuarios de dominio tienen autorización para acceder. Luego están los administradores: estos son usuarios asignados al grupo de administradores de dominio. Este grupo tiene muchos privilegios y, por lo tanto, está autorizado para realizar cualquier acción en la red.

Con capacidades tan potencialmente potentes, es muy importante garantizar que Active Directory se administre y configure de manera óptima. Problemas como parches perdidos, mala gestión de acceso y malas configuraciones pueden permitir que los atacantes accedan incluso a los sistemas más sensibles, lo que puede tener consecuencias nefastas.

En 2022, nuestra investigación interna encontró que el 73 % de las principales técnicas de ataque utilizadas para comprometer activos críticos involucraron credenciales mal administradas o robadas, y más de la mitad de los ataques en organizaciones incluyen algún elemento de compromiso de Active Directory. Y una vez que tienen un punto de apoyo en Active Directory, los atacantes pueden realizar muchas acciones maliciosas diferentes como:

- Ocultar actividad en la red

- Ejecutar código malicioso

- Elevación de privilegios

- Entrar en el entorno de la nube para comprometer activos críticos

El punto es que, si no sabe lo que sucede en Active Directory y si carece de los procesos y controles de seguridad adecuados, es probable que esté dejando la puerta abierta a los atacantes.

Descargue nuestro último informe de investigación y descubra#

- Cuántos pasos les toma a los atacantes comprometer sus activos críticos

- Exposiciones principales y problemas de higiene que forman rutas de ataque

- Hallazgos clave relacionados con ataques a través de redes híbridas, locales o de múltiples nubes.

Rutas de ataque de Active Directory#

Desde el punto de vista de un atacante, Active Directory sirve como una gran oportunidad para realizar un movimiento lateral, ya que obtener ese acceso inicial les permite pasar de un usuario con pocos privilegios a un objetivo más valioso, o incluso tomar el control por completo, explotando configuraciones incorrectas o excesivamente permisos excesivos.

Así que ahora echemos un vistazo a la anatomía de 3 rutas de ataque reales de Active Directory y veamos cómo los atacantes se abrieron paso a través de este entorno.

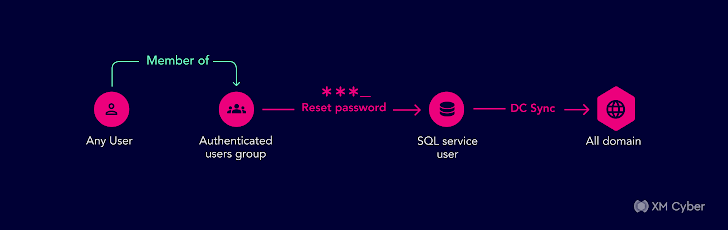

Aquí hay una ruta de ataque que encontramos en el entorno de uno de nuestros clientes:

La organización estaba profundamente comprometida con fortalecer su postura de seguridad, pero Active Directory era un punto ciego. En este caso, a todos los usuarios autenticados, esencialmente cualquier usuario, en el dominio se les había otorgado accidentalmente el derecho a restablecer contraseñas. Entonces, si un atacante se apoderó de un usuario de Active Directory a través de phishing u otras técnicas de ingeniería social, podría restablecer las contraseñas de otros usuarios y tomar el control de cualquier cuenta en el dominio. Una vez que vieron esto, finalmente entendieron su enfoque de seguridad de Active Directory necesario. para subir de nivel para que bloquearan y endurecieran sus prácticas de seguridad.

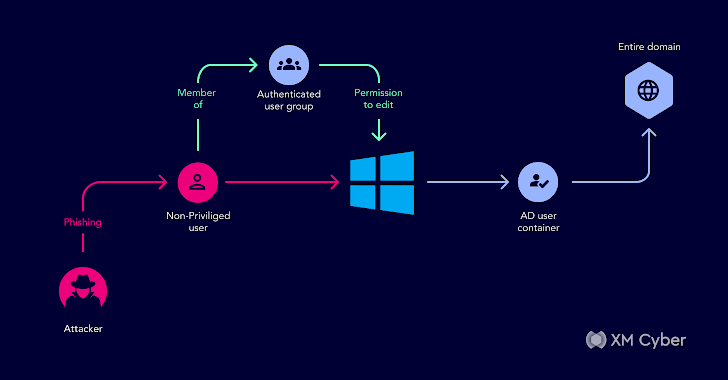

Aquí hay otro de Active Directory de uno de nuestros clientes;

Descubrimos una ruta de ataque usando el grupo de usuarios autenticados con permisos para cambiar el gPCFileSysPath de la política de GPO a una ruta con políticas maliciosas.

Uno de los objetos afectados fue el contenedor de usuarios de AD, con un objeto secundario que era un usuario que formaba parte del grupo de administradores de dominio. Cualquier usuario en el dominio podía obtener permisos de administrador de dominio; todo lo que necesitaban era que un usuario sin privilegios fuera víctima de un correo electrónico de phishing para comprometer todo el dominio. Esto podría haber llevado a un compromiso completo de su dominio.

¿Listo para uno más? Aquí lo tienes:

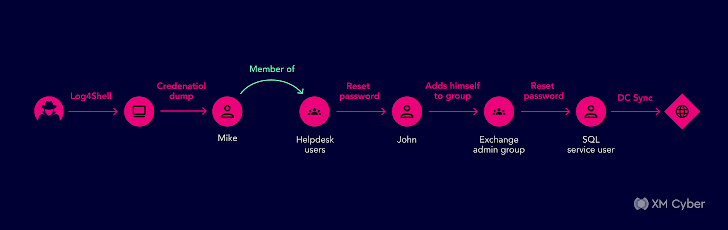

Este comienza con un atacante que se infiltra en un entorno empresarial a través de un correo de phishing que, cuando se abre, ejecuta un código utilizando una vulnerabilidad en una máquina sin parches. El siguiente paso explotó las credenciales locales y de dominio del usuario de Active Directory comprometido a través de técnicas de volcado de credenciales. Luego, el atacante tenía los permisos para agregarse a un grupo para poder agregar el usuario de Active Directory comprometido a un grupo de soporte técnico de Active Directory.

El grupo de asistencia técnica tenía los permisos de Active Directory para restablecer las contraseñas de otros usuarios y, en esta etapa, el atacante podía restablecer una contraseña para otro usuario, preferiblemente un administrador antiguo y fuera de uso. Ahora que eran administradores, podían realizar muchas actividades dañinas en la red, como ejecutar código malicioso al agregar un script de inicio de sesión para otros usuarios en Active Directory.

Estas son solo algunas formas relativamente simples en que los atacantes se abren camino a través de los entornos de Active Directory. Al comprender estas rutas de ataque del mundo real, las organizaciones pueden comenzar a ver cómo se ven sus entornos de Active Directory y AD Azure desde el punto de vista del atacante.

Mire a pedido Cómo superar los exploits de Active Directory y prevenir ataques para aprender:#

- Cómo las exposiciones de Active Directory (AD) combinadas con otras técnicas de ataque forman rutas de ataque

- Qué tipo de acciones puede realizar el atacante una vez que compromete a un usuario de AD

- Qué hacer para mejorar la seguridad de Active Directory

Conclusión#

Observar las rutas de ataque puede ayudar a apuntalar estos entornos potencialmente complicados. Al obtener una vista integral de las rutas de ataque que existen en Active Directory en entornos locales y en la nube, las organizaciones pueden aprender cómo los atacantes se mueven lateralmente con una comprensión basada en el contexto de su entorno, lo que les brinda visibilidad sobre cómo se pueden combinar los problemas para facilitar los ataques. y hacerse pasar por usuarios, escalar privilegios y obtener acceso a entornos de nube.

Con este entendimiento, las organizaciones pueden priorizar lo que realmente necesita reparación y fortalecer los entornos para evitar que los actores de amenazas aprovechen las debilidades de Active Directory.

fuente:thehackernews