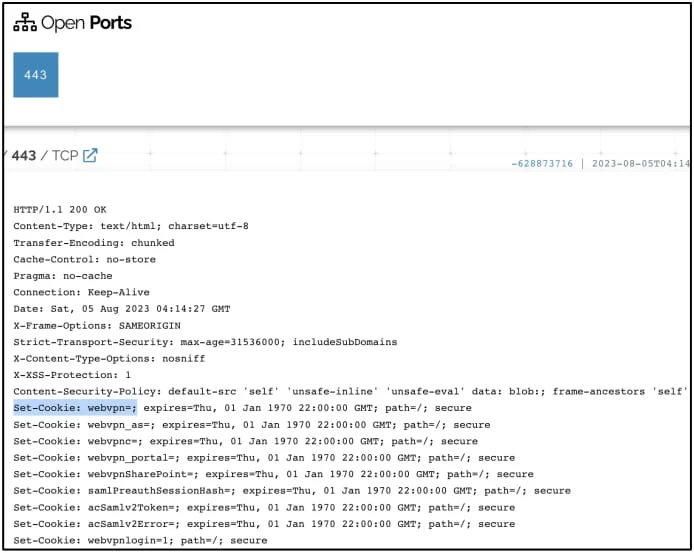

El ransomware Akira ha demostrado un enfoque preocupante al apuntar a las soluciones VPN de Cisco como un vector de ataque para comprometer redes corporativas. Lanzada en marzo de 2023, esta amenaza ha utilizado cuentas VPN de Cisco comprometidas para acceder y cifrar datos, evitando puertas traseras o mecanismos de persistencia que puedan ser detectados.

Sophos fue el primero en notar esta táctica, destacando que Akira explotó acceso VPN con autenticación de un solo factor. A medida que se descubría más información, se reveló que el grupo abusaba de cuentas VPN de Cisco sin autenticación multifactor, posiblemente mediante fuerza bruta o adquisición en la web oscura.

Se sugiere que Akira podría explotar una posible vulnerabilidad desconocida en el software VPN de Cisco, permitiendo la evasión de autenticación sin autenticación multifactor.

Además, Akira ha sorprendido al abusar de RustDesk, una herramienta legítima de acceso remoto de código abierto, para moverse sigilosamente en redes comprometidas. RustDesk ofrece beneficios como operación multiplataforma, conexiones encriptadas P2P y transferencia de archivos, lo que amplía las capacidades del grupo.

Entre los tácticas observadas por SentinelOne en los ataques recientes de Akira se incluyen el acceso a bases de datos SQL, la manipulación de firewalls, la activación de RDP y desactivación de protecciones de seguridad, demostrando la creciente sofisticación del grupo.

A pesar de los esfuerzos por contrarrestar Akira, se ha observado que los actores de amenazas han ajustado sus encriptadores, invalidando las herramientas de descifrado disponibles.

fuente: bleepingcomputer