Una nueva campaña de ataque cibernético ha surgido bajo el nombre “Steal-It,” y está causando preocupación en la comunidad de expertos en seguridad, especialmente en Australia, Polonia y Bélgica.

Lo que hace que Steal-It sea intrigante es su táctica ingeniosa: aprovecha un script de PowerShell que generalmente está asociado con una herramienta legítima utilizada en pruebas de red y seguridad ofensiva para robar hashes NTLMv2 de sistemas Windows comprometidos. Zscaler ThreatLabz ha sido quien ha identificado esta amenaza.

En esta campaña, los actores de amenazas han personalizado el script Start-CaptureServer de PowerShell de Nishang, que es una colección de scripts y cargas útiles de PowerShell utilizados en pruebas de penetración y seguridad ofensiva. Utilizan este script personalizado para recopilar los hashes NTLMv2 de los sistemas comprometidos, ejecutar varios comandos del sistema y luego exfiltrar los datos a través de las API de Mockbin.

Lo intrigante es que Steal-It utiliza hasta cinco cadenas de infección diferentes. Aunque todas comienzan con correos electrónicos de phishing que contienen archivos ZIP maliciosos, cada cadena se adapta a su público objetivo específico mediante el uso de técnicas de geofencing.

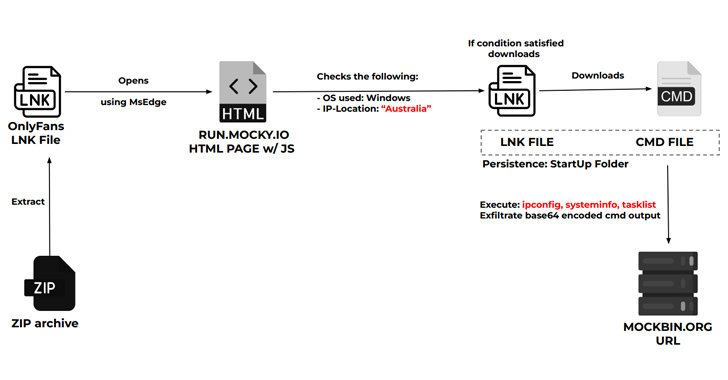

Estas cadenas de infección incluyen una que se centra en el robo de hashes NTLMv2, utilizando una versión personalizada del script PowerShell Start-CaptureServer mencionado anteriormente. Otra cadena atrae a usuarios australianos, haciéndose pasar por una actualización de OnlyFans y llevándolos a descargar un archivo CMD que roba información del sistema.

En Polonia, los atacantes utilizan una cadena de infección que usa imágenes explícitas de modelos ucranianos y rusos en Fansly para atraer a los usuarios a descargar un archivo CMD que filtra los resultados del comando “whoami”. En Bélgica, se emplea una cadena de infección relacionada con falsas actualizaciones de Windows que se diseñan para ejecutar comandos maliciosos como “tasklist” y “systeminfo”.

Es importante destacar que esta última cadena de ataque fue previamente resaltada por el Equipo de Respuesta a Emergencias Informáticas de Ucrania (CERT-UA) en mayo de 2023 como parte de una campaña APT28 dirigida contra instituciones gubernamentales en el país. Esto plantea la posibilidad de que Steal-It también podría ser obra del actor de amenazas patrocinado por el estado ruso.

fuente: thehackernews