Las tres vulnerabilidades de día cero que Apple abordó el 21 de septiembre de 2023 se utilizaron como parte de una cadena de explotación en iPhones, en un intento de entregar el spyware denominado Predator al ex miembro del parlamento egipcio Ahmed Eltantawy, entre mayo y septiembre de 2023.

El Citizen Lab, con alta confianza, atribuyó este ataque al gobierno egipcio, basándose en que ya era un cliente conocido de esta herramienta de espionaje comercial. Este ataque ocurrió después de que Eltantawy hiciera públicos sus planes de postularse para la presidencia en las elecciones egipcias de 2024.

Una investigación conjunta realizada por el laboratorio interdisciplinario canadiense y el Grupo de Análisis de Amenazas (TAG) de Google indica que la herramienta de vigilancia se entregó a través de enlaces enviados por SMS y WhatsApp.

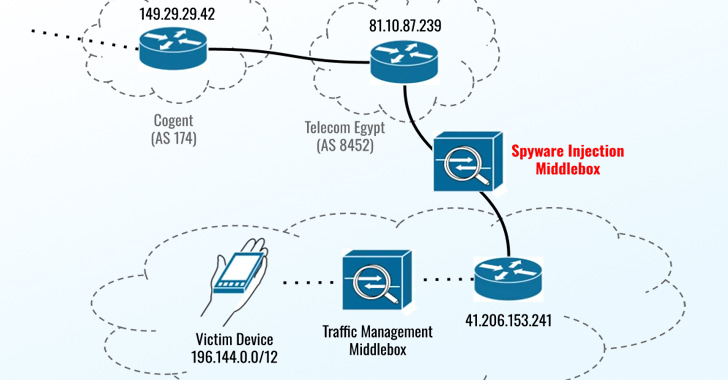

Durante agosto y septiembre de 2023, la conexión móvil de Vodafone Egipto de Eltantawy fue seleccionada persistentemente para la orientación mediante inyección de red. Cuando Eltantawy visitaba ciertos sitios web que carecían de protocolo HTTPS, un dispositivo instalado en la frontera de la red de Vodafone Egipto lo redirigía automáticamente a un sitio web malicioso para infectar su teléfono con el spyware Predator de Cytrox, según informaron los investigadores del Citizen Lab.

La cadena de exploits se basó en un conjunto de tres vulnerabilidades identificadas como CVE-2023-41991, CVE-2023-41992 y CVE-2023-41993. Estas vulnerabilidades podrían permitir a un actor malicioso evadir la validación de certificados, elevar sus privilegios y lograr la ejecución remota de código en dispositivos específicos al procesar un contenido web especialmente diseñado.

Predator, desarrollado por la empresa Cytrox, es similar a Pegasus de NSO Group y permite a sus clientes espiar objetivos y recopilar datos confidenciales de dispositivos comprometidos. Forma parte de un consorcio de proveedores de spyware conocido como Intellexa Alliance y fue bloqueado por el gobierno de Estados Unidos en julio de 2023 debido a su participación en campañas de represión y violaciones de los derechos humanos.

El exploit se alojó en sec-flare[.]com y se entregó a través de un elaborado ataque de inyección de red. Eltantawy fue redirigido a c.betly[.]me. El sitio web de destino tenía dos iframes: uno con contenido benigno y otro invisible con un enlace de infección Predator en sec-flare[.]com.

Maddie Stone de Google TAG describió esto como un ataque adversario en el medio (AitM). Aprovecha visitas a sitios HTTP para redirigir silenciosamente a un sitio de Intellexa, c.betly[.]me. Si el usuario objetivo era el correcto, se redirigía al servidor de exploits, sec-flare[.]com.

Eltantawy recibió mensajes SMS falsos en 2021 y 2023, instándolo a hacer clic en enlaces para resolver problemas de inicio de sesión en un dispositivo Windows. Aunque estos enlaces no coincidían con el dominio mencionado, Predator se instaló aproximadamente 2 minutos y 30 segundos después de leer el mensaje en 2021.

También recibió mensajes de WhatsApp en 2023 de alguien que afirmaba trabajar para la Federación Internacional de Derechos Humanos (FIDH), solicitando su opinión sobre un artículo relacionado con sec-flare[.]com. Los mensajes quedaron sin leer.

Google TAG detectó una cadena de exploits que aprovechó una vulnerabilidad en Chrome (CVE-2023-4762) para entregar Predator en dispositivos Android. Usaron inyección AitM y enlaces únicos enviados directamente al objetivo.

CVE-2023-4762 es una vulnerabilidad de confusión de tipos en el motor V8, reportada anónimamente el 16 de agosto de 2023 y parcheada por Google el 5 de septiembre de 2023. Google sugiere que Cytrox / Intellexa pudo haberla usado como día cero.

Esta vulnerabilidad afecta a Google Chrome antes de la versión 116.0.5845.179 y permite a un atacante ejecutar código remoto a través de una página HTML manipulada, como se describe en la Base de Datos Nacional de Vulnerabilidades (NVD) del NIST.

Este incidente destaca el uso de herramientas de vigilancia para atacar a la sociedad civil y señala las debilidades en las telecomunicaciones que pueden explotarse para inyectar malware en dispositivos. A pesar de los avances en la seguridad web, las visitas a sitios sin HTTPS aún pueden resultar en infecciones de spyware.

Se recomienda a los usuarios en riesgo de amenazas de spyware mantener sus dispositivos actualizados y activar el modo de bloqueo en dispositivos Apple para protegerse.

fuente: thehackernews