Se ha observado a un nuevo actor de amenazas conocido como AtlasCross aprovechando señuelos de phishing con temática de la Cruz Roja para ofrecer dos puertas traseras previamente no documentadas llamadas DangerAds y AtlasAgent.

NSFOCUS Security Labs caracterizó al adversario como un individuo con un alto nivel de habilidades técnicas y una actitud cautelosa hacia sus ataques. Además, señalaron que la actividad de phishing detectada forma parte de un ataque dirigido hacia objetivos específicos y constituye el principal método del atacante para infiltrarse en el dominio objetivo.

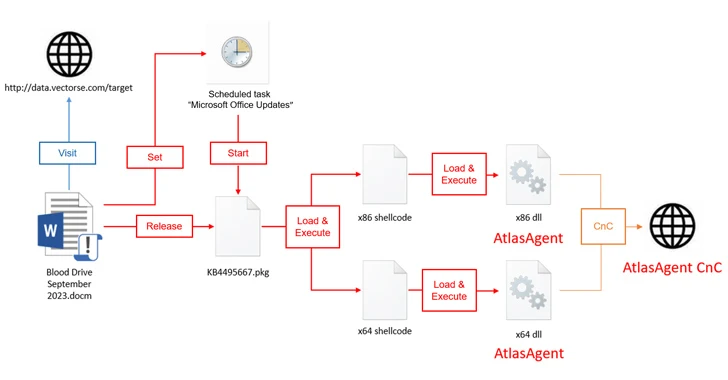

La secuencia de ataques se inicia mediante un documento de Microsoft que contiene macros y que simula estar relacionado con una campaña de donación de sangre de la Cruz Roja Estadounidense. Cuando se abre este documento, se activa una macro maliciosa que establece una persistencia en el sistema y transmite datos del sistema a un servidor remoto llamado data.vectorse[.]com. Este servidor es un subdominio de un sitio web legítimo que está vinculado a una empresa de ingeniería y estructuras con sede en Estados Unidos.

Además, extrae un archivo llamado KB4495667.pkg (conocido como DangerAds) que funciona como un cargador para iniciar un código shell. Este código shell a su vez desencadena la ejecución de AtlasAgent, un malware C++ que tiene la capacidad de recopilar información del sistema, operar el código shell y ejecutar comandos para invertir el proceso del shell e inyectar código en un hilo dentro de un proceso específico.

AtlasAgent y DangerAds están diseñados con características evasivas que reducen las posibilidades de ser detectados por las soluciones de seguridad

Se cree que AtlasCross ha comprometido redes públicas al aprovechar vulnerabilidades de seguridad conocidas y transformarlas en servidores de comando y control (C2). NSFOCUS informó el descubrimiento de 12 servidores comprometidos en los Estados Unidos. La identidad real de AtlasCross y sus patrocinadores continúa siendo un misterio sin resolver en la actualidad.

“En la fase actual, AtlasCross tiene un alcance de actividad bastante restringida, concentrándose principalmente en ataques selectivos dirigidos hacia objetivos específicos dentro de un entorno de red. No obstante, la empresa señaló que los métodos de ataque que emplean son altamente recomendados y bien desarrollados. “.

Fuente: thehackernews