La puerta trasera implantada en los dispositivos Cisco mediante la explotación de un par de fallas de día cero en el software IOS XE ha sido modificada por el actor de amenazas para escapar de la visibilidad a través de métodos anteriores de toma de huellas digitales.

“El análisis del tráfico de red dirigido a un dispositivo comprometido ha revelado que el actor de la amenaza ha actualizado la inserción para llevar a cabo una verificación adicional del encabezado”, informó el equipo de Fox-IT de NCC Group. “Como resultado, el implante sigue siendo operativo en muchos dispositivos, aunque ahora solo responde si se configura correctamente el encabezado HTTP de autorización”.

Estos ataques implican la explotación de CVE-2023-20198 (con una puntuación de CVSS de 10,0) y CVE-2023-20273 (con una puntuación de CVSS de 7,2) en una secuencia de exploits que otorgan al actor de la amenaza la capacidad de obtener acceso a los dispositivos, establecer una cuenta privilegiada y, en última instancia, implementar un implante basado en Lua en los dispositivos.

Este desarrollo se produce en medio de los esfuerzos de Cisco para implementar actualizaciones de seguridad y se espera que haya más actualizaciones en el futuro, aunque la fecha exacta no se ha revelado todavía.

La identidad exacta del actor de amenazas detrás de esta campaña sigue siendo desconocida en la actualidad, pero los datos compartidos por VulnCheck y la empresa de gestión de superficies de ataque Censys sugieren que la cantidad de dispositivos afectados podría alcanzar varios miles.

Mark Ellzey, investigador principal de seguridad de Censys, comentó a The Hacker News: “Las infecciones parecen ser ataques de gran envergadura. Llegará un momento en el que los hackers evaluarán sus adquisiciones y determinarán su valor en el mercado negro”.

Sin embargo, el número de dispositivos comprometidos ha disminuido drásticamente en los últimos días, pasando de alrededor de 40.000 a solo unos pocos cientos. Esto ha llevado a especulaciones de que se podrían haber realizado modificaciones encubiertas para ocultar su presencia.

Las últimas modificaciones en el implante descubiertas por Fox-IT explican la repentina y dramática caída, ya que se estima que más de 37.000 dispositivos siguen comprometidos con el implante.

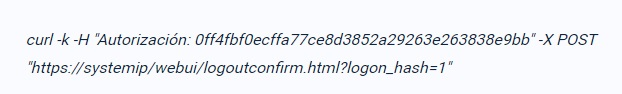

Cisco, por su parte, ha confirmado el cambio de comportamiento en sus avisos actualizados, compartiendo un comando curl que se puede emitir desde una estación de trabajo para verificar la presencia del implante en los dispositivos.

“Si la solicitud devuelve una cadena hexadecimal como 0123456789abcdef01, el implante está presente”, señaló Cisco.

Fuente:Thehackernews.com