El grupo de piratería norcoreano Lazarus ha comprometido en múltiples ocasiones a un proveedor de software aprovechando las debilidades en el software vulnerable, a pesar de que el desarrollador había emitido varios parches y advertencias de seguridad.

El patrón de ataques repetidos de Lazarus contra la misma víctima sugiere su intención de acceder al código fuente o llevar a cabo un ataque a la cadena de suministro.

La persistencia en estas violaciones señala a un actor de amenazas con determinación, aparentemente con la intención de robar valioso código fuente o alterar la cadena de suministro de software. Este grupo continuó explotando vulnerabilidades en el software de la empresa, al mismo tiempo que apuntaba a otros fabricantes de software, según explicó Kaspersky.

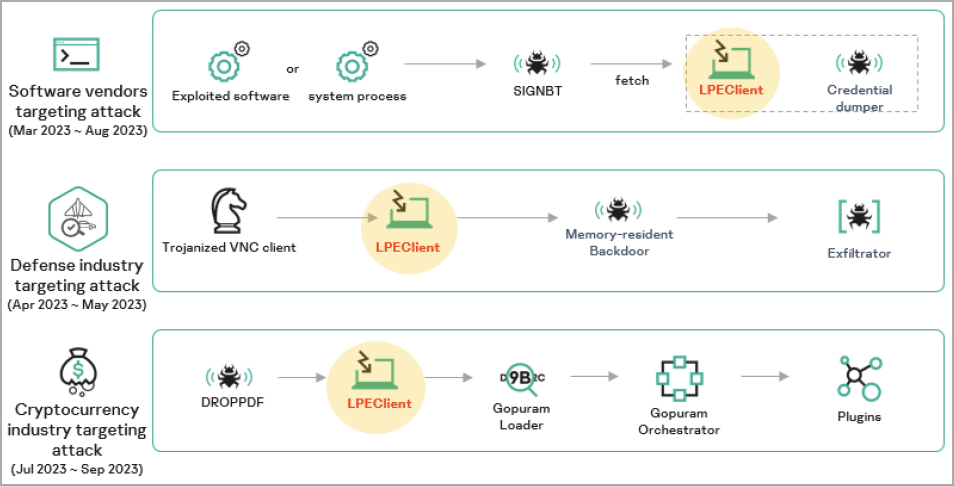

El descubrimiento del ataque se realizó en julio de 2023 por Kaspersky, quienes identificaron a Lazarus utilizando una variedad de métodos de infección y un conjunto de herramientas una vez que habían comprometido los sistemas.

Kaspersky señala que este ataque forma parte de una campaña más extensa, donde Lazarus tuvo como objetivo a varios proveedores de software desde marzo de 2023 hasta agosto de 2023.

El malware SIGNBT y LPEClient

El informe destaca que Lazarus se centró en software de seguridad legítimo utilizado para cifrar comunicaciones en la web, aunque no se ha revelado el método exacto de explotación utilizado por los piratas informáticos.

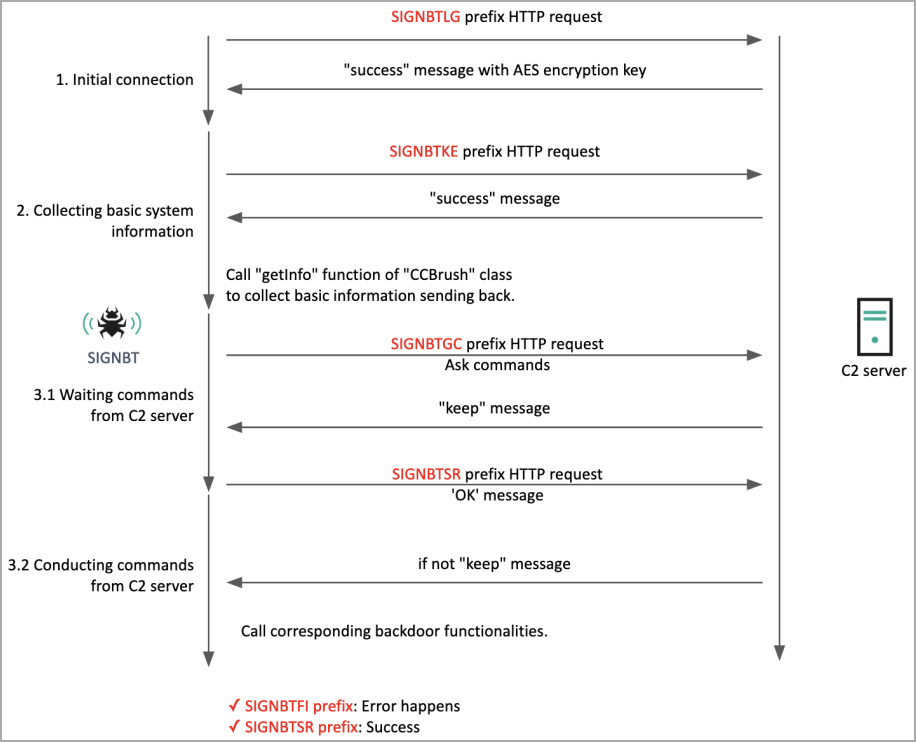

La explotación dio lugar a la introducción del malware SIGNBT, junto con el código de shell empleado para insertar la carga útil en la memoria y permitir una ejecución discreta.

Para mantener la persistencia, se implementó la inclusión de una DLL maliciosa (‘ualapi.dll’) en el inicio, lo que permite su ejecución a través de ‘spoolsv.exe’, o bien, se llevaron a cabo modificaciones en el Registro de Windows.

Este archivo DLL malicioso realiza verificaciones para identificar a la víctima antes de descifrar y cargar la carga útil SIGNBT desde una ruta específica en el sistema de archivos local, asegurando así que la infección avance hacia los objetivos deseados.

SIGNBT recibe su nombre de las distintas cadenas que utiliza para las comunicaciones de comando y control (C2), enviando información sobre el sistema comprometido y recibiendo comandos para su ejecución.

Los comandos soportados por SIGNBT son:

- CCBrush : maneja funcionalidades como obtener información sobre el sistema, probar la conectividad y configurar ajustes.

- CCList : gestiona procesos, incluida la obtención de una lista de procesos en ejecución, eliminación de procesos, archivos en ejecución y manipulaciones de DLL.

- CCComboBox : funciona con el sistema de archivos, como obtener listas de unidades, cambiar propiedades de archivos y crear nuevas carpetas.

- CCButton : Descarga y carga archivos, los carga en la memoria y captura la pantalla.

- CCBitmap : implementa comandos y utilidades de Windows de uso común.

SIGNBT también puede recuperar cargas útiles adicionales del C2 e implementarlas en el host, lo que proporciona a Lazarus versatilidad operativa.

Kaspersky ha visto a Lazarus aprovechar esa característica en SIGNBT para cargar herramientas de volcado de credenciales y el malware LPEClient en sistemas comprometidos.

LPEClient, según Kaspersky, es tanto un recolector de información como un cargador de malware en su propia naturaleza. En sus versiones más recientes, se ha evidenciado una evolución considerable en comparación con muestras previamente documentadas, señalando un progreso significativo según el análisis de Kaspersky.

“Ahora emplea técnicas avanzadas para mejorar su sigilo y evitar la detección, como deshabilitar la conexión de llamadas al sistema en modo usuario y restaurar las secciones de memoria de la biblioteca del sistema”, menciona Kaspersky .

Kaspersky dice que Lazarus incorpora LPEClient en otras campañas que ejecutó en 2023, aunque utilizó el malware en fases de infección anteriores para inyectar otras cargas útiles.

- En general, el grupo Lazarus sigue siendo uno de los actores de amenazas más activos y peligrosos, y mantiene un amplio alcance de ataque en todas las regiones e industrias.

- Las tácticas sofisticadas y los objetivos persistentes de este grupo se han puesto de manifiesto en sus acciones recientes, lo que destaca la importancia de que las organizaciones apliquen parches de forma proactiva en su software, evitando así la explotación sencilla de vulnerabilidades que podrían conducir a compromisos iniciales.

fuente:bleepingcomputer