Google está emitiendo advertencias sobre diversos actores de amenazas que están compartiendo un exploit de prueba de concepto (PoC) público destinado a utilizar su servicio Calendar para establecer una infraestructura de comando y control (C2).

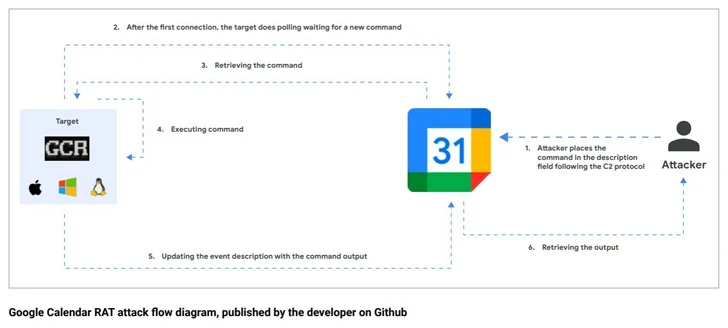

Esta herramienta, conocida como Google Calendar RAT (GCR), hace uso de eventos de Google Calendar para C2 mediante una cuenta de Gmail y se hizo pública en GitHub en junio de 2023. El script permite crear un “canal encubierto” aprovechando las descripciones de eventos en Google Calendar, lo que permite a los atacantes conectarse directamente a Google.

Google ha indicado que, aunque no ha identificado el uso real de esta herramienta, su unidad de inteligencia de amenazas Mandiant ha observado a varios actores de amenazas compartiendo la PoC en foros clandestinos.

GCR, cuando se ejecuta en una máquina comprometida, monitorea regularmente la descripción del evento del calendario en busca de nuevos comandos, los ejecuta en el dispositivo de destino y luego actualiza la descripción del evento con la salida del comando, según la descripción de Google. El hecho de que esta herramienta funcione exclusivamente en infraestructura legítima dificulta la detección de actividades sospechosas por parte de los defensores.

Este desarrollo destaca el constante interés de los actores de amenazas en aprovechar los servicios en la nube para camuflarse en los entornos de las víctimas y pasar desapercibidos.

Un ejemplo de esto es un actor estatal iraní que fue visto utilizando documentos con macros para comprometer a los usuarios con una pequeña puerta trasera .NET llamada BANANAMAIL para Windows, que utiliza el correo electrónico como canal de control y comando (C2).

“La puerta trasera utiliza IMAP para conectarse a una cuenta de correo web controlada por el atacante, donde analiza los correos electrónicos en busca de comandos, los ejecuta y envía un correo electrónico que contiene los resultados”, explicó Google.

El Grupo de Análisis de Amenazas de Google informó que ha desactivado las cuentas de Gmail controladas por los atacantes que fueron utilizadas por el malware como canal de comunicación.

Fuente: thehackernews