Se ha descubierto que una nueva variante del malware GootLoader llamada GootBot facilita el movimiento lateral en sistemas comprometidos y evade la detección.

Los investigadores de IBM X-Force, Golo Mühr y Ole Villadsen, informaron que el grupo GootLoader ha implementado un bot personalizado en la fase final de su cadena de ataque, con el objetivo de eludir las detecciones al utilizar herramientas comunes de C2, como CobaltStrike o RDP.

Esta reciente variante constituye un malware de bajo peso, pero altamente eficiente, que otorga a los agresores la capacidad de expandirse velozmente en la red y ejecutar múltiples cargas maliciosas.

GootLoader, como su nombre sugiere, es un malware que tiene la capacidad de descargar malware adicional en una etapa posterior, después de atraer posibles víctimas mediante tácticas de manipulación de motores de búsqueda (SEO). Está asociado con un actor de amenazas identificado como Hive0127, que también es conocido como UNC2565.

La utilización de GootBot representa un cambio estratégico, ya que el implante se descarga como una carga maliciosa después de que Gootloader infecta un sistema, en lugar de utilizar marcos posteriores a la explotación, como CobaltStrike.

Identificado como un script de PowerShell enmascarado, GootBot ha sido desarrollado con la finalidad de establecer una conexión con un sitio de WordPress comprometido, a fin de servir como centro de comando y control y recibir instrucciones adicionales.

Añadiendo una capa adicional de complejidad, se encuentra el empleo de un servidor C2 codificado de manera individual para cada instancia de GootBot, lo que hace que sea más desafiante bloquear el tráfico malicioso.

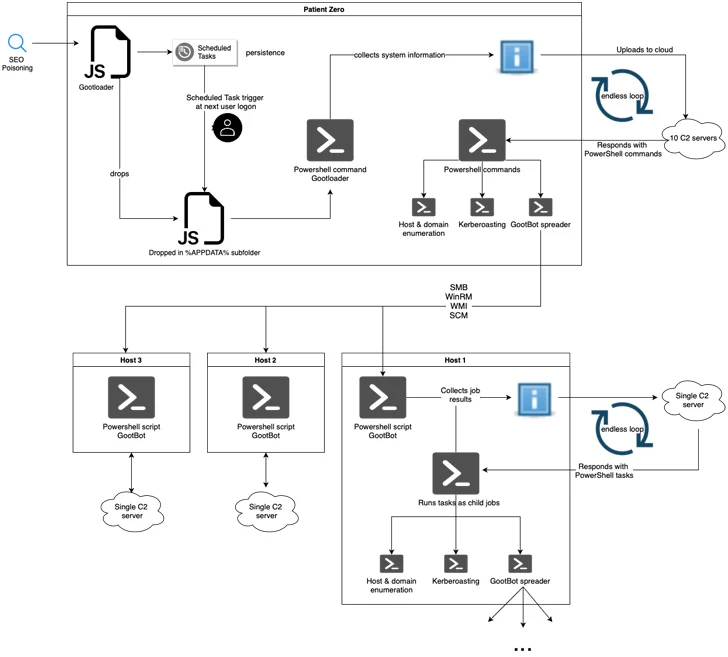

Los investigadores señalaron que las campañas en curso están haciendo uso de tácticas de envenenamiento de motores de búsqueda (SEO) relacionadas con temas como contratos, formularios legales y documentos comerciales, con el propósito de dirigir a las víctimas hacia sitios comprometidos que simulan ser foros legítimos. En estos sitios, las personas son engañadas para descargar la carga inicial, que se presenta como un archivo de almacenamiento.

Dentro del archivo de almacenamiento se incluye un archivo JavaScript encriptado que, una vez ejecutado, obtiene otro archivo JavaScript que se activa mediante una tarea programada, asegurando así la persistencia en el sistema.

En la segunda fase, el JavaScript está configurado para ejecutar un script de PowerShell con el propósito de recolectar información del sistema y enviarla a un servidor remoto. A su vez, este servidor responde con un script de PowerShell que se ejecuta de manera continua, permitiendo al actor de amenazas distribuir múltiples cargas maliciosas.

Dentro de este conjunto se encuentra GootBot, el cual se establece en comunicación con su servidor C2 cada minuto para buscar instrucciones de PowerShell que debe ejecutar, y luego envía los resultados de estas ejecuciones al servidor a través de solicitudes HTTP POST.

Entre las habilidades adicionales de GootBot se encuentran desde la identificación de objetivos hasta la capacidad de desplazarse lateralmente en el entorno, lo que amplía de manera efectiva la magnitud y alcance del ataque.

El hallazgo de la variante Gootbot destaca la extensión a la que los atacantes están dispuestos a llegar con el fin de evitar ser detectados y llevar a cabo sus operaciones en secreto”, afirmaron los investigadores. “Este cambio en las TTP (Técnicas, Tácticas y Procedimientos) y en las herramientas incrementa el riesgo de que se logren con éxito etapas posteriores a la explotación, como la actividad de grupos afiliados a ransomware relacionados con GootLoader.

Fuente: thehackernews