Los responsables del ransomware 8Base están empleando una variante del conocido Phobos para sus ataques con motivaciones financieras, según los informes de Cisco Talos. Esta actividad ha experimentado un aumento, y los ciberdelincuentes detrás de 8Base utilizan el troyano de puerta trasera SmokeLoader para distribuir las variantes de Phobos.

En comparación con otras campañas, en las operaciones de 8Base, el componente de ransomware está incrustado directamente en las cargas útiles cifradas del SmokeLoader, lo que se descifra y carga en la memoria del proceso.

La comunidad de ciberseguridad detectó por primera vez a 8Base a mediados de 2023, y se presume que está activo desde marzo de 2022. Un análisis previo de VMware Carbon Black en junio de 2023 ya había identificado similitudes entre 8Base y RansomHouse.

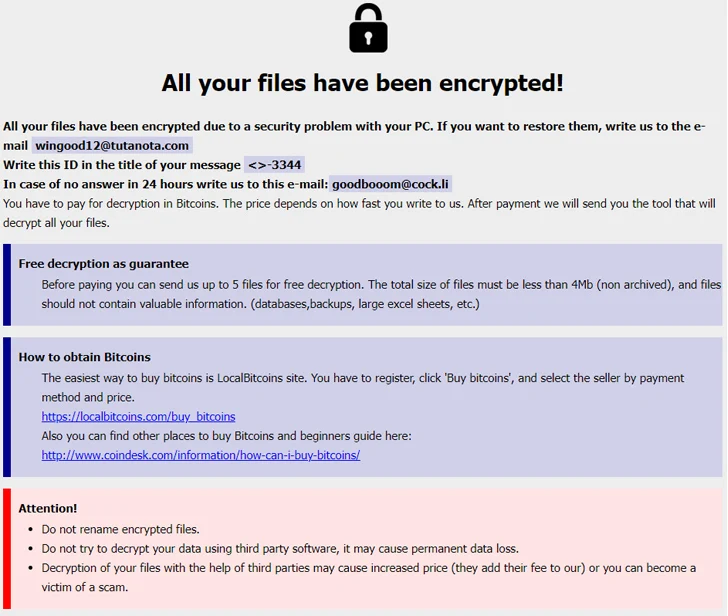

La muestra de ransomware Phobos encontrada en estas operaciones utiliza la extensión de archivo “.8base” para los archivos cifrados, lo que sugiere una conexión entre 8Base y Phobos. Este hallazgo aumenta la posibilidad de que 8Base sea una continuación de Phobos o que los actores de amenazas simplemente estén adaptando cepas de ransomware existentes para sus operaciones.

Los descubrimientos recientes de Cisco Talos revelan que SmokeLoader actúa como plataforma de lanzamiento para ejecutar la carga útil de Phobos. Este último realiza varias acciones, incluida la configuración de la persistencia, la terminación de procesos, la deshabilitación de la recuperación del sistema y la eliminación de copias de seguridad e instantáneas que podrían restaurar archivos.

En cuanto al cifrado, Phobos realiza un cifrado completo para archivos menores de 1,5 MB y un cifrado parcial para aquellos que superan este umbral, acelerando así el proceso. La configuración de Phobos, que contiene más de 70 opciones, está encriptada y desbloquea funciones adicionales, como la omisión del Control de Cuentas de Usuario (UAC) y la notificación de la infección a una URL externa.

Phobos también incorpora una clave RSA codificada para proteger la clave AES utilizada en el cifrado. Según los expertos, esto podría facilitar el descifrado de archivos bloqueados por el ransomware cuando se conoce la clave RSA privada. Esta clave, junto con los metadatos adicionales, se cifra mediante RSA-1024 y se guarda al final de cada archivo cifrado.

Phobos, que apareció por primera vez en 2019, es una evolución del ransomware Dharma. Se manifiesta en variantes como Eking, Eight, Elbie, Devos y Faust. Las muestras de Phobos muestran un código fuente común, con configuraciones ligeramente diferentes dependiendo de la variante utilizada. Phobos está gestionado de cerca por una autoridad central y se comercializa como ransomware como servicio (RaaS), utilizando la misma clave pública RSA, variaciones en los correos de contacto y actualizaciones periódicas de listas de bloqueo de extensiones.

Las listas de bloqueo de extensiones se actualizan constantemente con archivos bloqueados en campañas anteriores de Phobos, lo que sugiere una autoridad central que rastrea el uso pasado del ransomware. Esto puede ser una medida para evitar interferencias entre los afiliados de Phobos en sus operaciones.

Este descubrimiento coincide con el anuncio de un nuevo producto de ransomware llamado UBUD, que presenta fuertes medidas contra la detección en máquinas virtuales y herramientas de depuración.

La banda de ransomware BlackCat presentó una queja formal ante la Comisión de Bolsa y Valores de EE. UU. (SEC), alegando que MeridianLink no cumplió con las nuevas regulaciones de divulgación de ataques cibernéticos. Aunque las reglas de divulgación de la SEC entrarán en vigencia en diciembre, esta táctica de presión sugiere que los actores de amenazas están atentos a las regulaciones gubernamentales y buscan doblegarlas en su beneficio, forzando a las víctimas a pagar.

Es relevante señalar que estas regulaciones aplican en situaciones donde las empresas han identificado que los ataques han tenido un impacto “material” en sus resultados. Mientras tanto, la banda de ransomware LockBit ha instituido nuevas reglas de negociación en octubre de 2023, estableciendo una solicitud de rescate mínima basada en los ingresos anuales de la empresa y limitando los descuentos ofrecidos a las víctimas.

fuente: thehackernews