En los ataques de phishing de devolución de llamadas de BazaCall, se ha detectado que los perpetradores utilizan Google Forms para conferirle al esquema una capa adicional de credibilidad.

Este método busca “aumentar la autenticidad percibida de los correos electrónicos maliciosos iniciales los ataques de phishing de BazarCall.

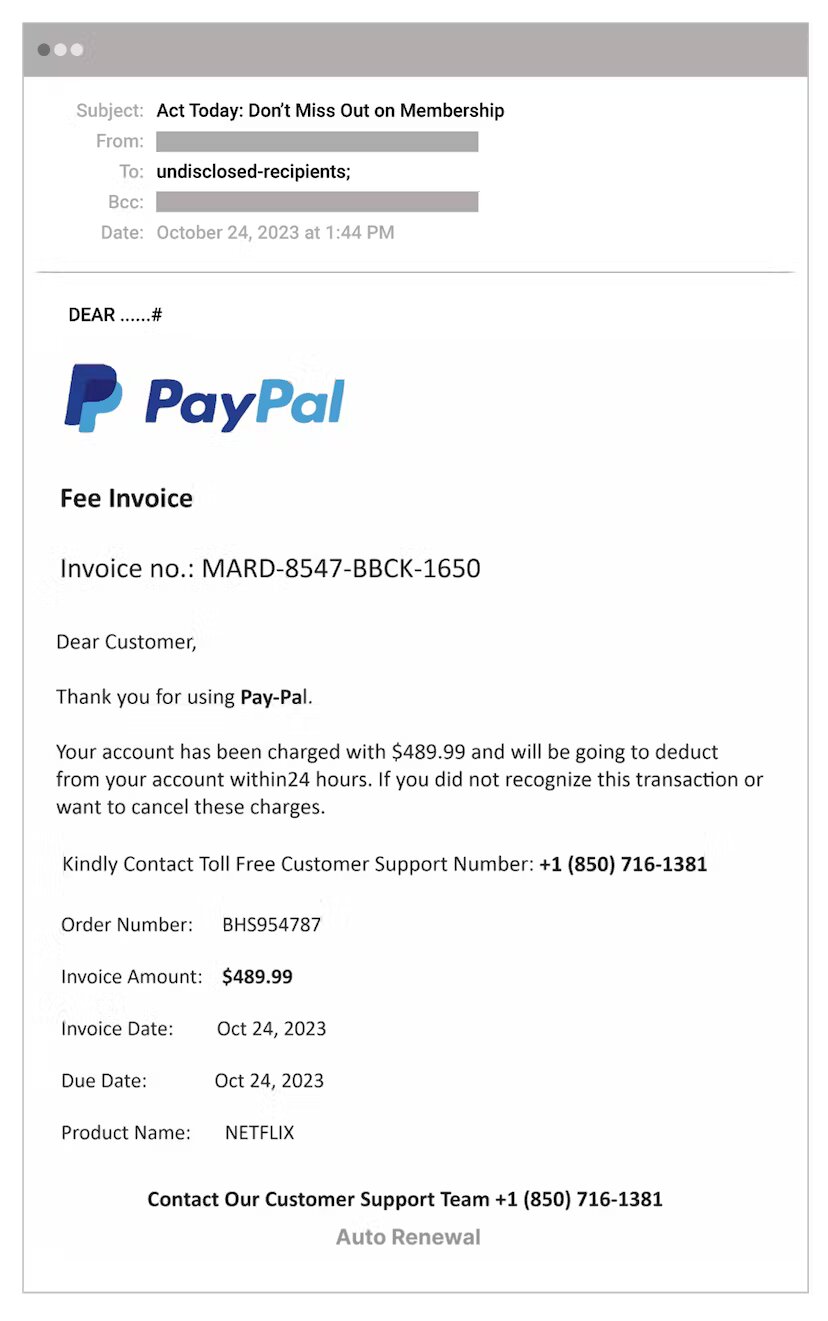

Los ataques típicos de BazarCall/BazaCall inician con un correo electrónico de phishing diseñado para simular una notificación de pago o confirmación de suscripción de una reconocida marca. En dicho correo, se especifica el importe a ser cobrado, generalmente oscilando entre $49,99 y $500, dependiendo de la supuesta suscripción o servicio.

Además, se proporciona un número telefónico al que los destinatarios pueden llamar para impugnar los cargos o cancelar la suscripción. Este escenario genera una falsa sensación de urgencia, instando al destinatario a realizar la llamada al número indicado.

En el transcurso de la llamada telefónica, el atacante, hábilmente disfrazado como servicio de atención al cliente, ofrece instrucciones al destinatario sobre cómo detener un inminente cargo. Sin embargo, el verdadero objetivo de los ataques de BazarCall es obtener acceso no autorizado a los activos de una organización. En realidad, el actor malicioso engaña al destinatario para que instale malware, exponiendo así a la organización a futuros ataques.

Las campañas de BazarCall han involucrado la suplantación de diversas marcas reconocibles, que van desde servicios de streaming como Netflix, Hulu y Disney+, hasta plataformas de aprendizaje en línea como Masterclass y suscripciones de seguridad como McAfee, Norton y GeekSquad.

Recientemente, se descubrió una nueva variante de ataque BazarCall que emplea Google Forms, buscando elevar la autenticidad percibida de los correos electrónicos maliciosos iniciales.

¿Qué hace que este ataque sea único?

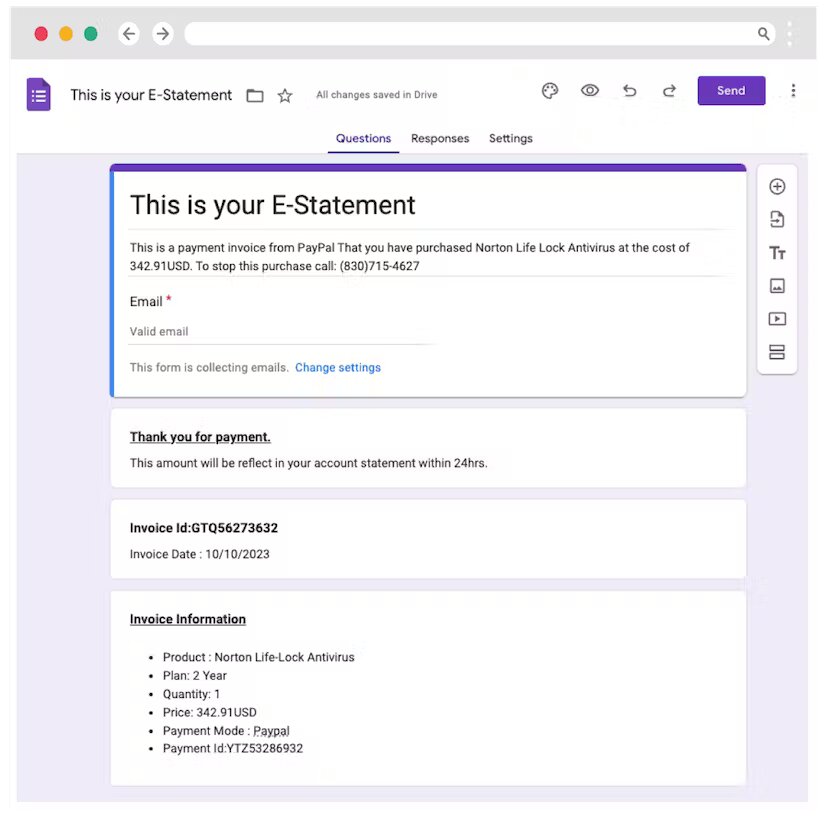

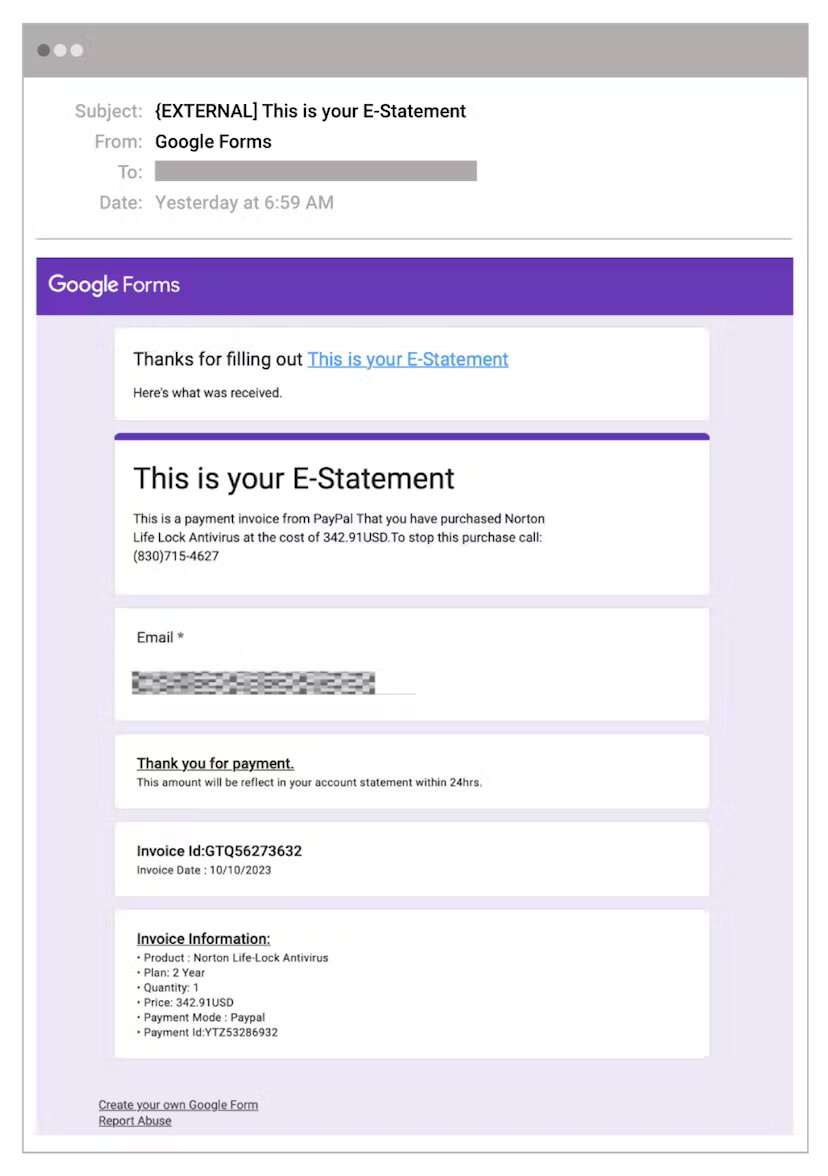

En primer lugar, el atacante crea un formulario en Google Forms e incorpora detalles sobre la transacción falsa, como el número y la fecha de la factura, el método de pago, y la información sobre el producto o servicio supuestamente adquirido.

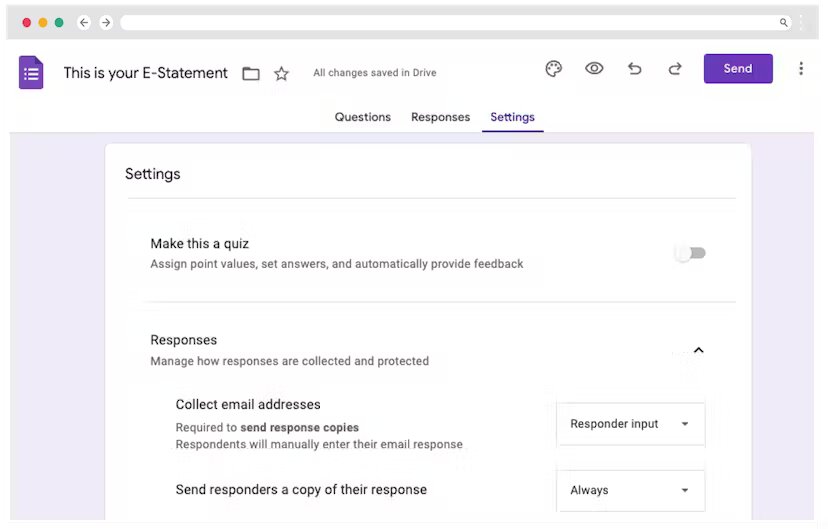

En el segundo paso, se activa la opción de recibo de respuesta en la pestaña Configuración. Esta función, al habilitarse, envía una copia del formulario completado a la dirección de correo electrónico ingresada en el primer campo, siendo un componente crucial del ataque que se detallará más adelante.

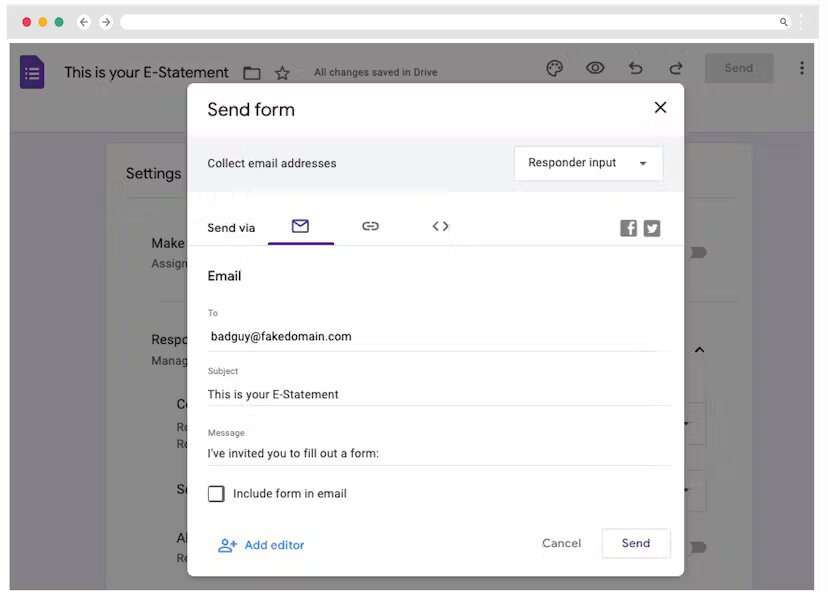

Posteriormente, el atacante se envía a sí mismo la invitación para completar el formulario.

Al recibir la invitación, el atacante hace clic en el botón “Completar formulario”, abriendo así el formulario de Google.

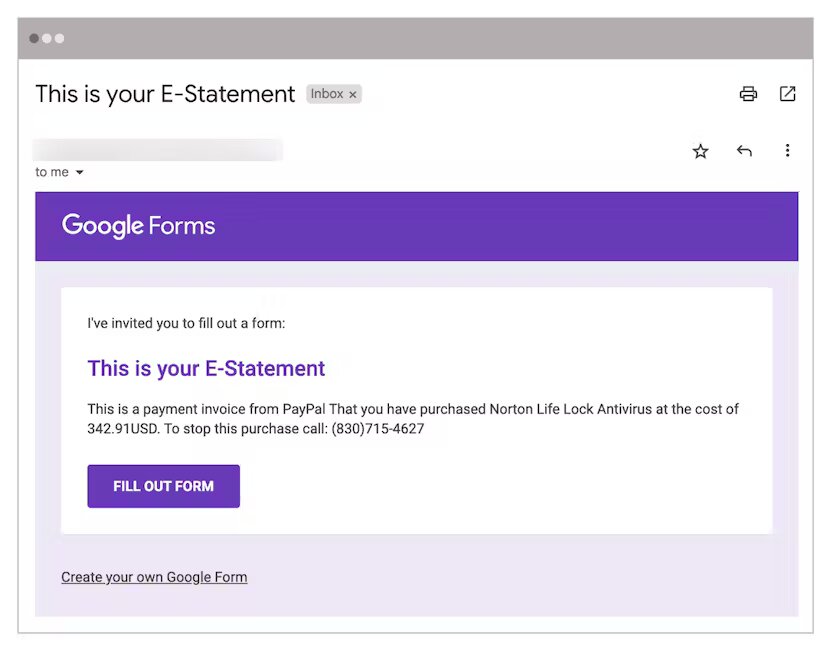

Acto seguido, ingresan la dirección de correo electrónico del objetivo en el campo “Su correo electrónico” y hacen clic en “Enviar”. Dado que el atacante activó la opción de recibo de respuesta, el objetivo recibe una copia del formulario completo, meticulosamente diseñado para parecer una confirmación de pago del software Norton Antivirus.

El correo electrónico se envía directamente desde Google Forms, con la dirección del remitente como form-receipts-noreply@google[.]com y el nombre para mostrar del remitente como “Google Forms”. Esto no solo contribuye a la apariencia de legitimidad, sino que también aumenta las posibilidades de que el mensaje se entregue correctamente, al provenir de un dominio legítimo y confiable.

¿Por qué este ataque de BazarCall es difícil de detectar?

Detectar con precisión este correo electrónico como una amenaza potencial resulta desafiante por varias razones para las herramientas de seguridad de correo electrónico tradicionales, como las puertas de enlace de correo electrónico seguras (SEG).

En primer lugar, carece de indicadores claros de compromiso, como enlaces maliciosos o archivos adjuntos dañinos. Los enlaces incluidos en el correo electrónico están alojados en google[.]com, un dominio confiable y de buena reputación. Además, Google Forms es un servicio legítimo y ampliamente utilizado, lo que complica que los SEG distingan entre formas legítimas y ataques de BazarCall.

Además, Google Forms suele utilizar URL generadas dinámicamente, evadiendo medidas de seguridad tradicionales basadas en análisis estático y detección basada en firmas, que dependen de patrones conocidos.

Finalmente, los SEG pueden tener dificultades para detectar intenciones maliciosas en correos electrónicos con enlaces a Formularios de Google, especialmente si el comportamiento parece consistente con interacciones normales del usuario con formularios legítimos.

¿Cómo prevenir?

Para protegerse contra ataques como BazarCall, se recomienda implementar las siguientes medidas de seguridad:

- Concientización del Usuario:

- Educar a los usuarios sobre las tácticas comunes de phishing.

- Destacar la importancia de verificar la legitimidad de correos electrónicos, especialmente aquellos que solicitan información confidencial.

- Soluciones de Seguridad de Correo Electrónico:

- Considerar el uso de soluciones avanzadas de seguridad de correo electrónico impulsadas por inteligencia artificial.

- Buscar plataformas que utilicen análisis de contenido y aprendizaje automático para detectar patrones de comportamiento malicioso.

- Verificación de Comunicaciones:

- Al recibir llamadas o correos electrónicos inesperados, verificar la autenticidad con la empresa o servicio utilizando información de contacto oficial, no la proporcionada en el mensaje.

- Configuración de Google Forms:

- Revisar y ajustar la configuración de Google Forms para limitar la posibilidad de uso malicioso.

- Deshabilitar la opción de recibo de respuesta si no es necesaria para su caso de uso específico.

- Seguridad en Capas:

- Implementar una estrategia de seguridad en capas que incluya firewalls, software antivirus y otras medidas de seguridad para abordar múltiples vectores de ataque.

- Actualizaciones y Parches:

- Mantener todos los sistemas operativos y software actualizados con los últimos parches de seguridad para prevenir vulnerabilidades conocidas.

- Monitoreo Continuo:

- Establecer sistemas de monitoreo continuo para detectar actividad inusual o intentos de acceso no autorizado.

- Informar Incidentes:

- Establecer un procedimiento claro para que los usuarios informen cualquier actividad sospechosa o correos electrónicos de phishing.

- Simulaciones de Phishing:

- Realizar simulaciones periódicas de phishing para evaluar la resistencia y conciencia de los usuarios.

- Colaboración con Proveedores de Seguridad:

- Trabajar con proveedores de seguridad para mantenerse actualizado sobre las amenazas emergentes y recibir asesoramiento sobre las mejores prácticas de seguridad.

fuente: abnormalsecurity