Se ha encontrado una nueva vulnerabilidad de día cero en Apache OfBiz, un sistema de planificación de recursos empresariales (ERP) de código abierto. Esta vulnerabilidad afecta la funcionalidad de inicio de sesión y podría ser explotada para evadir las medidas de autenticación.

La vulnerabilidad, conocida como CVE-2023-51467, se origina en un parche incompleto destinado a abordar otra vulnerabilidad crítica (CVE-2023-49070, con una puntuación CVSS de 9,8) que fue lanzado a principios de este mes.

Equipo de investigación de amenazas de SonicWall Capture Labs

CVE-2023-49070 hace referencia a una vulnerabilidad de ejecución remota de código previamente autenticada que afecta a las versiones anteriores a la 18.12.10 de Apache OFBiz. Cuando se explota con éxito, esta vulnerabilidad podría otorgar a los actores de amenazas un control total sobre el servidor, permitiéndoles desviar datos confidenciales. La raíz del problema radica en un componente XML-RPC obsoleto en Apache OFBiz.

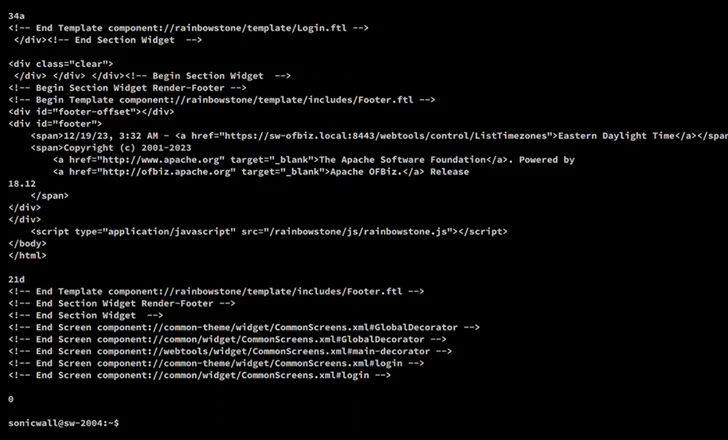

En cuanto a CVE-2023-51467, según SonicWall, esta vulnerabilidad podría activarse mediante el uso de parámetros de NOMBRE DE USUARIO y CONTRASEÑA vacíos o inválidos en una solicitud HTTP. Esto daría lugar a la recepción de un mensaje de autenticación exitosa, eludiendo así las medidas de protección y posibilitando que un actor de amenazas acceda a recursos internos para los cuales no estaría autorizado de otra manera.

El ataque se basa en la configuración del parámetro “requirePasswordChange” establecido en “Y” (es decir, sí) en la URL. Esta configuración conduce a una omisión trivial de la autenticación, sin importar los valores proporcionados en los campos de nombre de usuario y contraseña.

Según una descripción de la falla en la Base de datos nacional de vulnerabilidades (NVD) del NIST, esta vulnerabilidad permite a los atacantes eludir la autenticación para llevar a cabo una falsificación de solicitud del lado del servidor (SSRF) de manera sencilla.

Se recomienda a los usuarios que confían en Apache OFBiz que actualicen a la versión 18.12.11 o posterior lo antes posible para mitigar cualquier amenaza potencial.

RECOMENDACIONES

Para mitigar los riesgos asociados con las vulnerabilidades CVE-2023-49070 y CVE-2023-51467 en Apache OFBiz, se sugieren las siguientes recomendaciones:

- Actualizar a la última versión: Asegúrate de estar utilizando la última versión de Apache OFBiz (18.12.11 o posterior). Las actualizaciones a menudo incluyen parches de seguridad que abordan vulnerabilidades conocidas.

- Revisar la configuración de seguridad: Verifica la configuración de seguridad de tu instancia de Apache OFBiz para asegurarte de que esté alineada con las mejores prácticas. Esto incluye revisar y ajustar configuraciones relacionadas con la autenticación y autorización.

- Monitoreo constante: Implementa sistemas de monitoreo para detectar posibles intentos de explotación. Vigila de cerca los registros de actividad y establece alertas para identificar patrones de comportamiento sospechoso.

- Configuración adecuada del parámetro “requirePasswordChange”: Ajusta la configuración del parámetro “requirePasswordChange” de manera adecuada para garantizar que no pueda ser explotado de manera trivial. Esto puede implicar establecer el valor en “N” (no) o aplicar medidas adicionales según la configuración específica de tu sistema.

- Capacitación y concienciación: Educa a los usuarios finales y al personal de administración sobre las prácticas seguras de autenticación. Esto puede incluir la importancia de no utilizar parámetros de URL inseguros y mantener contraseñas seguras.

- Auditoría de código: Realiza una auditoría de código para identificar posibles vulnerabilidades en el código personalizado o en las configuraciones específicas de tu implementación de Apache OFBiz.

- Implementar firewalls y filtrado de tráfico: Configura firewalls y filtrado de tráfico para limitar el acceso no autorizado a la aplicación. Esto puede ayudar a bloquear intentos de explotación desde direcciones IP maliciosas.

- Colaboración con la comunidad y proveedores: Mantente informado sobre actualizaciones de seguridad y participa en la comunidad de Apache OFBiz para compartir información y mejores prácticas. Además, si dispones de soporte del proveedor, consulta con ellos para obtener orientación específica.

- Respuesta a incidentes: Desarrolla un plan de respuesta a incidentes que incluya acciones específicas a seguir en caso de una posible explotación. Esto facilitará una respuesta rápida y efectiva ante cualquier amenaza.

Recuerda que la seguridad es un esfuerzo continuo, y es importante mantenerse actualizado con las últimas noticias y parches de seguridad.

fuente:thehackernews