Los expertos en ciberseguridad han emitido una advertencia sobre el aumento de campañas de phishing por correo electrónico que aprovechan el servicio Google Cloud Run como herramienta para distribuir varios troyanos bancarios, incluyendo Astaroth (también conocido como Guildma), Mekotio y Ousaban (también conocido como Javali), dirigidos a objetivos en América Latina (LATAM) y Europa.

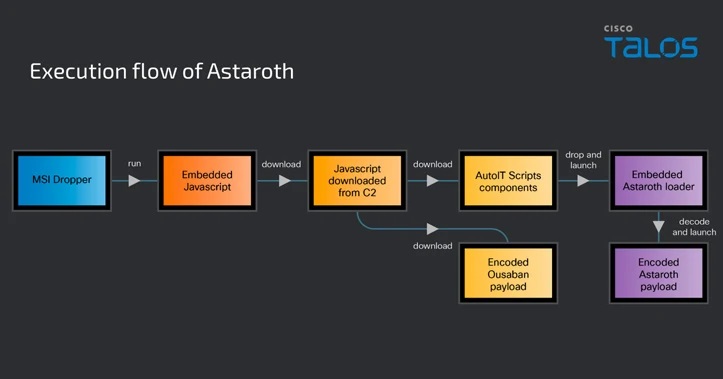

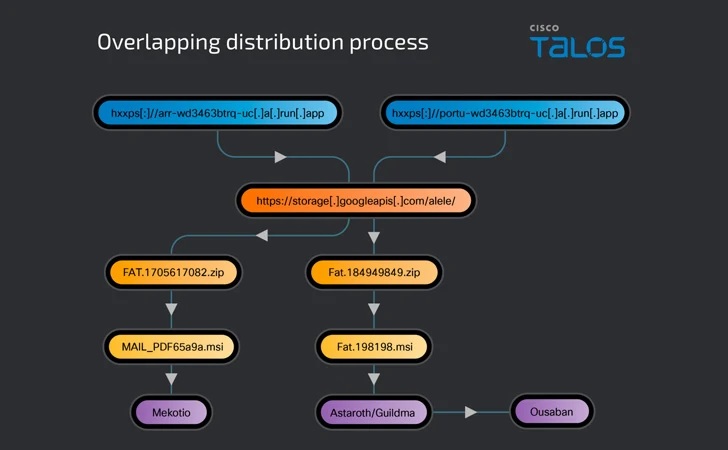

Según revelaron investigadores de Cisco Talos la semana pasada, las cadenas de infección asociadas con estas familias de malware implican el uso de instaladores maliciosos de Microsoft (MSI) que actúan como descargadores de las cargas finales del malware. Desde septiembre de 2023, se han observado campañas de distribución de malware a gran escala que emplean el mismo depósito de almacenamiento en Google Cloud, sugiriendo posibles conexiones entre los actores de amenazas responsables de estas campañas.

Google Cloud Run es una plataforma de computación administrada que permite a los usuarios ejecutar servicios frontend y backend, implementar sitios web y aplicaciones, así como manejar cargas de trabajo sin la necesidad de gestionar la infraestructura.

Los adversarios ven en Google Cloud Run una opción económica pero efectiva para implementar infraestructura de distribución en plataformas a las que muchas organizaciones probablemente no restringen el acceso desde sistemas internos, señalaron los investigadores.

La mayoría de los sistemas utilizados para enviar los correos de phishing tienen su origen en Brasil, seguido por Estados Unidos, Rusia, México, Argentina, Ecuador, Sudáfrica, Francia, España y Bangladesh. Los correos electrónicos suelen abordar temas relacionados con facturas o documentos financieros y fiscales, a veces haciéndose pasar por agencias tributarias gubernamentales locales.

Dentro de estos mensajes, se incluyen enlaces a un sitio web alojado en la aplicación run[.], lo que resulta en la entrega de un archivo ZIP que contiene un archivo MSI malicioso, ya sea directamente o mediante redirecciones 302 a una ubicación de Google Cloud Storage, donde se almacena el instalador.

Los actores de amenazas también han implementado tácticas para eludir la detección, como trucos de geocerca al redirigir a visitantes a estas URL a un sitio legítimo como Google cuando acceden desde una dirección IP estadounidense.

Además de utilizar la misma infraestructura para distribuir tanto Mekotio como Astaroth, la cadena de infección asociada con este último actúa como un conducto para la distribución de Ousaban.

Astaroth, Mekotio y Ousaban están diseñados para identificar instituciones financieras, supervisar la actividad de navegación web de los usuarios y registrar pulsaciones de teclas, así como capturas de pantalla si se abre uno de los sitios web del banco objetivo.

Ousaban tiene un historial de emplear servicios en la nube como armas a su favor, utilizando previamente Amazon S3 y Microsoft Azure para descargar cargas útiles de segunda etapa, y Google Docs para recuperar la configuración de comando y control (C2).

Este desarrollo ocurre en medio de campañas de phishing que propagan familias de malware como DCRat, Remcos RAT y DarkVNC, capaces de recopilar datos confidenciales y tomar el control de hosts comprometidos.

También se registra un aumento en los actores de amenazas que implementan códigos QR en ataques de phishing y basados en correo electrónico (también conocidos como quishing) para engañar a víctimas potenciales y lograr la instalación de malware en sus dispositivos móviles.

“En un ataque separado, los adversarios enviaron a los objetivos correos electrónicos de phishing con códigos QR maliciosos que apuntaban a páginas de inicio de sesión falsas de Microsoft Office 365 que eventualmente roban las credenciales de inicio de sesión del usuario cuando ingresan”, dijo Talos .

“Los ataques con códigos QR son particularmente peligrosos porque mueven el vector de ataque de una computadora protegida al dispositivo móvil personal del objetivo, que generalmente tiene menos protecciones de seguridad y, en última instancia, tiene la información confidencial que buscan los atacantes”.

Las campañas de phishing también han puesto sus ojos en el sector del petróleo y el gas para desplegar un ladrón de información llamado Rhadamanthys , que actualmente ha alcanzado la versión 0.6.0, destacando un flujo constante de parches y actualizaciones por parte de sus desarrolladores.

“La campaña comienza con un correo electrónico de phishing que utiliza un informe de incidente de vehículo para atraer a las víctimas a interactuar con un enlace incrustado que abusa de una redirección abierta en un dominio legítimo, principalmente Google Maps o Google Imágenes”, dijo Cofense .

Los usuarios que hacen clic en el enlace son redirigidos a un sitio web que aloja un archivo PDF falso, que, en realidad, es una imagen en la que se puede hacer clic que se comunica con un repositorio de GitHub y descarga un archivo ZIP que contiene el ejecutable del ladrón.

“Una vez que una víctima intenta interactuar con el ejecutable, el malware se descomprimirá e iniciará una conexión con una ubicación de comando y control (C2) que recopila credenciales robadas, billeteras de criptomonedas u otra información confidencial”, agregó la compañía.

Otras campañas han abusado de herramientas de marketing por correo electrónico como SendGrid de Twilio para obtener listas de correo de clientes y aprovechar credenciales robadas para enviar correos electrónicos de phishing de apariencia convincente, según Kaspersky.

“Lo que hace que esta campaña sea particularmente insidiosa es que los correos electrónicos de phishing eluden las medidas de seguridad tradicionales”, señaló la empresa rusa de ciberseguridad . “Dado que se envían a través de un servicio legítimo y no contienen signos evidentes de phishing, pueden evadir la detección mediante filtros automáticos”.

Estas actividades de phishing se ven impulsadas aún más por la fácil disponibilidad de kits de phishing como Greatness y Tycoon, que se han convertido en un medio rentable y escalable para que los aspirantes a ciberdelincuentes monten campañas maliciosas.

“Tycoon Group [phishing-as-a-service] se vende y comercializa en Telegram por tan solo 120 dólares”, dijo la semana pasada el investigador de Trustwave SpiderLabs, Rodel Mendrez, señalando que el servicio nació alrededor de agosto de 2023.

“Sus características clave de venta incluyen la capacidad de eludir la autenticación de dos factores de Microsoft, lograr ‘velocidad de enlace al más alto nivel’ y aprovechar Cloudflare para evadir las medidas antibot, asegurando la persistencia de enlaces de phishing no detectados”.