En un reciente comunicado, las agencias de inteligencia y ciberseguridad de Estados Unidos han emitido una advertencia conjunta sobre los ataques de ransomware Phobos, específicamente dirigidos a entidades gubernamentales y de infraestructura crítica. En este aviso, se detallan las tácticas y técnicas empleadas por los actores de amenazas para desplegar el malware de cifrado de archivos.

El ransomware Phobos opera bajo la estructura de un modelo de Ransomware como Servicio (RaaS), centrándose en gobiernos municipales y de condado, servicios de emergencia, educación, atención médica pública e infraestructura crítica. El gobierno ha confirmado que estos ataques han tenido éxito en obtener varios millones de dólares estadounidenses.

Las agencias que emiten la advertencia incluyen la Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA), la Oficina Federal de Investigaciones (FBI) y el Centro de Análisis e Intercambio de Información Multiestatal (MS-ISAC).

Desde mayo de 2019, se han identificado múltiples variantes del ransomware Phobos, como Eking, Eight, Elbie, Devos, Faust y Backmydata. Cisco Talos reveló recientemente que los actores de amenazas detrás del ransomware 8Base están utilizando una variante de Phobos para llevar a cabo ataques con motivación financiera.

El ransomware Phobos parece ser gestionado de manera centralizada por una autoridad que controla la clave privada de descifrado del ransomware, según la evidencia recopilada.

Las cadenas de ataques de Phobos generalmente utilizan el phishing como vector de acceso inicial, aprovechando también redes vulnerables con servicios RDP expuestos y realizando ataques de fuerza bruta. Después de una intrusión exitosa, los actores de amenazas implementan herramientas adicionales de acceso remoto, utilizan técnicas de inyección de procesos para ejecutar código malicioso y realizan modificaciones en el Registro de Windows para mantener la persistencia en los entornos comprometidos.

Además, se ha observado que los actores de Phobos utilizan funciones API integradas de Windows para robar tokens, eludir controles de acceso y crear nuevos procesos para escalar privilegios. Intentan autenticarse utilizando hashes de contraseñas almacenados en caché hasta alcanzar el acceso de administrador de dominio.

El grupo también se ha asociado con herramientas de código abierto como Bloodhound y Sharphound para enumerar el directorio activo. La exfiltración de archivos se lleva a cabo a través de WinSCP y Mega.io, seguida de la eliminación de instantáneas de volumen para dificultar la recuperación.

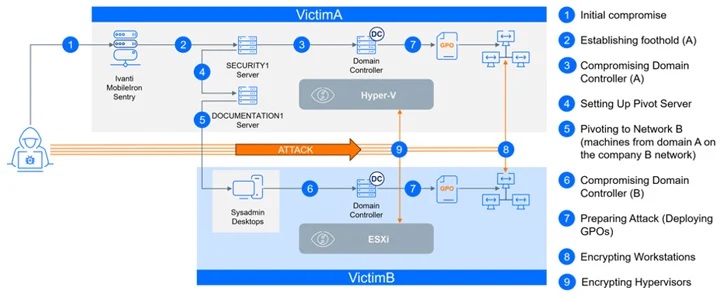

En un contexto relacionado, Bitdefender ha detallado un ataque de ransomware coordinado atribuido al actor CACTUS, que afectó simultáneamente a dos empresas. Este ataque sincronizado y multifacético implicó la infiltración en las redes de ambas organizaciones, utilizando diversas herramientas de acceso remoto y túneles a través de diferentes servidores. El grupo, identificado como CACTUS, interrumpió temporalmente su operación para mudarse de una empresa a otra, ambas pertenecientes al mismo grupo pero operando de manera independiente.

El ataque se distingue aún más por su objetivo en la infraestructura de virtualización de una empresa no revelada, señalando que los actores de CACTUS han expandido su enfoque más allá de los sistemas operativos Windows para dirigirse a los hosts Hyper-V y VMware ESXi.

Además, los atacantes aprovecharon una vulnerabilidad crítica de seguridad (CVE-2023-38035, con una puntuación CVSS de 9.8) en un servidor Ivanti Sentry que estaba expuesto a Internet. Este incidente ocurrió en un lapso de menos de 24 horas después de la divulgación inicial en agosto de 2023, resaltando una vez más su hábil y oportunista uso de vulnerabilidades recién publicadas como una herramienta letal.

A pesar de los esfuerzos continuos para combatir el ransomware, sigue siendo una fuente significativa de ingresos para los actores de amenazas motivados financieramente. Según Arctic Wolf, las demandas iniciales de ransomware se proyectan alcanzar un promedio de 600,000 dólares en 2023, experimentando un aumento del 20% con respecto al año anterior. Hacia el cuarto trimestre de 2023, el pago promedio de rescate se sitúa en 568,705 dólares por víctima.

Es crucial destacar que ceder a las demandas de rescate no garantiza protección futura. No hay seguridad de que los datos y sistemas de la víctima se recuperen de manera segura, ni de que los atacantes no vendan información robada en mercados clandestinos o perpetren nuevos ataques.

Según datos compartidos por la empresa de ciberseguridad Cybereason, el 78% de las organizaciones que pagaron un rescate fueron víctimas de un segundo ataque, y en el 82% de los casos, esto ocurrió dentro de un año, en ocasiones perpetrado por el mismo grupo de amenazas. De manera impactante, el 63% de estas víctimas se enfrentaron a demandas de rescate más elevadas en un segundo ataque. Estos hallazgos subrayan la complejidad y la persistencia de las amenazas cibernéticas, incluso después de ceder a las exigencias iniciales.