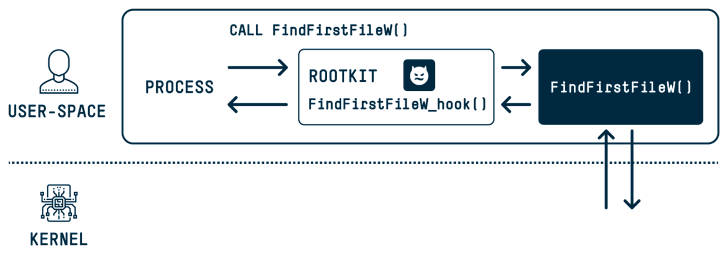

Un nuevo estudio ha revelado que el proceso de migración de rutas de DOS a NT podría ser explotado por actores de amenazas para adquirir capacidades similares a las de los rootkits, lo que les permitiría ocultar y suplantar archivos, directorios y procesos.

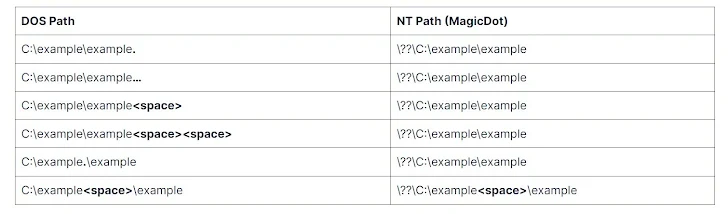

Según Or Yair, investigador de seguridad en SafeBreach, durante la conversión de una ruta de DOS a una ruta de acceso NT en Windows, se produce un problema conocido donde la función elimina los puntos finales de cada elemento de la ruta y los espacios finales del último elemento de la misma. Este comportamiento, presente en la mayoría de las API de espacio de usuario en Windows, da lugar a las llamadas rutas “MagicDot”, que posibilitan funcionalidades similares a las de los rootkits, accesibles para cualquier usuario sin privilegios.

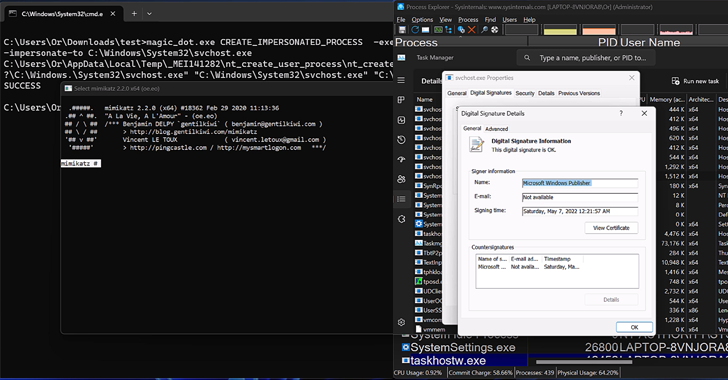

Estas rutas “MagicDot” podrían ser utilizadas para una serie de acciones maliciosas, incluyendo la ocultación de archivos y procesos, afectar el análisis de archivos de precarga, engañar a los usuarios del Administrador de tareas y el Explorador de procesos haciéndoles creer que un archivo de malware es un ejecutable verificado por Microsoft, y deshabilitar el Explorador de procesos mediante una vulnerabilidad de denegación de servicio (DoS), entre otras.

Además, este problema ha dado lugar al descubrimiento de cuatro deficiencias de seguridad, tres de las cuales han sido abordadas por Microsoft:

- Una vulnerabilidad de elevación de privilegios (EoP) que permitiría eliminar archivos sin los privilegios necesarios (será corregida en una futura versión).

- Una vulnerabilidad de escritura de elevación de privilegios (EoP) que posibilitaría escribir en archivos sin los privilegios necesarios, manipulando el proceso de restauración de una versión anterior a partir de una instantánea de volumen (CVE-2023-32054, puntuación CVSS: 7.3).

- Una vulnerabilidad de ejecución remota de código (RCE) que permitiría la creación de un archivo especialmente diseñado, lo que podría llevar a la ejecución de código al extraer los archivos en una ubicación elegida por el atacante (CVE-2023-36396, puntuación CVSS: 7.8).

- Una vulnerabilidad de denegación de servicio (DoS) que afecta al Explorador de procesos al iniciar un proceso con un ejecutable cuyo nombre tiene 255 caracteres y no tiene extensión de archivo (CVE-2023-42757).

Este estudio pone de manifiesto cómo problemas aparentemente inofensivos pueden ser explotados para desarrollar vulnerabilidades significativas, lo que destaca la importancia de abordar y solucionar estos problemas conocidos en los sistemas operativos y el software en general.

fuente:thehackernews