Se ha observado que aplicaciones maliciosas de Android que se hacen pasar por Google, Instagram, Snapchat, WhatsApp y X (anteriormente Twitter) roban las credenciales de los usuarios de los dispositivos comprometidos.

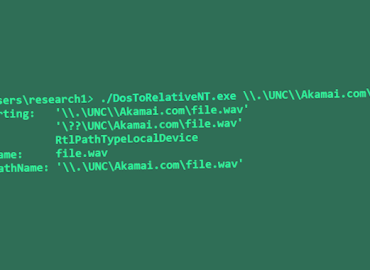

El malware utiliza populares íconos de aplicaciones de Android para engañar a los usuarios y hacerlos instalar la aplicación maliciosa en sus dispositivos, según un reciente informe del equipo de investigación de amenazas de SonicWall Capture Labs.

Aunque el método de distribución de la campaña aún no está claro, una vez que la aplicación se instala, solicita permisos para servicios de accesibilidad y la API del administrador del dispositivo, una característica ahora desactualizada que proporciona funciones de administración de dispositivos a nivel del sistema.

Estos permisos concedidos permiten al malware obtener control sobre el dispositivo, lo que facilita la realización de acciones maliciosas como robar datos y desplegar más malware sin que las víctimas lo sepan.

El malware se conecta a un servidor de comando y control (C2) para recibir instrucciones, lo que le permite acceder a contactos, mensajes SMS, registros de llamadas, lista de aplicaciones instaladas, enviar mensajes SMS, abrir páginas de phishing en el navegador y activar la linterna de la cámara.

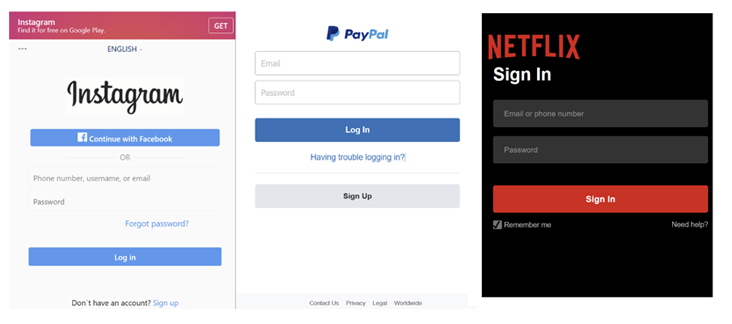

Las URL de phishing parecen ser páginas de inicio de sesión de servicios populares como Facebook, GitHub, Instagram, LinkedIn, Microsoft, Netflix, PayPal, Proton Mail, Snapchat, Tumblr, X, WordPress y Yahoo.

El aviso llega cuando Symantec, una empresa de Broadcom, alertó sobre una campaña de ingeniería social que utiliza WhatsApp para difundir un nuevo malware de Android disfrazado como una aplicación relacionada con la defensa.

Después de la entrega exitosa, la aplicación se instalaría con la apariencia de una aplicación de Contactos, según Symantec. Al ejecutarse, la aplicación solicitaría permisos para acceder a SMS, Contactos, Almacenamiento y Teléfono, para luego desaparecer de la vista.

Esto se suma al descubrimiento de campañas de malware que distribuyen troyanos bancarios para Android, como Coper, capaces de recopilar información confidencial y mostrar superposiciones de ventanas falsas, engañando a los usuarios para que divulguen sus credenciales sin darse cuenta.

La semana pasada, el Centro Nacional de Seguridad Cibernética de Finlandia (NCSC-FI) reveló el uso de mensajes de smishing para dirigir a los usuarios a malware de Android que roba datos bancarios.

Este ataque utiliza una técnica llamada entrega de ataques orientados por teléfono (TOAD), donde los mensajes SMS instan a los destinatarios a llamar a un número relacionado con un reclamo de cobro de deudas.

Cuando se realiza la llamada, el estafador informa a la víctima que el mensaje es fraudulento y les aconseja instalar una aplicación antivirus para protegerse. Además, se les indica que hagan clic en un enlace enviado en un segundo mensaje para instalar el supuesto software de seguridad, que en realidad es un malware diseñado para robar credenciales bancarias y realizar transferencias no autorizadas.

Aunque NCSC-FI no identificó la cepa exacta de malware utilizada en el ataque, se sospecha que es Vultr, detallada por NCC Group el mes pasado por aprovechar un proceso prácticamente idéntico para infiltrarse en dispositivos.

Fuente:TheHackerNews.com