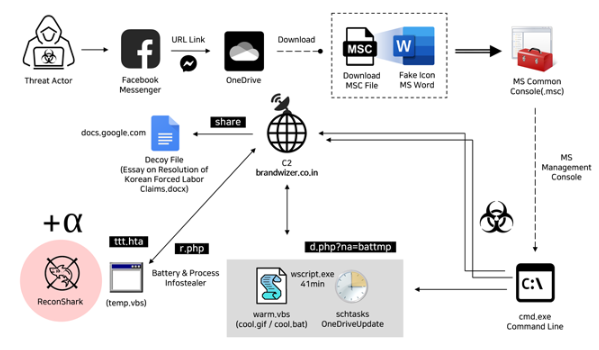

El grupo de hackers Kimsuky , vinculado a Corea del Norte , ha sido atribuido a un nuevo ataque de ingeniería social que emplea cuentas ficticias de Facebook dirigidas a objetivos a través de Messenger y, en última instancia, entrega malware.

“El actor de amenazas creó una cuenta de Facebook con una identidad falsa disfrazada de funcionario público que trabaja en el campo de los derechos humanos de Corea del Norte”, dijo la empresa surcoreana de ciberseguridad Genians en un informe publicado la semana pasada.

La campaña de ataque en múltiples etapas, que se hace pasar por un individuo legítimo, está diseñada para atacar a activistas de los sectores norcoreanos de derechos humanos y anti-Corea del Norte, señaló.

El enfoque se aleja de la típica estrategia de phishing mediante correo electrónico, ya que aprovecha la plataforma de redes sociales para acercarse a los objetivos a través de Facebook Messenger y engañarlos para que abran documentos aparentemente privados escritos por la persona.

Los documentos señuelo, hospedados en OneDrive, se hacen pasar por un ensayo o contenido relacionado con una cumbre trilateral entre Japón, Corea del Sur y EE. UU., como “My_Essay(prof).msc” o “NZZ_Interview_Kohei Yamamoto”. El último de ellos fue subido a VirusTotal desde Japón el 5 de abril de 2024.

Este enfoque sugiere que la campaña podría estar dirigida específicamente a individuos en Japón y Corea del Sur.

El uso de archivos MSC es una táctica poco común utilizada por Kimsuky para pasar desapercibidos. Además, el archivo se disfraza como un documento de Word inofensivo, utilizando el icono del procesador de textos, para aumentar la probabilidad de éxito.

Cuando se abre el archivo MSC con Microsoft Management Console (MMC), muestra una pantalla de consola que contiene un documento de Word. Al abrir el documento, se activa un ataque que establece una conexión con un servidor controlado por el adversario (“brandwizer.co[.]in”). Este servidor muestra un documento alojado en Google Drive (“Ensayo sobre la resolución de reclamaciones de trabajo forzoso en Corea.docx”) mientras ejecuta instrucciones adicionales en segundo plano para configurar la persistencia y recopilar información sobre la batería y el proceso.

Después, la información recopilada se envía al servidor de comando y control (C2), que tiene la capacidad de extraer direcciones IP, cadenas de agentes de usuario e información de marca de tiempo de las solicitudes HTTP, y proporcionar cargas útiles relevantes según sea necesario.

Genians indicó que algunas de las tácticas, técnicas y procedimientos (TTP) utilizados en esta campaña coinciden con actividades anteriores de Kimsuky, como la distribución de malware como ReconShark, que SentinelOne detalló en mayo de 2023.

“Durante el primer trimestre de este año, los ataques de phishing fueron el método más común de ataques APT reportados en Corea del Sur”, afirmó la empresa. “Aunque con menos frecuencia, también se están llevando a cabo ataques encubiertos a través de las redes sociales”.

Fuente:TheHackernews.com