Es posible que los actores de amenazas estén utilizando una herramienta destinada a ejercicios de trabajo en equipo para distribuir malware, según recientes hallazgos de Cisco Talos.

La herramienta en cuestión es MacroPack, un marco para generar payloads que permite crear documentos de Office, scripts de Visual Basic, accesos directos de Windows y otros formatos utilizados en pruebas de penetración y evaluaciones de ingeniería social. Este marco fue desarrollado por el creador francés Emeric Nasi.

La empresa de ciberseguridad informó que encontró artefactos cargados en VirusTotal provenientes de China, Pakistán, Rusia y Estados Unidos, todos generados por MacroPack y usados para entregar diversas cargas útiles como Havoc, Brute Ratel y una nueva variante de PhantomCore, un troyano de acceso remoto (RAT) atribuido al grupo hacktivista Head Mare.

“Una característica común en todos los documentos maliciosos que analizamos y que nos llamó la atención es la presencia de cuatro subrutinas VBA no maliciosas”, comentó la investigadora de Talos, Vanja Svajcer.

“Estas subrutinas aparecieron en todas las muestras y no estaban ocultas. Tampoco habían sido empleadas por otras subrutinas maliciosas ni en ningún otro lugar de los documentos”.

Un aspecto crucial a destacar es que los temas de señuelo en estos documentos varían, desde temas genéricos que instruyen a los usuarios a habilitar macros hasta documentos que parecen oficiales, provenientes de organizaciones militares. Esto sugiere la participación de diferentes actores de amenazas.

Además, algunos documentos aprovechan las funciones avanzadas ofrecidas por MacroPack para evadir detecciones heurísticas antimalware, ocultando la funcionalidad maliciosa mediante el uso de cadenas de Markov para crear funciones y nombres de variables que aparentan ser significativos.

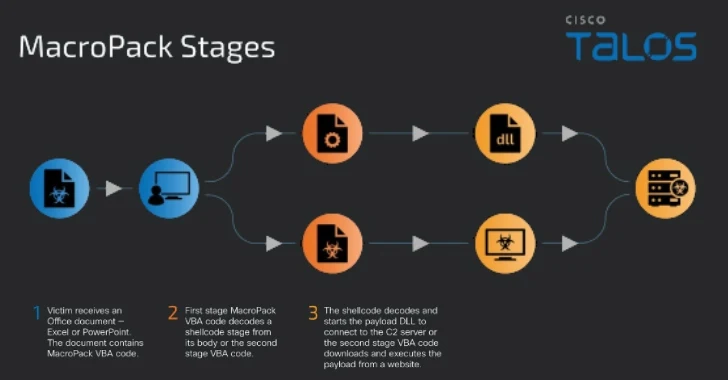

Las cadenas de ataque observadas entre mayo y julio de 2024 siguen un proceso de tres etapas: el envío de un documento de Office con un código VBA de MacroPack, que luego decodifica una carga útil de la siguiente etapa para finalmente buscar y ejecutar el malware final.

Este desarrollo indica que los actores de amenazas están actualizando constantemente sus tácticas en respuesta a las interrupciones y adoptando enfoques más sofisticados para la ejecución del código.

Fuente: thehackernews.com