Se ha detectado que actores de amenazas asociados con Corea del Norte están utilizando paquetes de Python envenenados para propagar un nuevo malware llamado PondRAT. Este enfoque forma parte de una campaña maliciosa en curso, donde los atacantes manipulan paquetes legítimos de Python para infectar los sistemas de los desarrolladores y comprometer su seguridad, exfiltrando datos confidenciales y controlando remotamente las máquinas afectadas.

De acuerdo con nuevos descubrimientos realizados por la Unidad 42 de Palo Alto Networks, PondRAT se considera una versión más ligera de POOLRAT (también conocido como SIMPLESEA), una puerta trasera en macOS previamente atribuida al Grupo Lazarus, que se utilizó en ataques relacionados con la violación de la cadena de suministro de 3CX el año pasado.

Algunos de estos ataques forman parte de una campaña de ciberataques persistente denominada Operación Dream Job, en la cual se atrae a posibles víctimas con ofertas de trabajo tentadoras para engañarlas y hacer que descarguen malware.

“Los responsables de esta campaña cargaron varios paquetes de Python maliciosos en PyPI, un repositorio muy utilizado para paquetes de Python de código abierto”, afirmó Yoav Zemah, investigador de la Unidad 42, quien atribuyó con moderada confianza esta actividad a un actor de amenazas conocido como Gleaming Pisces.

Este adversario es rastreado por la comunidad de ciberseguridad bajo nombres como Citrine Sleet, Labyrinth Chollima, Nickel Academy y UNC4736, un subgrupo dentro del Grupo Lazarus también asociado con la distribución del malware AppleJeus.

Se cree que el objetivo final de estos ataques es “garantizar el acceso a los proveedores de la cadena de suministro mediante los puntos finales de los desarrolladores, y luego acceder a los puntos finales de los clientes de estos proveedores, como se ha observado en incidentes previos”.

La siguiente es una lista de los paquetes maliciosos, que ya han sido eliminados de PyPI:

- real-ids (893 descargas)

- coloreadotxt (381 descargas)

- beautifultext (736 descargas)

- minisound (416 descargas)

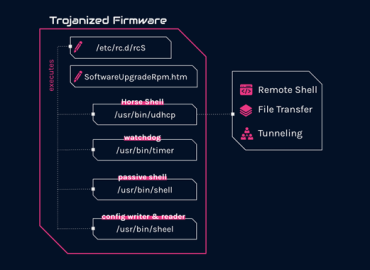

La cadena de infección es relativamente simple, ya que los paquetes, una vez descargados e instalados en los sistemas de los desarrolladores, están diseñados para ejecutar una etapa posterior codificada que descarga versiones para Linux y macOS del malware RAT desde un servidor remoto.

Estos paquetes de Python están dirigidos a los desarrolladores de software. Un análisis más profundo de PondRAT reveló similitudes con POOLRAT y AppleJeus, y los ataques también han distribuido nuevas variantes de POOLRAT para Linux.

“Las versiones de Linux y macOS de POOLRAT comparten una estructura funcional idéntica para cargar sus configuraciones, con nombres de métodos y funciones similares”, explicó Zemah.

“Además, los nombres de los métodos en ambas variantes son sorprendentemente similares, y las cadenas de texto son casi idénticas. Finalmente, el mecanismo para gestionar los comandos del servidor de comando y control es prácticamente el mismo”.

PondRAT, una versión más simplificada de POOLRAT, incluye funciones para cargar y descargar archivos, pausar operaciones durante un intervalo de tiempo predefinido y ejecutar comandos arbitrarios.

“Las pruebas de variantes adicionales de POOLRAT en Linux indican que Gleaming Pisces ha estado mejorando sus capacidades tanto en plataformas Linux como macOS”, añadió la Unidad 42.

“El uso de paquetes de Python aparentemente legítimos como arma en múltiples sistemas operativos representa un riesgo significativo para las organizaciones. La instalación exitosa de estos paquetes maliciosos de terceros puede provocar infecciones de malware que comprometan redes enteras”.

Esta revelación llega cuando KnowBe4, que fue engañada para contratar a un actor de amenazas norcoreano como empleado, reportó que más de una docena de empresas “han contratado a empleados norcoreanos o han sido inundadas por currículums y solicitudes falsos presentados por norcoreanos que buscaban empleo en sus organizaciones”.

La actividad, rastreada por CrowdStrike bajo el nombre de Famous Chollima, ha sido descrita como una “operación estatal compleja, industrial y a gran escala” que representa un “grave riesgo para cualquier empresa con empleados que trabajen exclusivamente de manera remota”.

Fuente:thehackernews.com