Beast Ransomware, también conocido como Monster, es una plataforma sofisticada de ransomware como servicio (RaaS) que ha estado en actividad desde 2022. De acuerdo con un reciente análisis de Cybereason, dirigido por el investigador de seguridad Mark Tsipershtein, Beast ha evolucionado continuamente, convirtiéndose en una amenaza cada vez más compleja y flexible, con la capacidad de atacar múltiples plataformas como Windows, Linux y VMware ESXi.

Con la creciente expansión del ecosistema de ciberdelincuencia clandestina, también ha aumentado la popularidad de las plataformas RaaS como Beast. Según el informe de Cybereason, “El grupo Beast Ransomware proporciona múltiples herramientas con actualizaciones constantes que buscan captar a un público más amplio dentro del ecosistema criminal clandestino”. Esta flexibilidad convierte a Beast en una opción preferida para los ciberdelincuentes que desean implementar ransomware de manera eficiente y personalizada, ajustando sus binarios para cumplir con sus objetivos específicos.

La plataforma Beast Ransomware permite a los atacantes modificar sus cargas útiles para maximizar el impacto. Los afiliados pueden crear binarios diseñados para cifrar archivos en Windows, Linux y ESXi. En el caso de Windows, el cifrado utiliza una combinación de criptografía de curva elíptica y ChaCha20, proporcionando un cifrado robusto. Además, el ransomware cuenta con procesamiento en cola para acelerar el cifrado y termina los servicios críticos para evitar interferencias.

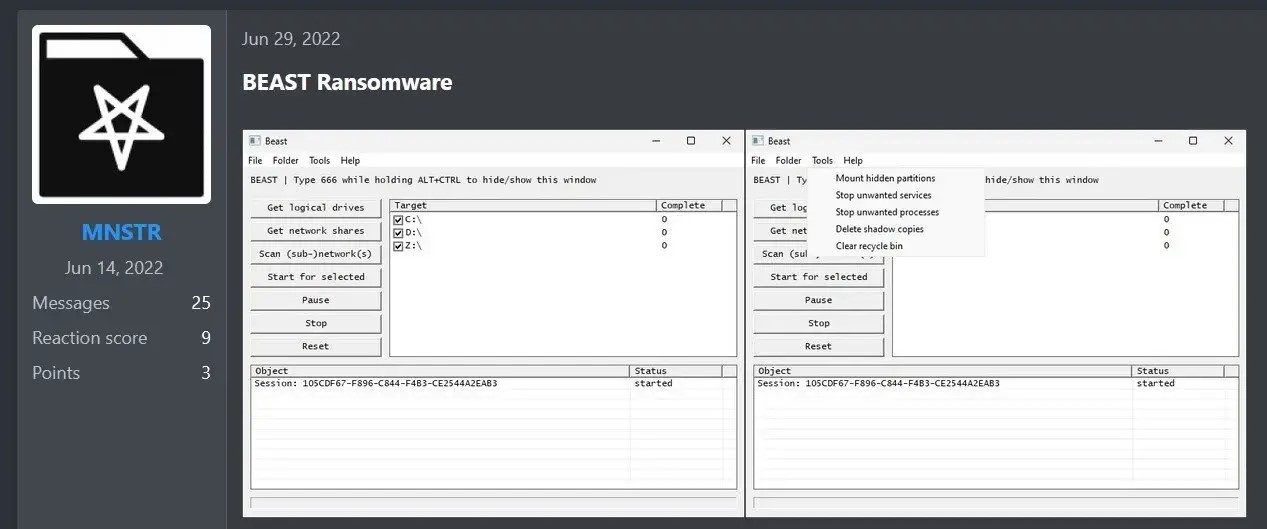

Una de las características destacadas de Beast es su capacidad para operar en diversas plataformas. La versión para Windows incluye funciones como el modo ZIP wrapper, donde los archivos se comprimen en un archivo ZIP con notas de rescate, y el escaneo de subredes para localizar e infectar sistemas cercanos. En cuanto a las versiones para Linux y ESXi, ofrecen la capacidad de apagar máquinas virtuales antes de cifrarlas, lo que aumenta la disrupción en las operaciones del objetivo.

En agosto de 2024, Beast introdujo un generador sin conexión que permite a los afiliados crear ransomware para atacar sistemas Windows, NAS y ESXi sin necesidad de conexión a Internet. Esto incrementa la versatilidad del malware al permitir que los atacantes creen cargas útiles para diversos entornos sin estar conectados.

Uno de los aspectos más peligrosos de Beast es su capacidad de autopropagación. Al escanear redes SMB, puede detectar e infectar automáticamente sistemas vulnerables en la misma red, propagándose rápidamente sin intervención manual, lo que lo hace especialmente efectivo en ataques a gran escala.

Curiosamente, Beast evita cifrar sistemas en países de la Comunidad de Estados Independientes (CEI), como Rusia, Bielorrusia y Moldavia, lo que probablemente busca evitar la atención de las autoridades locales. Esto se logra verificando la configuración de idioma, el código del país y la IP del sistema.

Para impedir que las víctimas puedan recuperar sus archivos mediante copias de seguridad, Beast ataca las instantáneas del sistema, una función en Windows que crea copias de seguridad de archivos y carpetas. El ransomware emplea el comando IWbemServices::ExecQuery para buscar y eliminar estas instantáneas, garantizando que no queden copias de seguridad disponibles para restaurar los datos.