Investigadores en ciberseguridad han identificado una nueva variante de la conocida familia de malware para Android llamada FakeCall, que utiliza técnicas de phishing de voz (vishing) para engañar a los usuarios y obtener su información personal.

“FakeCall es un sofisticado ataque de vishing que emplea malware para obtener casi completo control sobre el dispositivo móvil, incluyendo la interceptación de llamadas entrantes y salientes”, indicó Fernando Ortega, investigador de Zimperium, en un informe publicado la semana pasada.

“Las víctimas son persuadidas para llamar a números fraudulentos gestionados por los atacantes, simulando una experiencia de usuario normal en el dispositivo”.

También conocido como FakeCalls y Letscall, FakeCall ha sido examinado en múltiples análisis de Kaspersky, Check Point y ThreatFabric desde su primera aparición en abril de 2022, con ataques principalmente dirigidos a usuarios en Corea del Sur.

A continuación se listan algunos nombres de paquetes maliciosos, o aplicaciones dropper, que incluyen el malware:

- com.qaz123789.serviceone

- com.sbbqcfnvd.skgkkvba

- com.securegroup.asistente

- com.seplatmsm.skfplzbh

- eugmx.xjrhry.eroreqxo

- gqcvctl.msthh.swxgkyv

- ouyudz.wqrecg.blxal

- plnfexcq.fehlwuggm.kyxvb

- xkeqoi.iochvm.vmyab

Similar a otras familias de malware bancario para Android, FakeCall abusa de las API de accesibilidad para tomar control del dispositivo y realizar acciones maliciosas. Captura información que se muestra en pantalla y se otorga permisos adicionales según sea necesario.

Entre sus funciones de espionaje se incluyen la recopilación de información como SMS, contactos, ubicaciones, aplicaciones instaladas, fotos, grabación de transmisiones en vivo desde las cámaras, y capturas de audio, además de imitar una transmisión de video de todas las actividades del dispositivo usando la API MediaProjection.

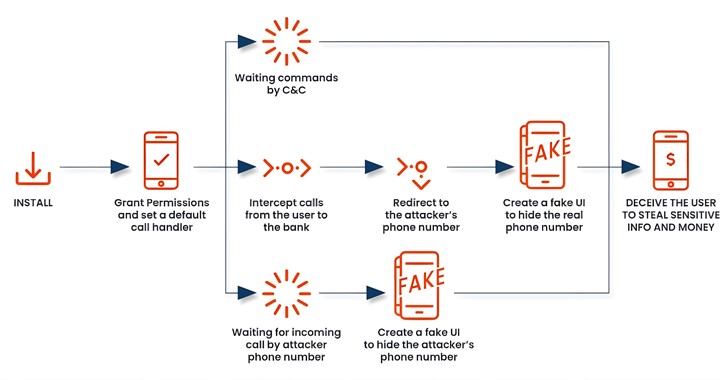

Las versiones más recientes también monitorean el estado de Bluetooth y de la pantalla del dispositivo. El malware se vuelve aún más peligroso al solicitar al usuario configurarlo como el marcador predeterminado, controlando así todas las llamadas entrantes y salientes.

Esto permite a FakeCall interceptar y redirigir llamadas, reemplazando números legítimos, como los de bancos, por números fraudulentos bajo su control para inducir a las víctimas a tomar decisiones indeseadas.

A diferencia de versiones anteriores que motivaban al usuario a contactar con su banco desde la aplicación maliciosa bajo el pretexto de ofertas de préstamos con tasas reducidas, ahora el malware redirige las llamadas bancarias a números controlados por los atacantes.

“La aplicación engaña al usuario mostrando una interfaz falsa que simula ser la legítima de llamadas de Android, mostrando el número de teléfono real del banco”, explicó Ortega. “La víctima no detectará la manipulación, ya que la interfaz convincente permitirá al atacante extraer información sensible o acceder a cuentas financieras”.

La proliferación de estrategias sofisticadas de mishing (phishing móvil) responde a las mejoras en las defensas de seguridad y el uso de aplicaciones que identifican llamadas sospechosas para advertir a los usuarios de posibles fraudes.

Recientemente, Google ha experimentado con una iniciativa de seguridad que bloquea la descarga de aplicaciones potencialmente inseguras en países como Singapur, Tailandia, Brasil e India, incluyendo aquellas que solicitan servicios de accesibilidad.