Un actor de amenazas de habla vietnamita ha sido vinculado a una campaña de robo de información dirigida a entidades gubernamentales y educativas en Europa y Asia con un nuevo malware basado en Python llamado PXA Stealer .

El malware “ataca información sensible de las víctimas, incluyendo credenciales de diversas cuentas en línea, clientes VPN y FTP, datos financieros, cookies del navegador y detalles de software de juegos”, según informaron los investigadores de Cisco Talos, Joey Chen, Alex Karkins y Chetan Raghuprasad.

“PXA Stealer tiene la capacidad de descifrar la contraseña maestra del navegador de la víctima y usarla para robar credenciales almacenadas de varias cuentas en línea”, añadieron.

Se ha identificado una posible conexión con Vietnam debido a la presencia de comentarios en vietnamita y a una cuenta de Telegram codificada como “Lone None” dentro del malware. Esta cuenta muestra un ícono con la bandera nacional de Vietnam y una imagen del emblema del Ministerio de Seguridad Pública de Vietnam.

Cisco Talos señaló que observó al atacante vendiendo credenciales de cuentas de Facebook y Zalo, además de tarjetas SIM, en el canal de Telegram “Mua Bán Scan MINI”, que ya había sido vinculado con otro grupo de amenazas, CoralRaider. También se descubrió que Lone None estaba participando en otro grupo de Telegram, “Cú Black Ads – Dropship”, operado por CoralRaider.

Sin embargo, no está claro si estas dos campañas están relacionadas o si están llevando a cabo sus actividades de forma independiente.

Los investigadores explicaron que las herramientas proporcionadas por el atacante en el grupo son utilidades automatizadas diseñadas para gestionar múltiples cuentas de usuario. Entre ellas se encuentran una herramienta para crear lotes de Hotmail, una herramienta para extraer correos electrónicos y una para modificar lotes de cookies de Hotmail.

“Los paquetes comprimidos entregados por el actor de amenazas generalmente incluyen no solo los ejecutables de estas herramientas, sino también su código fuente, lo que permite a los usuarios personalizarlas según sus necesidades”, señalaron.

Hay indicios de que estos programas están a la venta en sitios como aehack[.]com, que se promocionan como proveedores de herramientas de pirateo y trampas gratuitas. Además, los tutoriales para usar estas herramientas se difunden a través de canales de YouTube, lo que demuestra un esfuerzo coordinado para comercializarlas.

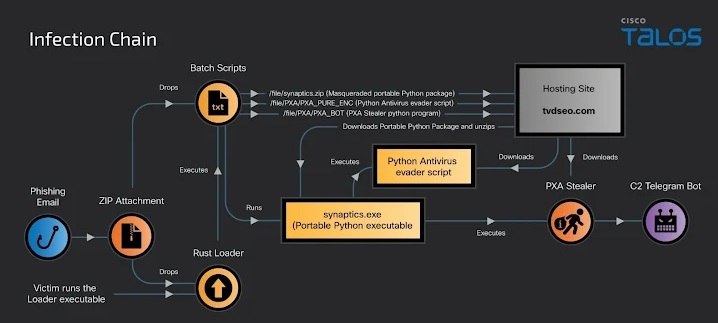

Las cadenas de ataque que distribuyen el malware PXA Stealer suelen comenzar con un correo de phishing que contiene un archivo ZIP adjunto. Este archivo incluye un cargador basado en Rust, junto con una carpeta oculta que contiene varios scripts por lotes de Windows y un archivo PDF que actúa como señuelo.

Cuando se ejecuta el cargador, los scripts por lotes se activan, lo que lleva a abrir el archivo señuelo (un formulario de solicitud de empleo de Glassdoor) mientras se ejecutan comandos de PowerShell. Estos comandos descargan y ejecutan una carga útil capaz de desactivar los programas antivirus en el sistema, antes de desplegar el malware PXA Stealer.

Una característica destacada de PXA Stealer es su capacidad para robar cookies de Facebook, utilizarlas para autenticar sesiones y acceder al Facebook Ads Manager y a la Graph API, con el fin de recopilar más información sobre la cuenta y sus datos publicitarios asociados.

Fuente: thehackernews.com