Se detecta nueva amenaza cibernética dirigida a entidades rusas

Una nueva amenaza ha salido a la luz: el actor malicioso conocido como Paper Werewolf (también llamado GOFFEE) ha estado atacando exclusivamente a organizaciones en Rusia con un nuevo implante llamado PowerModul.

Estos ataques ocurrieron entre julio y diciembre de 2024 y afectaron a sectores clave como medios de comunicación, telecomunicaciones, construcción, entidades gubernamentales y energía, según un informe publicado por Kaspersky.

Desde 2022, GOFFEE ha llevado a cabo al menos siete campañas, de acuerdo con BI.ZONE, centrando sus ataques en sectores como gobierno, energía, finanzas y medios.

Lo curioso es que sus ataques no se limitan solo al espionaje: también incluyen acciones disruptivas como el cambio de contraseñas de cuentas de empleados, lo que aumenta el impacto.

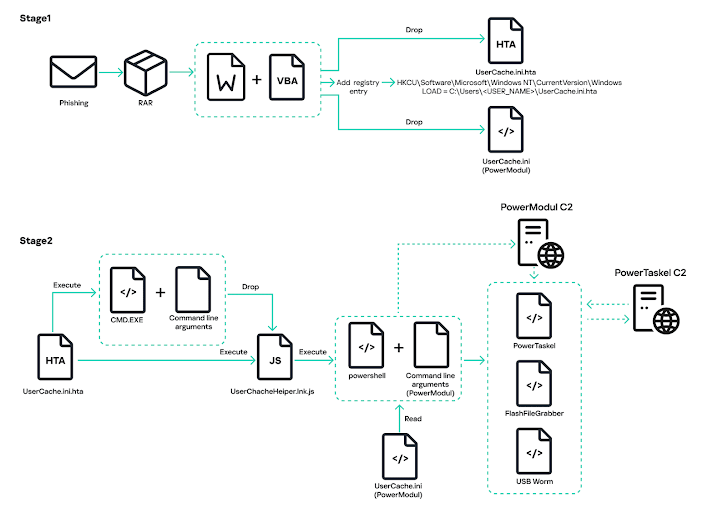

El vector de entrada es clásico pero efectivo: correos de phishing con documentos que contienen macros maliciosas. Una vez que el usuario habilita las macros, se ejecuta un troyano de acceso remoto basado en PowerShell conocido como PowerRAT.

Este malware entrega una segunda carga útil, normalmente una versión personalizada del agente del framework Mythic, llamado PowerTaskel o QwakMyAgent. También utilizan una herramienta llamada Owowa, un módulo malicioso para servidores IIS que roba credenciales de Microsoft Outlook ingresadas en el cliente web.

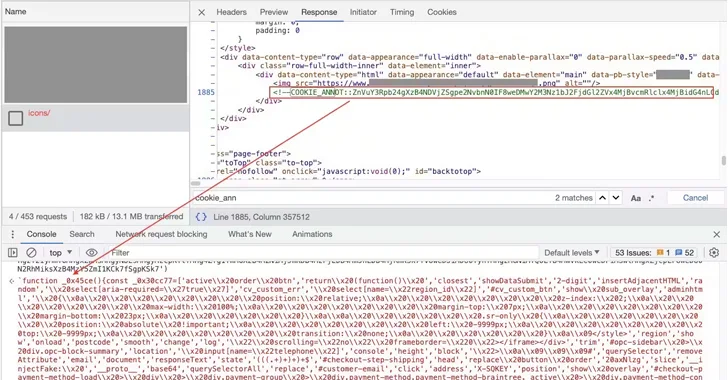

En los ataques más recientes, detectados por Kaspersky, el archivo malicioso llega en un archivo RAR adjunto que contiene un ejecutable disfrazado como documento PDF o Word usando doble extensión (*.pdf.exe o .doc.exe). Al abrirlo, se muestra un archivo señuelo mientras en segundo plano se activa la infección.

El ejecutable suele ser un archivo legítimo del sistema (como explorer.exe o xpsrchvw.exe) al que se le ha insertado un shellcode malicioso. Este código contiene un agente de Mythic ofuscado que inicia la comunicación con el servidor de comando y control (C2) de inmediato.

Secuencia de ataque alternativa más sofisticada detectada

Otra cadena de ataque usada por Paper Werewolf es mucho más elaborada. Esta comienza con un archivo RAR que contiene un documento de Microsoft Office con macros maliciosas. Estas macros actúan como dropper (instalador) para desplegar y ejecutar PowerModul, un script en PowerShell que puede recibir y ejecutar otros scripts directamente desde el servidor de comando y control (C2).

Este backdoor ha estado en uso desde principios de 2024, y los atacantes lo usaban inicialmente para descargar y ejecutar PowerTaskel en los equipos comprometidos. Además, PowerModul puede desplegar otras cargas útiles:

FlashFileGrabber: roba archivos desde medios extraíbles como memorias USB y los exfiltra al servidor C2.

FlashFileGrabberOffline: versión que busca archivos con extensiones específicas en dispositivos USB y los copia localmente en:%TEMP%\CacheStore\connect\

USB Worm: infecta unidades USB con una copia de PowerModul.

PowerTaskel, por su parte, funciona de forma similar a PowerModul, ya que también ejecuta scripts PowerShell enviados por el servidor C2. Sin embargo, incluye funciones adicionales como:

- Enviar un mensaje de “check-in” con detalles del entorno comprometido.

- Ejecutar comandos específicos recibidos como tareas.

- Escalar privilegios usando la herramienta PsExec.

En al menos un caso, se observó que PowerTaskel recibió un script que incluía FolderFileGrabber, que no solo replica las funciones de FlashFileGrabber, sino que también puede recolectar archivos desde sistemas remotos usando rutas de red codificadas a través del protocolo SMB.

Según Kaspersky, “por primera vez, utilizaron documentos de Word con scripts VBA maliciosos como método de infección inicial”. Recientemente, se ha visto que GOFFEE está dejando de usar PowerTaskel y optando por agentes binarios de Mythic para realizar movimientos laterales en la red.

Mientras tanto, otra amenaza ha sido identificada. El grupo Sapphire Werewolf ha sido vinculado por BI.ZONE a una campaña de phishing que distribuye una versión actualizada del stealer de código abierto Amethyst Stealer.

Este malware puede:

- Robar credenciales de Telegram y navegadores como Chrome, Opera, Yandex, Brave, Orbitum, Atom, Kometa y Edge Chromium.

- Extraer configuraciones de FileZilla y archivos SSH.

- Obtener documentos, incluso aquellos almacenados en medios extraíbles.

Fuente:Thehackernews.com