Un grupo de amenazas vinculado a Corea del Norte, señalado como responsable del ciberataque a gran escala contra Bybit en febrero de 2025, ha sido asociado recientemente con una campaña maliciosa orientada a desarrolladores, a través de la cual se distribuye un nuevo malware ladrón disfrazado como un reto de programación.

La investigación fue llevada a cabo por Unit 42 de Palo Alto Networks, que atribuye esta actividad al grupo de hackers conocido como Slow Pisces, también identificado con los nombres Jade Sleet, PUKCHONG, TraderTraitor y UNC4899.

Según el investigador de seguridad Prashil Pattni, “Slow Pisces se hace pasar por reclutadores en LinkedIn para contactar a desarrolladores en el ámbito cripto, enviándoles supuestos desafíos técnicos que en realidad contienen código malicioso. Estos retos comprometen el sistema del objetivo al ejecutar proyectos contaminados con un malware que hemos denominado RN Loader y RN Stealer”.

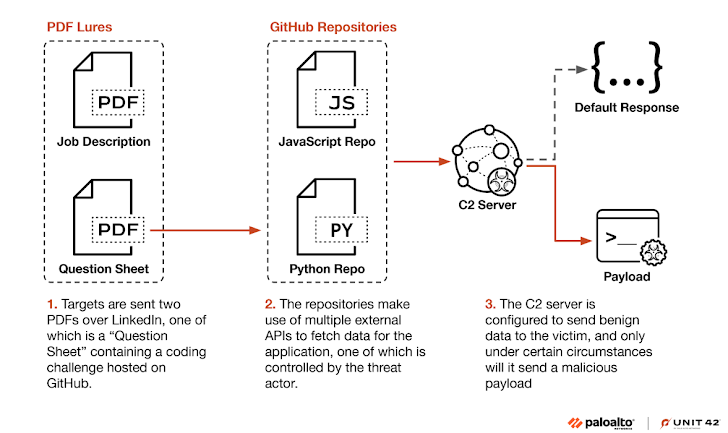

Este grupo ya cuenta con un historial de ataques dirigidos a desarrolladores, principalmente en el sector de las criptomonedas. A través de LinkedIn, simulan ofertas laborales y proporcionan documentos PDF con instrucciones para completar un supuesto desafío de codificación alojado en GitHub. En julio de 2023, GitHub advirtió que empleados de empresas de blockchain, criptomonedas, apuestas online y ciberseguridad habían sido blanco de esta amenaza mediante la ejecución de paquetes npm maliciosos.

En junio pasado, Mandiant (filial de Google) detalló el procedimiento habitual del grupo: primero se envía un documento PDF aparentemente inofensivo con información sobre una vacante laboral; si el objetivo muestra interés, se le hace llegar un cuestionario con instrucciones para descargar un proyecto Python comprometido desde GitHub. Este archivo, aunque simula una herramienta para visualizar precios de criptomonedas, está diseñado para contactar con un servidor remoto y obtener una segunda carga útil bajo ciertas condiciones.

La cadena de ataque, descrita como multietapa, sigue un enfoque selectivo: la carga maliciosa solo se entrega a víctimas validadas, probablemente según factores como IP, ubicación geográfica, hora del sistema y encabezados HTTP.

Pattni explica que “al enfocarse en víctimas seleccionadas a través de LinkedIn, en lugar de realizar campañas masivas de phishing, el grupo puede controlar mejor las fases finales del ataque y asegurar que el malware solo llegue a quienes realmente les interesa comprometer”. Para evadir mecanismos de detección, utilizan deserialización YAML como método para ejecutar la carga maliciosa.

El RN Loader recolecta información básica sobre el dispositivo comprometido —como el sistema operativo— y la envía al servidor C2 a través de HTTPS, desde donde recibe y ejecuta una segunda carga codificada en Base64.

Esa segunda carga es el RN Stealer, un ladrón de datos capaz de obtener información sensible de sistemas macOS. Entre los datos que extrae se incluyen metadatos del sistema, programas instalados, contenido del directorio personal del usuario, llaveros de iCloud, claves SSH, y archivos de configuración relacionados con AWS, Kubernetes y Google Cloud.

Unit 42 señala que “RN Stealer se utiliza para obtener información más detallada del sistema comprometido, lo que posiblemente ayuda a los atacantes a decidir si necesitan mantener el acceso persistente”.

En los casos en que los desarrolladores solicitan roles relacionados con JavaScript, se les redirige a un repositorio de GitHub con un supuesto “Panel de Control de Criptomonedas”, que también utiliza un enfoque similar: el servidor solo entrega cargas adicionales si se cumplen ciertos criterios. La naturaleza específica de esas cargas sigue sin conocerse.

Pattni destaca que “este repositorio emplea la herramienta de plantillas EJS (Embedded JavaScript Templates), la cual procesa respuestas del servidor C2 mediante la función ejs.render(). De manera similar al uso de yaml.load(), este método permite a Slow Pisces ejecutar código malicioso de manera encubierta, lo que solo puede detectarse al observar una carga útil válida”.

Jade Sleet es solo uno de varios grupos norcoreanos que utilizan ofertas laborales falsas como señuelo para distribuir malware. Otros clústeres incluyen Operation Dream Job, Contagious Interview y Alluring Pisces.

Aunque estos grupos operan de manera separada, Unit 42 concluye que “comparten tácticas similares de infección inicial. Sin embargo, Slow Pisces se diferencia por su meticulosa seguridad operativa. Las cargas útiles se entregan de forma cuidadosamente controlada, permaneciendo solo en la memoria, y las herramientas utilizadas en etapas posteriores solo se activan cuando es estrictamente necesario”.

Fuente: https://thehackernews.com