La Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA) ha incorporado una vulnerabilidad crítica de seguridad que impacta a Microsoft SharePoint Server a su catálogo de Vulnerabilidades Explotadas Conocidas (KEV), respaldada por pruebas de explotación activa.

Este problema, identificado como CVE-2023-29357 (puntuación CVSS: 9,8), constituye una falla de escalada de privilegios que podría ser aprovechada por un atacante para obtener privilegios de administrador. Microsoft ya ha lanzado parches para este error como parte de sus actualizaciones de parches del martes de junio de 2023.

Redmond explicó: “Un atacante que haya obtenido acceso a tokens de autenticación JWT falsificados puede utilizarlos para llevar a cabo un ataque de red que eluda la autenticación, permitiéndole obtener acceso a los privilegios de un usuario autenticado. El atacante no requiere privilegios previos ni que el usuario realice ninguna acción”.

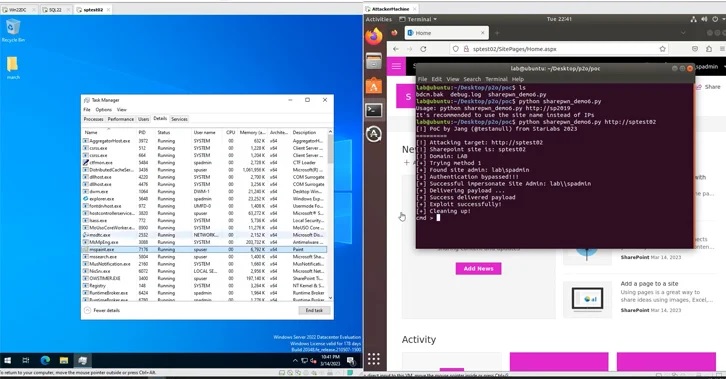

El investigador de seguridad Nguyễn Tiến Giang (Jang) de StarLabs SG demostró un exploit para esta vulnerabilidad en el concurso de piratería Pwn2Own de Vancouver el año pasado, ganando un premio de 100.000 dólares. Este incidente subraya la importancia de abordar y corregir activamente las vulnerabilidades conocidas para mantener la seguridad en entornos críticos.

La cadena de ejecución remota de código previamente autenticado combina la omisión de autenticación (CVE-2023–29357) con un error de inyección de código (CVE-2023-24955, puntuación CVSS: 7.2), siendo este último parcheado por Microsoft en mayo de 2023.

El investigador Nguyễn Tiến Giang compartió en un informe técnico publicado en septiembre de 2023 que el proceso de descubrimiento y elaboración de la cadena de exploits requirió casi un año de esfuerzos e investigaciones meticulosas para completarse.

Actualmente, se carece de detalles adicionales sobre la explotación en el mundo real de CVE-2023–29357 y la identidad de los actores de amenazas que podrían estar abusando de esta vulnerabilidad. No obstante, se insta a las agencias federales a aplicar los parches correspondientes antes del 31 de enero de 2024 para resguardarse contra esta amenaza activa. Este paso resulta crucial para mantener la seguridad y la integridad de los sistemas ante posibles ataques.