Detalles Emergen Acerca de una Campaña de Publicidad Malintencionada que Explota Google Ads para Dirigir a Usuarios en la Búsqueda de Software Popular a Páginas Falsas y Distribuir Cargas Útiles de la Siguiente Etapa.

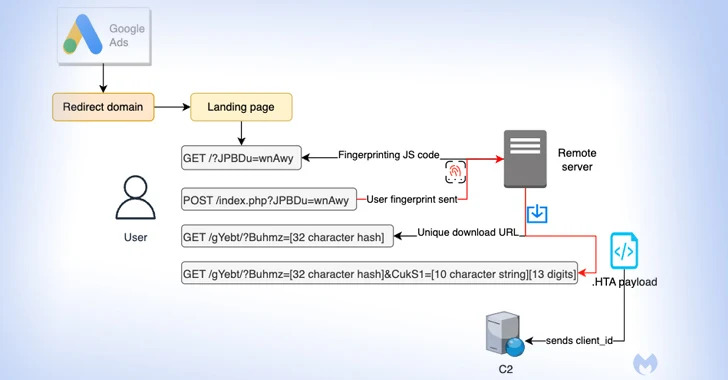

Recientemente, se han desenterrado detalles alarmantes sobre una sofisticada campaña de publicidad maliciosa que aprovecha Google Ads para llevar a cabo sus ataques. Malwarebytes, quien destapó esta actividad, la describió como “excepcional en su enfoque para recopilar información de los usuarios y entregar cargas úrgentes”.

Este ataque tiene como objetivo a usuarios que buscan convertidores de Notepad++ y PDF. Los atacantes publican anuncios falsos en la página de resultados de búsqueda de Google. Al hacer clic en estos anuncios, se activa un filtro que elimina bots y direcciones IP no deseadas, redirigiendo a las víctimas hacia un sitio falso.

Si el visitante despierta interés entre los actores de la amenaza, se les redirige a un sitio web réplica que anuncia el software legítimo. Durante este proceso, se toman sigilosamente huellas dactilares del sistema para determinar si la solicitud se origina en una máquina virtual.

Separando Víctimas de No-Víctimas: Estrategias Maliciosas para Fomentar Descargas Urgentes

Los usuarios que no pasan la verificación son redirigidos al sitio web legítimo de Notepad++, mientras que aquellos considerados objetivos potenciales reciben una identificación única para “fines de seguimiento, pero también para crear la percepción de urgencia en cada descarga”.

La fase final del malware consiste en una carga útil HTA que se conecta a un dominio remoto (“mybigeye[.]icu”) a través de un puerto personalizado y entrega malware de seguimiento.

Jérôme Segura, Director de Inteligencia de Amenazas, destacó que “los actores de amenazas están aplicando exitosamente técnicas de evasión que burlan los controles de verificación de anuncios y les permiten enfocarse en mejorar sus páginas falsas y desarrollar cargas de malware personalizadas”.

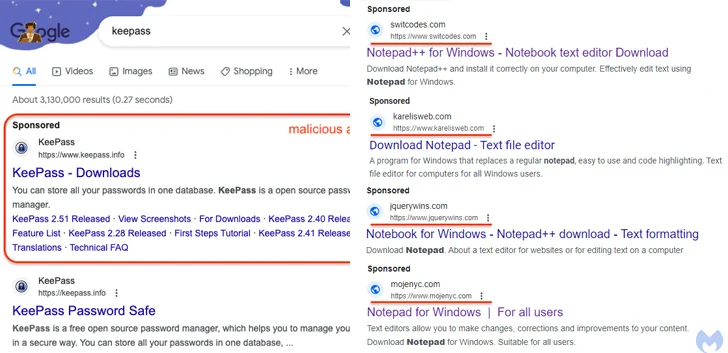

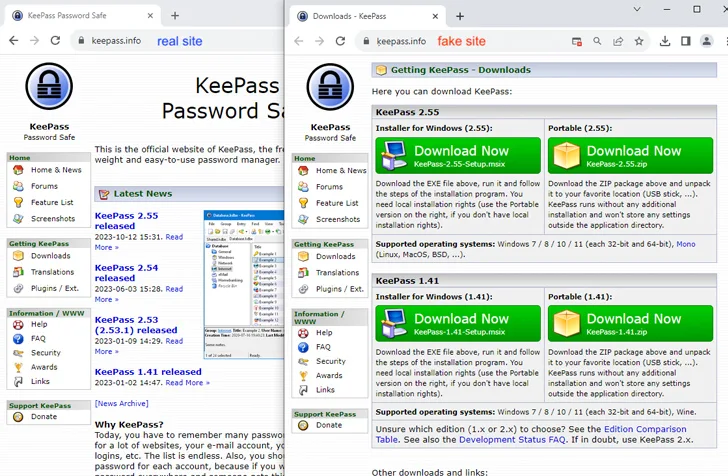

Este incidente coincide con otra campaña similar dirigida a usuarios que buscan el administrador de contraseñas KeePass, en la que anuncios maliciosos redirigen a víctimas a un dominio que utiliza Punycode (keepass[.]info vs ķeepass[.]info), una técnica que convierte caracteres Unicode a ASCII.

Cómo los Atacantes Redirigen a Usuarios Incautos y Propagan Malware con Engaños Sofisticados

Las personas que hacen clic en estos anuncios son redirigidas a través de un servicio de encubrimiento para filtrar pruebas, bots y no-víctimas, antes de ser redirigidas al sitio falso. Allí, son engañadas para descargar un instalador malicioso que finalmente ejecuta FakeBat (también conocido como EugenLoader), un cargador diseñado para descargar más código malicioso.

La combinación de Punycode con Google Ads deshonestos señala una tendencia en la evolución de la publicidad maliciosa a través de motores de búsqueda. Al utilizar Punycode para registrar nombres de dominio similares a sitios legítimos, se busca llevar a cabo ataques homógrafos y atraer a las víctimas para instalar malware.

“Si bien los actores de amenazas han utilizado Punycode en nombres de dominio internacionalizados durante años en ataques de phishing, esto demuestra su eficacia en el contexto de la suplantación de marcas a través de publicidad maliciosa”, señaló Segura.

En cuanto a engaños visuales, se ha observado que múltiples grupos de ciberamenazas (TA569, RogueRticate, ZPHP, ClearFake y EtherHiding) están utilizando tácticas relacionadas con falsas actualizaciones de navegadores para propagar Cobalt Strike, cargadores, troyanos de acceso remoto y ladrones.

Estas actualizaciones falsas del navegador explotan la confianza del usuario al usar sitios web comprometidos y señuelos personalizados para el navegador del usuario. Esto convence a los usuarios de hacer clic, y la amenaza se inicia con un simple clic en un correo electrónico legítimo, redes sociales, búsquedas en motores de búsqueda o navegación en sitios comprometidos. Este ejemplo ilustra cómo estas amenazas continúan evolucionando y representan un peligro constante.”

fuente:thehackernews