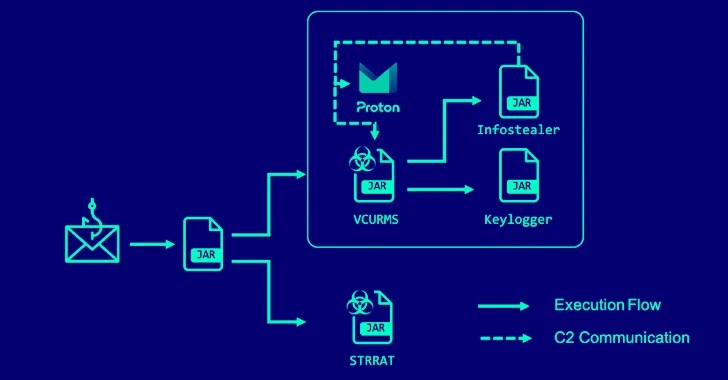

Se ha detectado una reciente campaña de phishing que distribuye troyanos de acceso remoto (RAT) como VCURMS y STRRAT utilizando un descargador malicioso basado en Java.

Yurren Wan, investigador de Fortinet FortiGuard Labs, informó que los atacantes han almacenado el malware en servicios públicos como Amazon Web Services (AWS) y GitHub, utilizando un protector comercial para evitar su detección.

Una característica inusual de esta campaña es que VCURMS utiliza una dirección de correo electrónico de Proton Mail (“sacriliage@proton[.]me”) para comunicarse con un servidor de comando y control (C2).

El proceso de ataque comienza con un correo electrónico de phishing que insta a los destinatarios a hacer clic en un botón para verificar la información de pago, lo que resulta en la descarga de un archivo JAR malicioso (“Payment-Advice.jar”) alojado en AWS. Posteriormente, la ejecución de este archivo JAR lleva a la recuperación de dos archivos JAR adicionales, que luego se ejecutan por separado para iniciar los troyanos gemelos.

VCURMS RAT, además de enviar un correo electrónico con el mensaje “Hola maestro, estoy en línea” a la dirección controlada por el actor, revisa periódicamente el buzón en busca de correos electrónicos con líneas de asunto específicas para extraer comandos del cuerpo del mensaje.

Estos comandos incluyen la ejecución de comandos arbitrarios usando cmd.exe, la recopilación de información del sistema, la búsqueda y carga de archivos de interés, así como la descarga de módulos de registro de pulsaciones y ladrones de información adicional desde el mismo punto final de AWS.

El ladrón de información integrado en el malware es capaz de extraer datos confidenciales de aplicaciones como Discord y Steam, credenciales, cookies y datos de autocompletar de varios navegadores web, capturas de pantalla e información detallada de hardware y red de los hosts comprometidos.

Se ha observado que VCURMS comparte similitudes con otro ladrón de información basado en Java llamado Rude Stealer, que emergió a finales del año pasado. Por otro lado, STRRAT ha estado presente en la naturaleza desde al menos 2020, a menudo propagado en forma de archivos JAR fraudulentos.

Wan señaló que “STRAT es una RAT construida con Java, que tiene una amplia gama de capacidades, como servir como registrador de teclas y extraer credenciales de navegadores y aplicaciones”.

Esta revelación ocurre en medio de informes de Darktrace sobre una campaña de phishing novedosa que utiliza correos electrónicos automatizados enviados desde Dropbox, que contienen enlaces falsos que imitan la página de inicio de sesión de Microsoft 365. Los usuarios son dirigidos a un archivo PDF alojado en Dropbox que lleva el nombre de un socio de la organización, pero contiene un enlace sospechoso a un dominio nuevo, ‘mmv-security[.]top’.