Una “campaña multifacética” ha sido detectada abusando de servicios legítimos como GitHub y FileZilla para distribuir una variedad de malware, incluidos ladrones de información y troyanos bancarios como Atomic (también conocido como AMOS), Vidar, Lumma (también conocido como LummaC2) y Octo, haciéndose pasar por software confiable como 1Password, Bartender 5 y Pixelmator Pro.

“La presencia de múltiples variantes de malware sugiere una estrategia amplia y multiplataforma, mientras que la infraestructura C2 superpuesta apunta a una configuración de comando centralizada, lo que posiblemente aumente la eficiencia de los ataques”, dijo el Insikt Group de Recorded Future en un informe.

La firma de ciberseguridad, que está rastreando esta actividad bajo el nombre de GitCaught, destacó no solo el uso indebido de servicios de Internet legítimos para orquestar ataques cibernéticos, sino también la dependencia de múltiples variantes de malware dirigidas a Android, macOS y Windows para incrementar la tasa de éxito.

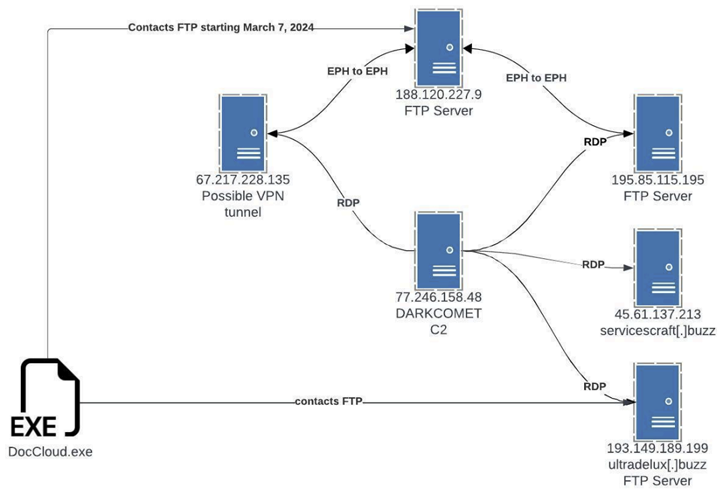

Las cadenas de ataque implican el uso de perfiles y repositorios falsos en GitHub, que alojan versiones falsificadas de software conocido con el objetivo de obtener datos confidenciales de dispositivos comprometidos. Los enlaces a estos archivos maliciosos se incrustan en varios dominios, generalmente distribuidos a través de campañas de publicidad maliciosa y envenenamiento de SEO.

También se ha observado que los adversarios detrás de la operación, sospechosos de ser actores de amenazas de habla rusa de la Comunidad de Estados Independientes (CEI), utilizan los servidores de FileZilla para la gestión y entrega de malware.

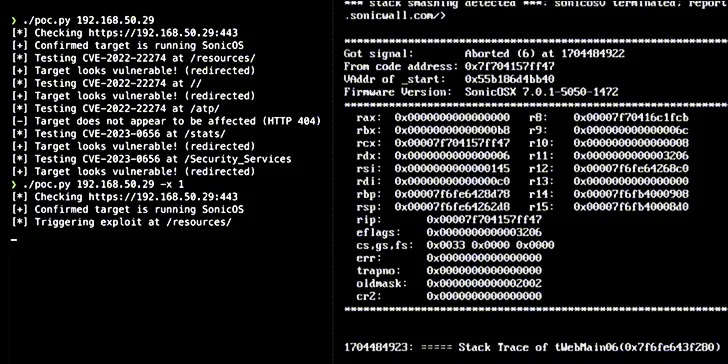

Un análisis más detallado de los archivos de imagen de disco en GitHub y la infraestructura asociada ha determinado que los ataques están vinculados a una campaña más amplia diseñada para entregar RedLine, Lumma, Raccoon, Vidar, Rhadamanthys, DanaBot y DarkComet RAT desde al menos agosto de 2023.

La vía de infección de Rhadamanthys es especialmente notable, ya que las víctimas que llegan a los sitios web de aplicaciones falsas son redirigidas a cargas útiles alojadas en Bitbucket y Dropbox, lo que sugiere un abuso aún más amplio de los servicios legítimos.

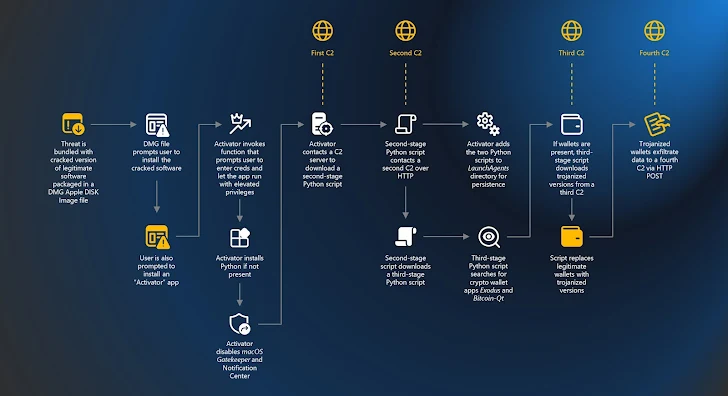

Este desarrollo se produce cuando el equipo de inteligencia de amenazas de Microsoft informó que la puerta trasera de macOS, conocida como Activator, sigue siendo una “amenaza muy activa”, distribuida a través de archivos de imagen de disco que se hacen pasar por versiones descifradas de software legítimo y roban datos de las aplicaciones de billetera Exodus y Bitcoin-Qt.

“Solicita al usuario que lo ejecute con privilegios elevados, desactiva el Gatekeeper de macOS y deshabilita el Centro de notificaciones”, dijo el gigante tecnológico. “Luego, descarga y lanza múltiples etapas de scripts maliciosos de Python desde múltiples dominios de comando y control (C2) y agrega estos scripts maliciosos a la carpeta LaunchAgents para su persistencia”.

fuente:thehackernews