La Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA) ha incluido en su lista de vulnerabilidades conocidas explotadas (KEV) una falla de seguridad ya solucionada que afecta al software Cisco Adaptive Security Appliance (ASA) y Firepower Threat Defense (FTD). Esta inclusión sigue informes que sugieren que la falla está siendo probablemente aprovechada en ataques perpetrados por el ransomware Akira.

La vulnerabilidad en cuestión, identificada como CVE-2020-3259 con una calificación CVSS de 7.5, es un problema de divulgación de información crítica que permitiría a un atacante acceder al contenido de la memoria de los dispositivos afectados. Cisco lanzó un parche para esta vulnerabilidad en mayo de 2020.

Recientemente, la firma de ciberseguridad Truesec reveló evidencia que sugiere que los operadores del ransomware Akira han utilizado esta vulnerabilidad para atacar múltiples dispositivos Cisco Anyconnect SSL VPN vulnerables durante el último año. Hasta el momento, no existe un código de explotación público para CVE-2020-3259, lo que significa que los atacantes, como Akira, que deseen aprovechar esta vulnerabilidad, tendrían que crear o adquirir el código de explotación, lo que requiere un profundo conocimiento de la vulnerabilidad.

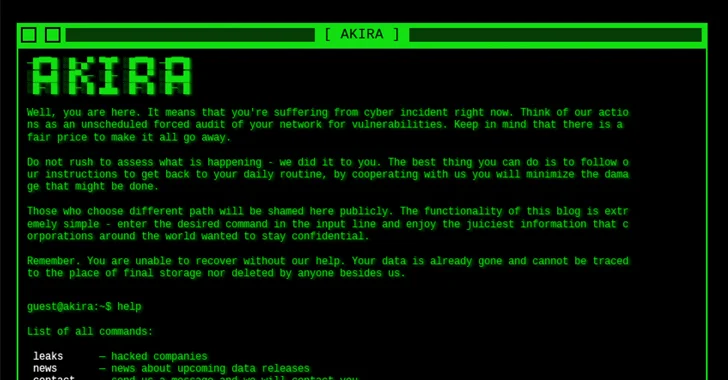

Según informes de la Unidad 42 de Palo Alto Networks, Akira es uno de los 25 grupos que establecieron recientemente sitios de filtración de datos en 2023, y ha reclamado cerca de 200 víctimas públicamente. Este grupo de ransomware, detectado por primera vez en marzo de 2023, se cree que tiene vínculos con el infame sindicato Conti, ya que ha enviado los pagos de rescate a direcciones de billetera asociadas con Conti.

En el último trimestre de 2023, el grupo de delincuencia electrónica catalogó a 49 víctimas en su portal de filtración de datos, colocándolo detrás de otros grupos como LockBit, Play, ALPHV/BlackCat, NoEscape, 8Base y Basta Negro.

Las agencias del Poder Ejecutivo Civil Federal (FCEB) deben corregir las vulnerabilidades identificadas antes del 7 de marzo de 2024 para asegurar sus redes contra posibles amenazas.

Sin embargo, CVE-2020-3259 no es la única vulnerabilidad explotada para distribuir ransomware. Recientemente, Arctic Wolf Labs reveló el abuso de CVE-2023-22527, una deficiencia en Atlassian Confluence Data Center y Confluence Server, para distribuir el ransomware C3RB3R, entre otros.

Estos desarrollos se producen en medio del anuncio del Departamento de Estado de EE. UU. sobre recompensas de hasta 10 millones de dólares por información que conduzca a la identificación o ubicación de miembros clave de la banda de ransomware BlackCat, además de ofrecer hasta 5 millones de dólares por información que conduzca al arresto o condena de sus afiliados.

El panorama del ransomware ha demostrado ser un mercado lucrativo, atrayendo a ciberdelincuentes en busca de ganancias financieras rápidas, y ha visto el surgimiento de nuevos actores como Alpha y Wing.

La Oficina de Responsabilidad Gubernamental de EE. UU. (GAO), en un informe publicado a finales de enero de 2024, instó a una mayor supervisión de las prácticas recomendadas para abordar el ransomware, especialmente en organizaciones de sectores críticos como la fabricación, energía, atención médica, salud pública y sistemas de transporte.

Fuente: https://thehackernews-com.translate.goog/2024/02/cisa-warning-akira-ransomware.html?_x_tr_sl=auto&_x_tr_tl=es&_x_tr_hl=es-419