Los cazadores de amenazas han descubierto un nuevo malware llamado Latrodectus, el cual ha sido identificado como un descargador prometedor que presenta varias técnicas de evasión de sandbox.

Este malware, distribuido a través de campañas de phishing por correo electrónico desde finales de noviembre de 2023, está diseñado para recuperar cargas útiles y ejecutar comandos arbitrarios.

Según un análisis conjunto realizado por investigadores de Proofpoint y Team Cymru, Latrodectus parece estar relacionado con los mismos actores de amenazas que desarrollaron el malware IcedID. Este descargador es utilizado por agentes de acceso inicial (IAB) para facilitar la instalación de otros tipos de malware.

El malware Latrodectus ha sido principalmente vinculado a dos IAB distintos, conocidos como TA577 (también llamado Water Curupira) y TA578. TA577 ha sido asociado previamente con la distribución de QakBot y PikaBot. Desde mediados de enero de 2024, TA578 ha estado involucrado principalmente en campañas de phishing por correo electrónico, algunas de las cuales se han entregado mediante la infección de DanaBot.

TA578 ha estado activo desde al menos mayo de 2020 y se ha vinculado a varias campañas de correo electrónico que distribuyen una variedad de malware, incluidos Ursnif, IcedID, KPOT Stealer, Buer Loader, BazaLoader, Cobalt Strike y Bumblebee.

Las tácticas de ataque suelen aprovechar los formularios de contacto de los sitios web para enviar mensajes que amenazan con acciones legales por supuestas infracciones de derechos de autor. Estos mensajes contienen enlaces que dirigen a los destinatarios a sitios web falsos, donde se les induce a descargar archivos JavaScript responsables de instalar la carga útil principal mediante msiexec.

Una vez infectado, Latrodectus envía información cifrada del sistema al servidor de comando y control (C2) y solicita la descarga de un bot. Este bot, una vez registrado en el C2, puede recibir y ejecutar comandos desde el servidor.

El malware también incluye capacidades para detectar entornos aislados, verificando la validez de la dirección MAC del host y la cantidad de procesos en ejecución en sistemas Windows 10 o posteriores.

Similar a IcedID, Latrodectus envía información de registro al servidor C2 a través de solicitudes POST, utilizando parámetros HTTP cifrados. Luego, espera instrucciones adicionales del servidor, que pueden incluir la enumeración de archivos y procesos, la ejecución de archivos binarios y DLL, el manejo de directivas arbitrarias a través de cmd.exe, actualizaciones del bot y el cierre de procesos en ejecución.

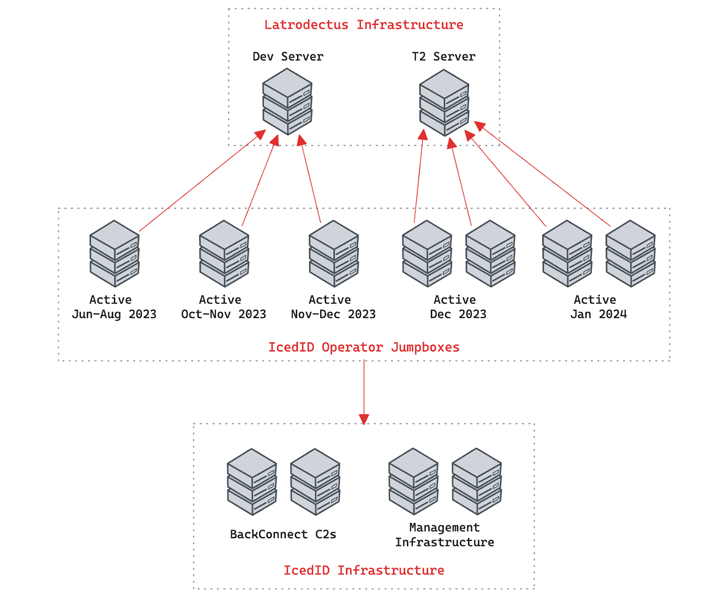

Un análisis más profundo de la infraestructura del atacante revela la conexión de Latrodectus con IcedID, ya que los servidores C2 están asociados con la infraestructura de backend utilizada por IcedID, así como el uso de jumpboxes previamente relacionados con operaciones de IcedID.

Según Team Cymru, es probable que Latrodectus sea cada vez más utilizado por actores de amenazas con motivaciones financieras en el panorama criminal, especialmente aquellos que anteriormente distribuyeron IcedID.

fuente:thehackernews