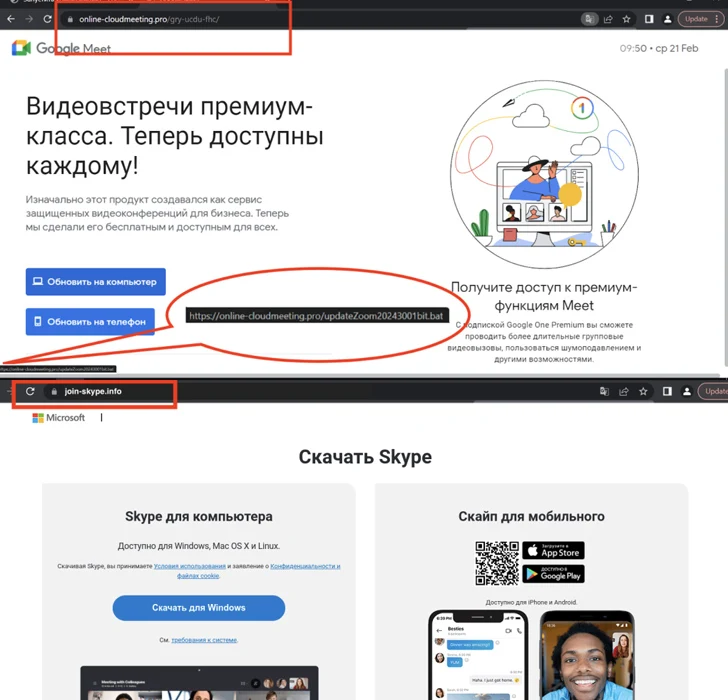

Desde diciembre de 2023, los actores de amenazas han capitalizado sitios web fraudulentos que promocionan populares programas de videoconferencia como Google Meet, Skype y Zoom.

Estos sitios, en su mayoría en ruso, se alojan en dominios que imitan estrechamente a sus contrapartes legítimas, indicando la táctica de typosquatting para atraer a potenciales víctimas y distribuir diversas formas de malware dirigido a usuarios de Android y Windows.

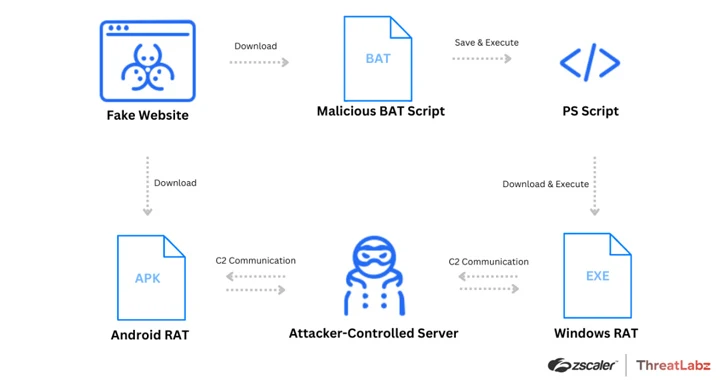

Los investigadores de Zscaler ThreatLabz informan que los atacantes están desplegando troyanos de acceso remoto (RAT), como SpyNote RAT para dispositivos Android, y NjRAT y DCRat para sistemas Windows. Los sitios falsos también ofrecen opciones de descarga para aplicaciones en Android, iOS y Windows. Al seleccionar la opción de Android, se descarga un archivo APK, mientras que hacer clic en la aplicación de Windows inicia la descarga de un script por lotes.

El script por lotes malicioso ejecuta un script de PowerShell que, a su vez, descarga y ejecuta el troyano de acceso remoto. Aunque no hay pruebas de que los usuarios de iOS estén siendo objetivo, al hacer clic en la aplicación iOS, redirige a los usuarios a la legítima lista de Skype en la App Store de Apple.

Los investigadores advierten que estos señuelos son utilizados por los actores de amenazas para distribuir RAT en dispositivos Android y Windows, capaces de robar información confidencial, registrar pulsaciones de teclas y apropiarse de archivos.

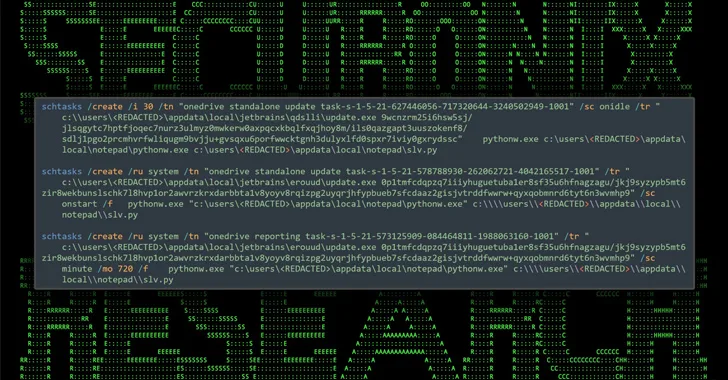

Este desarrollo coincide con el descubrimiento del malware WogRAT, que afecta a sistemas Windows y Linux y utiliza la plataforma gratuita de bloc de notas en línea, aNotepad, como vector encubierto para alojar y recuperar código malicioso. Aunque ha estado activo desde finales de 2022, no se conoce la forma exacta de distribución del malware.

Mientras tanto, TA4903, un actor ciberdelincuente motivado financieramente, realiza campañas masivas de phishing, haciéndose pasar por diversas entidades gubernamentales de EE. UU. para robar credenciales corporativas. Se emplea el quishing (phishing a través de códigos QR) y el kit de phishing EvilProxy adversary-in-the-middle (AiTM) para evadir la autenticación de dos factores (2FA). Una vez comprometido el buzón de correo, el actor busca información relacionada con pagos, facturas y datos bancarios, con el objetivo de manipular hilos de correo electrónico existentes y llevar a cabo fraudes en las facturas.

Estas campañas de phishing también sirven como vía para introducir otras familias de malware como DarkGate, Agent Tesla y Remcos RAT, aprovechando tácticas esteganográficas para ocultar el malware en los sistemas comprometidos.

fuente:thehackernews