Los responsables de ShellBot están empleando una estrategia que involucra la transformación de direcciones IP en notación hexadecimal para infiltrarse en servidores SSH mal administrados que utilizan sistemas Linux, y así desplegar el malware DDoS.

A pesar de que la metodología general del ataque se mantiene invariable, se ha observado un cambio en la URL de descarga utilizada por estos actores de amenazas para instalar ShellBot. Ahora, en lugar de usar una dirección IP convencional, optan por un valor hexadecimal, según un informe reciente publicado por el Centro de Respuesta a Emergencias de Seguridad de AhnLab (ASEC).

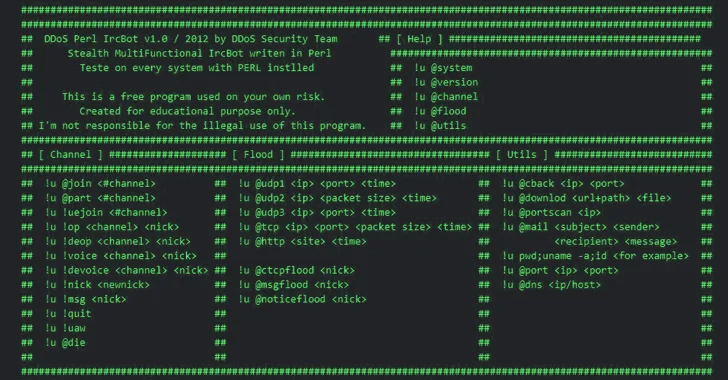

ShellBot, también conocido como PerlBot, es reconocido por su capacidad para explotar servidores que cuentan con credenciales SSH débiles, a través de ataques de diccionario. Una vez que se ha infiltrado en el sistema, el malware actúa como una puerta trasera para orquestar ataques DDoS y distribuir mineros de criptomonedas.

Este malware, desarrollado en Perl, utiliza el protocolo IRC para mantener comunicación con un servidor de comando y control (C2). En lo que respecta a los últimos ataques observados, se ha identificado un cambio en la forma de instalación del malware: la utilización de direcciones IP hexadecimales (por ejemplo, hxxp://0x2763da4e/, que corresponde a 39.99.218[.]78). Esta táctica se considera un intento de eludir las firmas de detección basadas en URL.

La herramienta “curl” se utiliza para la descarga, y su capacidad para admitir direcciones IP en notación hexadecimal permite que ShellBot sea descargado con éxito en un entorno de sistema Linux y ejecutado a través de Perl, tal como señaló ASEC.

Estos desarrollos reflejan que ShellBot sigue siendo una elección popular para llevar a cabo ataques contra sistemas Linux. Por lo tanto, se recomienda que los usuarios refuercen la seguridad de sus servidores mediante la implementación de contraseñas robustas y su actualización regular, lo que contribuirá a resistir los intentos de ataques de fuerza bruta y de diccionario.

Adicionalmente, ASEC informó que los atacantes están empleando certificados anormales que presentan cadenas inusualmente largas en los campos “Nombre del sujeto” y “Nombre del emisor” como parte de su estrategia para distribuir malware de robo de información, como Lumma Stealer y una variante de RedLine Stealer conocida como RecordBreaker.

Este tipo de malware se propaga mediante páginas web maliciosas que son fácilmente accesibles a través de motores de búsqueda (un proceso conocido como intoxicación SEO). Estas páginas maliciosas generalmente se enfocan en palabras clave relacionadas con programas ilegales, como números de serie, generadores de claves y cracks, lo que representa una amenaza para un amplio espectro de usuarios no especificados.

fuente:thehackernews