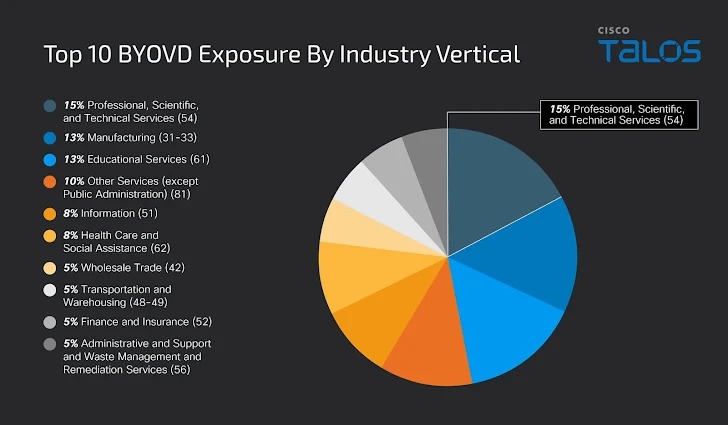

Se ha detectado que los cibercriminales del grupo ransomware BlackByte probablemente están explotando una vulnerabilidad de seguridad recién corregida que afecta a los hipervisores VMware ESXi, mientras también se aprovechan de múltiples controladores vulnerables para desactivar las medidas de seguridad.

“El grupo de ransomware BlackByte sigue utilizando tácticas, técnicas y procedimientos (TTP) que han sido fundamentales para su operación desde sus inicios, iterando constantemente en el uso de controladores vulnerables para eludir las protecciones de seguridad y desplegando un cifrador de ransomware con capacidades de auto-propagación similar a un gusano”, afirmó Cisco Talos en un informe técnico compartido con The Hacker News.

La explotación de CVE-2024-37085, una vulnerabilidad de evasión de autenticación en VMware ESXi que también ha sido explotada por otros grupos de ransomware, indica que este grupo de ciberdelincuentes está dejando de lado sus métodos tradicionales.

BlackByte apareció por primera vez en la segunda mitad de 2021 y se cree que es una de las variantes de ransomware que emergieron en los meses anteriores al desmantelamiento del infame grupo de ransomware Conti.

Este grupo de ransomware como servicio (RaaS) tiene un historial de aprovechar las vulnerabilidades de ProxyShell en Microsoft Exchange Server para obtener acceso inicial, evitando al mismo tiempo sistemas que utilizan ruso y varios idiomas de Europa del Este.

“Teniendo en cuenta el historial de BlackByte de explotación de vulnerabilidades públicas para el acceso inicial, el uso de VPN para el acceso remoto puede representar un ligero cambio en la técnica o podría representar oportunismo”, dijeron los investigadores de seguridad James Nutland, Craig Jackson, Terryn Valikodath y Brennan Evans. “El uso de la VPN de la víctima para el acceso remoto también ofrece al adversario otras ventajas, incluida una visibilidad reducida desde el EDR de la organización”.

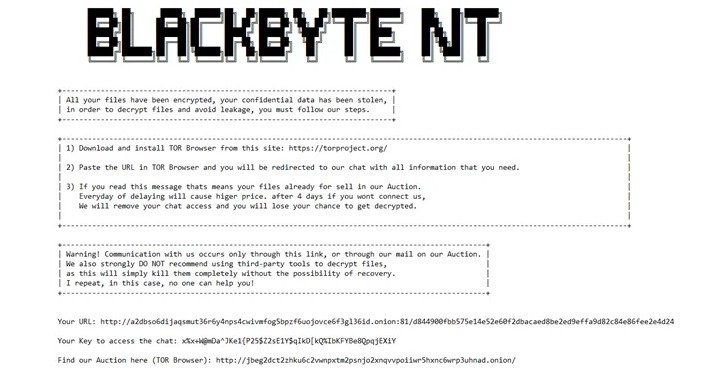

Además, los recientes ataques de BlackByte culminaron con la reescritura de los archivos cifrados con la extensión de archivo “blackbytent_h”, y el cifrador también dejó caer cuatro controladores vulnerables como parte del ataque BYOVD . Los cuatro controladores siguen una convención de nombres similar: ocho caracteres alfanuméricos aleatorios seguidos de un guión bajo y un valor numérico incremental.

- AM35W2PH (sistema RtCore64)

- AM35W2PH_1 (DBUtil_2_3.sys)

- AM35W2PH_2 (zamguard64.sys también conocido como Terminator )

- AM35W2PH_3 (sistema gdrv)

“Lenguajes complejos como C/C++ facilitan la integración de técnicas avanzadas de antianálisis y antidepuración, que se han detectado en las herramientas de BlackByte a través de análisis minuciosos llevados a cabo por otros investigadores de seguridad”.

Esta revelación llega mientras Group-IB expone las tácticas relacionadas con dos cepas de ransomware más, conocidas como Brain Cipher y RansomHub, lo que resalta las posibles conexiones de la primera con grupos de ransomware como EstateRansomware, SenSayQ y RebornRansomware.

Fuente: Thehackernews.com