Los sectores tecnológicos, de investigación y gubernamentales en la región de Asia-Pacífico han sido objeto de ataques por parte de BlackTech, un actor de amenazas, como parte de una reciente ola de ciberataques.

Estas incursiones preparan el terreno para una versión actualizada de la puerta trasera modular conocida como Waterbear, así como su sucesor mejorado, Deuterbear.

Según los expertos de Trend Micro, Waterbear se destaca por su complejidad, utilizando múltiples métodos de evasión para evitar la detección y el análisis. En 2022, Earth Hundun comenzó a emplear la versión más reciente de Waterbear, también conocida como Deuterbear, que presenta cambios significativos, como rutinas de escaneo y desencriptación de memoria para evadir la detección de software malicioso.

El actor de amenazas, conocido como Earth Hundun desde al menos 2007, también se le conoce por otros nombres como Circuit Panda, HUAPI, Manga Taurus, Palmerworm, Red Djinn y Temp.Overboard.

En un comunicado conjunto emitido en septiembre pasado, las agencias de ciberseguridad e inteligencia de Japón y Estados Unidos atribuyeron la autoría de los ataques a China, resaltando su habilidad para manipular el firmware de enrutadores y aprovechar las relaciones de confianza entre estos dispositivos.

Los agentes de BlackTech emplean tácticas como el desarrollo de malware personalizado, herramientas con propósitos duales y métodos de “living-off-the-land” para ocultar sus actividades. Una vez dentro de la red objetivo, modifican el firmware de los dispositivos perimetrales para camuflar su presencia y mantener el acceso de forma persistente.

Una pieza clave en su arsenal es Waterbear, en uso desde 2009 y en constante evolución con características mejoradas para evadir las defensas.

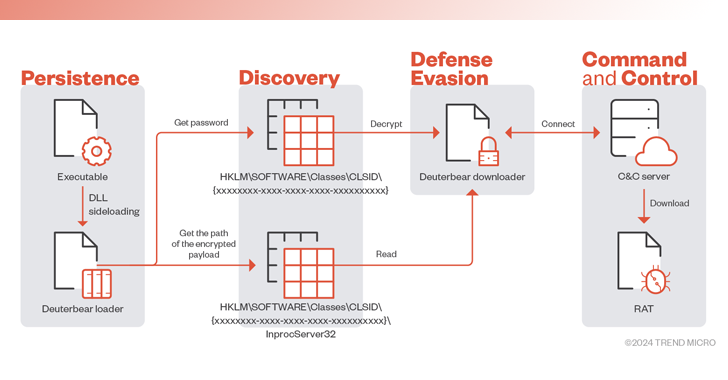

La puerta trasera se obtiene de un servidor de comando y control a través de un descargador, que se ejecuta utilizando una técnica conocida como carga lateral de DLL.

La última versión del implante admite casi 50 comandos, permitiendo una amplia gama de actividades maliciosas.

Otra herramienta, Deuterbear, también ha sido utilizada desde 2022 y emplea métodos de obfuscación para evitar el análisis de software malicioso y utiliza HTTPS para la comunicación con el servidor de comando y control.

Earth Hundun ha continuado evolucionando y refinando Waterbear y Deuterbear desde 2009, implementando actualizaciones como el cifrado HTTPS para proteger el tráfico de red y modificaciones en la ejecución del malware para evadir la detección.