El malware Bumblebee y Latrodectus han vuelto con avanzadas tácticas de phishing.

Dos familias de malware que enfrentaron contratiempos tras una operación policial coordinada conocida como Endgame han reaparecido en nuevas campañas […]

Dos familias de malware que enfrentaron contratiempos tras una operación policial coordinada conocida como Endgame han reaparecido en nuevas campañas […]

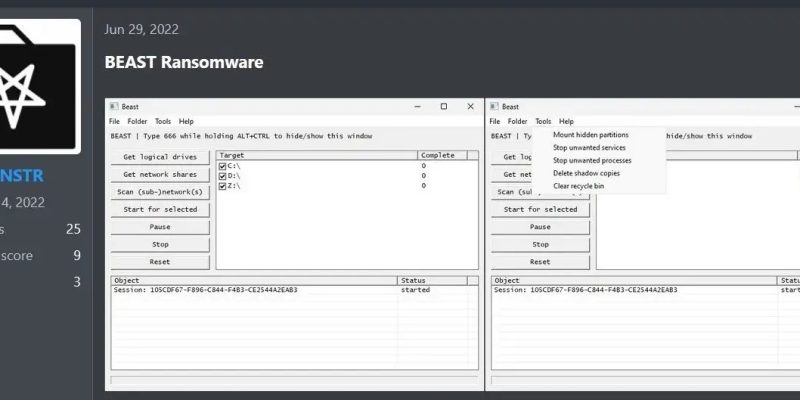

Beast Ransomware, también conocido como Monster, es una plataforma sofisticada de ransomware como servicio (RaaS) que ha estado en actividad […]

El prolífico grupo de hackers patrocinado por el Estado chino, conocido como APT41 (también llamado Brass Typhoon, Earth Baku, Wicked […]

La Agencia de Seguridad de Infraestructura y Ciberseguridad de Estados Unidos (CISA) advierte que ha observado que actores de amenazas […]

Los expertos en ciberseguridad alertan sobre una vulnerabilidad sin parches en los sistemas de control de acceso Nice Linear eMerge […]

Se ha observado que actores de amenazas con vínculos con Corea del Norte apuntan a solicitantes de empleo en la […]

Un actor de amenazas poco conocido, denominado GoldenJackal, ha sido vinculado a una serie de ataques cibernéticos dirigidos a embajadas […]

Investigadores en ciberseguridad han identificado una nueva familia de malware de botnet llamada Gorilla (también conocida como GorillaBot), la cual […]

Microsoft y el Departamento de Justicia de Estados Unidos (DoJ) anunciaron el jueves la incautación de 107 dominios de Internet […]

La CISA (Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU.) ha añadido el miércoles una vulnerabilidad de seguridad […]