Cisco advirtió hoy a los clientes que dos vulnerabilidades de seguridad en Cisco AnyConnect Secure Mobility Client para Windows están siendo explotadas de manera salvaje.

AnyConnect Secure Mobility Client simplifica el acceso seguro a puntos finales empresariales y permite a los empleados trabajar desde cualquier lugar mientras están conectados a una red privada virtual (VPN) segura a través de Secure Sockets Layer (SSL) e IPsec IKEv2.

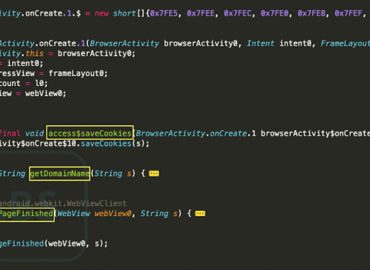

Las dos fallas de seguridad (registradas como CVE-2020-3433 y CVE-2020-3153 ) permiten a los atacantes locales realizar ataques de secuestro de DLL y copiar archivos a directorios del sistema con privilegios de nivel de sistema. Historias destacadasREAD MOREMicrosoft fixes TLS handshake failures in Windows11 22H2

Luego de una explotación exitosa, los atacantes podrían ejecutar código arbitrario en los dispositivos Windows objetivo con privilegios de SISTEMA.

Afortunadamente, ambas vulnerabilidades requieren autenticación, y los atacantes deben tener credenciales válidas en el sistema. Sin embargo, podrían estar encadenados con fallas de escalada de privilegios de Windows, especialmente porque las vulnerabilidades de prueba de concepto ya están disponibles en línea para ambos CVE [ 1 , 2 ].

Hoy, dos años después de parchearlos en 2020, Cisco actualizó los avisos de seguridad para pedirles a los administradores que actualicen el software vulnerable y bloqueen los ataques en curso.

“En octubre de 2022, Cisco PSIRT se dio cuenta de un intento adicional de explotación de esta vulnerabilidad en la naturaleza”, advirtió la compañía.

“Cisco continúa recomendando encarecidamente que los clientes actualicen a una versión de software fija para remediar esta vulnerabilidad”.

Agregado a la lista de errores explotados en ataques de CISA

Esta advertencia confirma un anuncio de la Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA) el lunes de que ambas fallas de seguridad se han agregado a su catálogo de Vulnerabilidades Explotadas Conocidas .

Una vez agregados a la lista de CISA de errores explotados en ataques, todas las agencias de la Rama Ejecutiva Civil Civil (FCEB) están obligadas por una directiva operativa vinculante (BOD 22-01) de noviembre de 2021 a aplicar parches o medidas de mitigación.

Las agencias federales recibieron tres semanas, hasta el 11 de noviembre, para garantizar que se bloquearan todos los intentos de explotación en curso.

Como agregó CISA ayer, “este tipo de vulnerabilidades son un vector de ataque frecuente para los ciberactores maliciosos y representan un riesgo significativo para la empresa federal”.

La agencia de seguridad cibernética de EE. UU. también instó encarecidamente a todas las organizaciones de todo el mundo a priorizar la corrección de estos errores de seguridad, aunque el BOD 22-01 solo se aplica a las agencias FCEB de EE. UU.

fuente: bleepingcomputer