Un grupo de hackers que aprovechó una reciente vulnerabilidad de día cero en el software WinRAR ha sido identificado como una amenaza persistente avanzada (APT) completamente nueva, denominada DarkCasino.

Según la empresa de ciberseguridad NSFOCUS. DarkCasino, que emergió por primera vez en 2021, es descrito como un actor “motivado económicamente” con una capacidad técnica y de aprendizaje significativa.

Este grupo APT ha demostrado ser hábil en la integración de diversas tecnologías de ataque APT populares en sus operaciones, según el análisis de NSFOCUS. Se destaca que los ataques de DarkCasino son frecuentes, indicando un fuerte deseo de robar propiedades en línea.

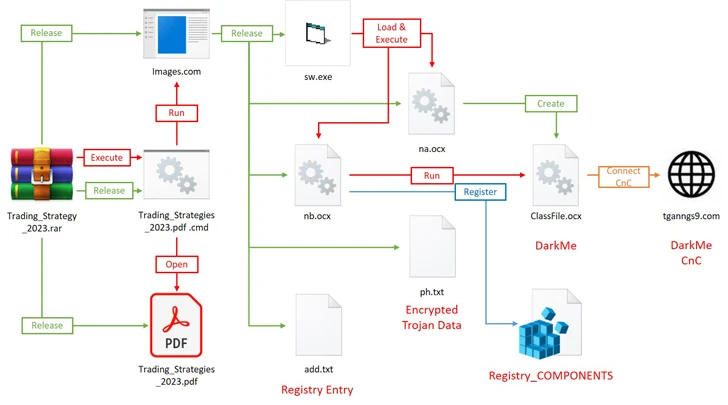

DarkCasino ha sido vinculado recientemente a la explotación de la vulnerabilidad de día cero CVE-2023-38831, que puede ser utilizada para lanzar cargas útiles maliciosas.

El grupo ha utilizado esta vulnerabilidad al menos desde abril de 2023 para entregar un troyano llamado DarkMe, que es un troyano de Visual Basic atribuido a DarkCasino. DarkMe es capaz de recopilar información del host, tomar capturas de pantalla, manipular archivos y el Registro de Windows, ejecutar comandos arbitrarios y actualizarse automáticamente en el host comprometido.

Aunque DarkCasino inicialmente se asoció con una campaña de phishing orquestada por el grupo EvilNum dirigida a plataformas de crédito, criptomonedas y juegos de azar en línea europeas y asiáticas, NSFOCUS ha descartado cualquier conexión potencial con actores de amenazas conocidos después de un seguimiento continuo de sus actividades.

La procedencia exacta de DarkCasino aún es desconocida, pero inicialmente operaba en países alrededor del Mediterráneo y otros países asiáticos. Más recientemente, sus ataques se han expandido a usuarios de criptomonedas en todo el mundo, incluyendo países asiáticos que no hablan inglés, como Corea del Sur y Vietnam.

La vulnerabilidad de WinRAR, CVE-2023-38831, ha sido aprovechada por varios actores de amenazas en los últimos meses, como APT28, APT40, Dark Pink, Ghostwriter, Konni y Sandworm. NSFOCUS advierte que esta vulnerabilidad ha introducido incertidumbres en el panorama de ataques APT en la segunda mitad de 2023, con múltiples grupos aprovechando esta ventana para atacar objetivos críticos, incluyendo gobiernos, en un intento de eludir las medidas de protección y lograr sus objetivos.

fuente:thehackernews