Entidades gubernamentales y de telecomunicaciones de alto perfil en Asia han sido atacadas como parte de una campaña en curso desde 2021 que está diseñada para implementar puertas traseras y cargadores básicos para entregar malware de la siguiente etapa.

Un escalofriante descubrimiento en el mundo de la ciberseguridad ha dejado al descubierto una serie de ataques en curso bajo la intrigante etiqueta “Stayin’ Alive”. La firma de ciberseguridad Check Point ha estado siguiendo de cerca esta actividad que apunta directamente a organizaciones en Vietnam, Uzbekistán, Pakistán y Kazajstán.

Lo que hace que estos ataques sean aún más desconcertantes es la naturaleza aparentemente simplista de las herramientas utilizadas. Check Point señala en su informe que estas herramientas parecen ser desechables, diseñadas principalmente para descargar y ejecutar cargas adicionales de software malicioso. Lo más asombroso es que estas herramientas no comparten similitudes claras con las creaciones de actores de amenazas conocidos y tampoco presentan una estructura común entre ellas.

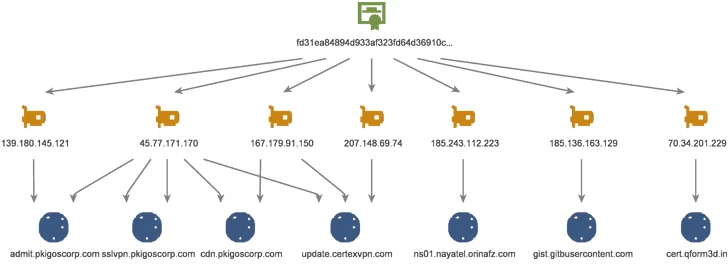

Sin embargo, lo que añade un toque de suspense a esta historia es la superposición de infraestructura con otro actor de amenazas denominado ToddyCat, vinculado a China. ToddyCat es conocido por orquestar ataques cibernéticos contra agencias gubernamentales y militares en Europa y Asia desde al menos diciembre de 2020. Aunque no existe evidencia concluyente que conecte a “Stayin’ Alive” con ToddyCat, el uso de la misma infraestructura para perseguir objetivos similares plantea preguntas inquietantes.

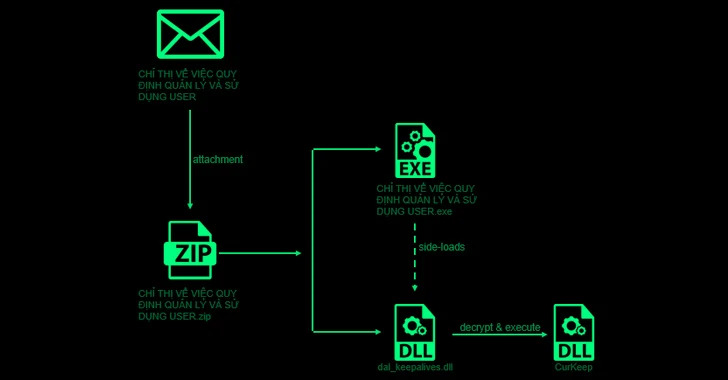

La cadena de ataques comienza con un correo electrónico de phishing que contiene un archivo ZIP adjunto con un ejecutable legítimo. Este ejecutable aprovecha una técnica llamada carga lateral de DLL para cargar una puerta trasera maliciosa llamada “CurKeep” mediante una DLL maliciosa denominada “dal_keepalives.dll” presente en el archivo. CurKeep está diseñado para enviar información sobre el sistema comprometido a un servidor remoto, ejecutar comandos enviados por el servidor y escribir las respuestas del servidor en el sistema.

Un análisis más detenido de la infraestructura de comando y control (C2) ha revelado un conjunto en constante evolución de variantes de cargadores llamadas “CurLu,” “CurCore” y “CurLog.” Estas variantes son capaces de recibir archivos DLL, ejecutar comandos remotos y crear un proceso asociado a un nuevo archivo generado, en el que se escriben los datos del servidor.

Además, se ha descubierto un implante pasivo llamado “StylerServ” que escucha en cinco puertos diferentes para aceptar conexiones remotas y recibir archivos de configuración cifrados.

El uso de herramientas desechables, como se observa en esta campaña, se está volviendo más común incluso entre actores cibernéticos sofisticados. Esto complica los esfuerzos de detección y atribución, ya que estas herramientas se reemplazan con frecuencia y posiblemente se escriben desde cero.

Este aterrador desarrollo se produce al mismo tiempo que se ha revelado que entidades en Corea del Sur y Tailandia están siendo atacadas con una puerta trasera de código abierto denominada “BlueShell,” que permite la ejecución de comandos y la descarga y carga de archivos. Algunas de estas intrusiones se han atribuido a un equipo de hackers chinos conocido como “Dalbit”.

El misterio y la sofisticación detrás de estos ataques cibernéticos plantean interrogantes sobre quiénes están detrás de ellos, cuáles son sus objetivos finales y qué sorpresas podrían deparar en el futuro.

fuente:thehackernews