Las instituciones financieras mexicanas han sido blanco de una reciente campaña de phishing que promueve una versión alterada de un troyano de acceso remoto de código abierto llamado AllaKore RAT.

El equipo de investigación e inteligencia de BlackBerry ha atribuido esta actividad a un actor de amenazas desconocido con base en América Latina, impulsado por motivaciones financieras. La campaña ha estado en marcha desde al menos 2021.

“Los señuelos emplean esquemas de nombres del Instituto Mexicano del Seguro Social (IMSS) y enlaces a documentos legítimos y benignos durante el proceso de instalación”, informó la compañía canadiense en un análisis publicado a principios de esta semana.

“La carga útil de AllaKore RAT ha sido significativamente modificada para permitir que los actores de amenazas envíen credenciales bancarias robadas e información de autenticación única a un servidor de comando y control (C2) con el propósito de llevar a cabo fraudes financieros”.

Los recientes ataques están dirigidos específicamente a grandes empresas con ingresos brutos superiores a los 100 millones de dólares, abarcando sectores como minorista, agrícola, público, manufacturero, transporte, servicios comerciales, bienes de capital y bancario.

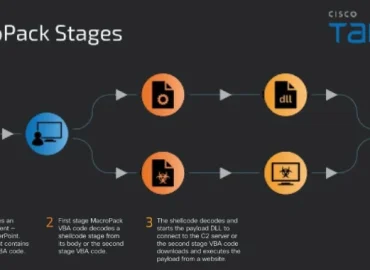

El proceso de infección inicia con un archivo ZIP distribuido mediante phishing o compromiso drive-by. Este archivo contiene un instalador MSI que descarga un descargador .NET encargado de confirmar la geolocalización mexicana de la víctima y recuperar el AllaKore RAT alterado, un RAT basado en Delphi que se observó por primera vez en 2015.

“Aunque AllaKore RAT es relativamente básico, tiene la capacidad de registrar pulsaciones de teclas, capturar pantallas, cargar/descargar archivos e incluso tomar control remoto de la máquina de la víctima”, destacó BlackBerry.

Las nuevas funciones añadidas al malware por el actor de amenazas incluyen el soporte para comandos relacionados con fraudes bancarios, el apuntar a bancos mexicanos y plataformas de comercio de criptomonedas, el lanzamiento de un shell inverso, la extracción de contenido del portapapeles y la búsqueda y ejecución de cargas útiles adicionales.

Las conexiones del actor de amenazas con América Latina se evidencian por el uso de IPs de Starlink de México en la campaña, así como por la adición de instrucciones en español a la carga útil RAT modificada. Además, los señuelos utilizados solo funcionan para empresas lo suficientemente grandes como para reportar directamente al Instituto Mexicano del Seguro Social (IMSS).

La compañía declaró: ‘Este actor de amenazas ha estado enfocando persistentemente a entidades mexicanas con el objetivo de obtener ganancias financieras’. Además, señaló que esta actividad ha persistido por más de dos años y no da señales de detenerse.

Estos hallazgos coinciden con el informe de IOActive, que identificó tres vulnerabilidades en los cajeros automáticos de bitcoin Lamassu Douro (CVE-2024-0175, CVE-2024-0176 y CVE-2024-0177). Estas vulnerabilidades podrían permitir que un atacante con acceso físico tome el control total del dispositivo y robe activos de los usuarios.

Los ataques son factibles al aprovechar el mecanismo de actualización de software del cajero automático y la capacidad del dispositivo para leer códigos QR, lo que permite al atacante suministrar su propio archivo malicioso y desencadenar la ejecución de código arbitrario. La empresa suiza resolvió estos problemas en octubre de 2023.