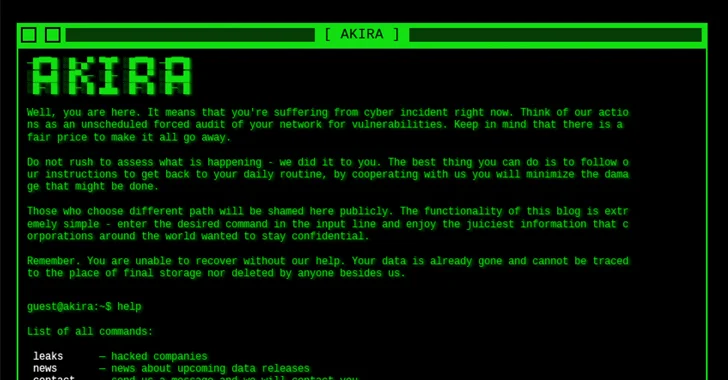

Una campaña de phishing activa está utilizando el pretexto de infracciones de derechos de autor para engañar a las víctimas y hacer que descarguen una versión actualizada del trojan Rhadamanthys desde julio de 2024.

La empresa de ciberseguridad Check Point sigue esta campaña a gran escala, conocida como CopyRh(ight)adamantys, que apunta a regiones como Estados Unidos, Europa, Asia Oriental y Sudamérica.

Según Check Point, “los correos electrónicos de la campaña suplantan a diversas empresas y se envían desde cuentas de Gmail personalizadas, adaptando el mensaje y las empresas suplantadas a cada víctima”. Alrededor del 70% de las empresas impersonadas pertenecen a sectores de entretenimiento, medios y tecnología.

El ataque utiliza la versión 0.7 del trojan Rhadamanthys, que incorpora inteligencia artificial (IA) para el reconocimiento óptico de caracteres (OCR), según Insikt Group de Recorded Future.

Check Point también notó que esta campaña se solapa con otra detectada por Cisco Talos, que apuntaba a usuarios de cuentas comerciales de Facebook en Taiwán, distribuyendo malware como Lumma o Rhadamanthys.

Los atacantes emplean técnicas de spear-phishing, enviando correos electrónicos falsos que denuncian infracciones de derechos de autor. Estos correos, enviados desde cuentas de Gmail, fingen ser representantes legales de empresas y piden a los destinatarios que eliminen contenido infractor.

Las instrucciones de eliminación se encuentran en un archivo protegido por contraseña. Sin embargo, el archivo es un enlace que redirige a los usuarios a plataformas como Dropbox o Discord, donde descargan el archivo malicioso.

Este archivo comprimido contiene tres elementos: un ejecutable legítimo vulnerable a carga lateral de DLL, una DLL maliciosa con el payload del trojan y un documento señuelo. Una vez ejecutado el binario, se carga la DLL, permitiendo la implementación de Rhadamanthys.

Check Point atribuye la campaña a un grupo de ciberdelincuentes y sugiere que la automatización en los correos electrónicos y señuelos indica el uso de herramientas de inteligencia artificial. La amplia distribución y variedad de las tácticas sugieren que el objetivo de los atacantes es económico, no político.

Nuevo Malware SteelFox Explotando Controladores Vulnerables

Mientras tanto, Kaspersky ha detectado un nuevo malware denominado SteelFox, que se distribuye mediante foros, rastreadores de torrents y blogs, haciéndose pasar por software legítimo como Foxit PDF Editor, JetBrains y AutoCAD.

La campaña, que comenzó en febrero de 2023, ha afectado a víctimas globalmente, especialmente en Brasil, China, Rusia, México, Emiratos Árabes Unidos, Egipto, Argelia, Vietnam, India y Sri Lanka.

Según el investigador de seguridad Kirill Korchemny, “SteelFox usa técnicas avanzadas de shellcoding y abusa de los servicios y controladores de Windows”. Además, este malware roba información de tarjetas de crédito y detalles del dispositivo infectado.

El ataque comienza con aplicaciones que simulan ser versiones crackeadas de software popular, que al ejecutarse solicitan permisos de administrador y descargan un cargador. El cargador luego establece persistencia y ejecuta la DLL SteelFox.

El malware aprovecha una vulnerabilidad en WinRing0.sys para obtener privilegios de sistema NT\SYSTEM. El controlador, también utilizado en el minero XMRig, permite a los atacantes realizar minería de criptomonedas. Tras iniciar el controlador, el minero se conecta a un grupo de minería con credenciales predeterminadas.

El malware también exfiltra datos sensibles de los navegadores web, como cookies, datos de tarjetas de crédito, historial de navegación, metadatos del sistema y más, mediante TLS 1.3, garantizando una comunicación segura.

Kaspersky destacó que el uso de C++ moderno y bibliotecas externas le da a SteelFox una capacidad formidable. La implementación de TLS 1.3 y la fijación de SSL asegura una recolección de datos confidenciales sin ser detectado.

Fuente: thehackernews.com