Se ha descubierto una nueva variedad de software malicioso diseñado para penetrar e interrumpir sistemas críticos en entornos industriales.

La firma de inteligencia de amenazas propiedad de Google, Mandiant, denominó el malware COSMICENERGY y agregó que un remitente en Rusia lo subió a la utilidad pública de escaneo de malware VirusTotal en diciembre de 2021. No hay evidencia de que se haya puesto en uso en la naturaleza.

“El malware está diseñado para causar interrupciones en la energía eléctrica al interactuar con dispositivos IEC 60870-5-104 (IEC-104), como unidades terminales remotas ( RTU ), que comúnmente se aprovechan en las operaciones de transmisión y distribución eléctrica en Europa, Oriente Medio Oriente y Asia”, dijo la compañía .

COSMICENERGY es la última incorporación a malware especializado como Stuxnet, Havex, Triton, IRONGATE, BlackEnergy2, Industroyer y PIPEDREAM, que son capaces de sabotear sistemas críticos y causar estragos.

Mandiant dijo que hay vínculos circunstanciales que pueden haber sido desarrollados como una herramienta de equipo rojo por la empresa rusa de telecomunicaciones Rostelecom-Solar para simular la interrupción del suministro eléctrico y los ejercicios de respuesta a emergencias que se llevaron a cabo en octubre de 2021.

Esto plantea la posibilidad de que el malware se haya desarrollado para recrear escenarios de ataque realistas contra los activos de la red de energía para probar las defensas o que otra parte haya reutilizado el código asociado con el rango cibernético.

La segunda alternativa no es desconocida, especialmente a la luz del hecho de que se sabe que los actores de amenazas adaptan y reutilizan las herramientas legítimas del equipo rojo y posteriores a la explotación para fines maliciosos.

Las características de COSMICENERGY son comparables a las de Industroyer, que se ha atribuido al grupo Sandworm respaldado por el Kremlin, debido a su capacidad para explotar un protocolo de comunicación industrial llamado IEC-104 para emitir comandos a las RTU.

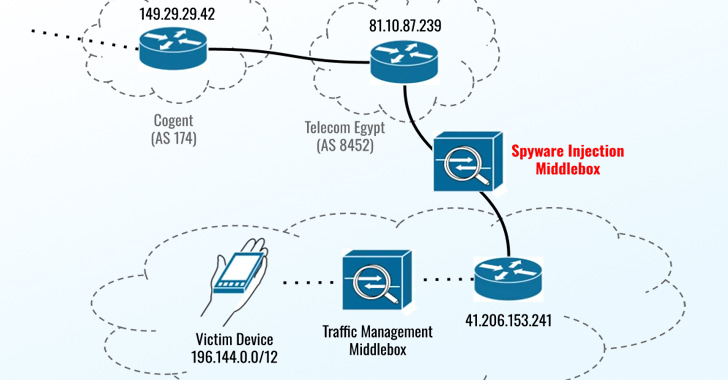

“Aprovechando este acceso, un atacante puede enviar comandos remotos para afectar la actuación de los interruptores de la línea eléctrica y los interruptores automáticos para causar una interrupción del suministro eléctrico”, dijo Mandiant.

Esto se logra mediante dos componentes llamados PIEHOP y LIGHTWORK, que son dos herramientas de disrupción escritas en Python y C++, respectivamente, para transmitir los comandos IEC-104 a los equipos industriales conectados.

Otro aspecto notable del malware del sistema de control industrial (ICS) es la falta de capacidades de intrusión y descubrimiento, lo que significa que requiere que el operador realice un reconocimiento interno de la red para determinar las direcciones IP del dispositivo IEC-104 a las que se apunta.

Para llevar a cabo un ataque, un actor de amenazas tendría que infectar una computadora dentro de la red, encontrar un servidor Microsoft SQL que tenga acceso a las RTU y obtener sus credenciales.

A continuación, se ejecuta PIEHOP en la máquina para cargar LIGHTWORK en el servidor, que envía comandos remotos perturbadores para modificar el estado de las unidades (ENCENDIDO o APAGADO) a través de TCP. También elimina inmediatamente el ejecutable después de emitir las instrucciones.

El hecho de que se haya identificado una familia de malware ICS antes de que se use activamente en ataques del mundo real lo convierte en un hallazgo inusual, dijo a The Hacker News Daniel Kapellmann Zafra, gerente de análisis de la división Mandiant Intelligence de Google Cloud.

“Si bien las capacidades de COSMICENERGY no son significativamente diferentes de las familias de malware de OT anteriores, su descubrimiento destaca varios desarrollos notables en el panorama de amenazas de OT”, dijo Mandiant.

“El descubrimiento de nuevo malware OT presenta una amenaza inmediata para las organizaciones afectadas, ya que estos descubrimientos son raros y porque el malware se aprovecha principalmente de las características de diseño inseguras de los entornos OT que es poco probable que se solucionen en el corto plazo”.

“Una de las principales lecciones de COSMICENERGY es que los defensores deben estar familiarizados con las familias de malware de OT [tecnología operativa] anteriores, sus capacidades y cómo funcionan”, dijo Kapellmann Zafra.

“El conocimiento sobre esto puede ayudar a los defensores a mantener programas de búsqueda y detección de amenazas que busquen rigurosamente comportamientos que se sabe que son sospechosos en las redes OT”.

fuente: thehackernews